Bereinigung von Abhängigkeiten und Lieferkette für schnelle Prototypen

Bereinigung von Abhängigkeiten und Lieferkette für schnelle Prototypen: Pakete auditieren, ungenutzte Deps entfernen, CVEs patchen und left-pad-artige Ausfälle reduzieren.

Warum Abhängigkeiten in Prototypen zum Problem werden

Schnelle Prototypen wachsen, weil man das erstbeste Paket nimmt, das ein Problem zu lösen scheint. Eine Datumsbibliothek hier, ein Auth-Helper dort, ein UI-Kit, ein CSV-Parser, ein einmaliger „Fix“ aus einem Snippet. Nach ein paar Tagen erinnert sich niemand mehr daran, was hinzugefügt wurde, warum oder ob es noch benutzt wird.

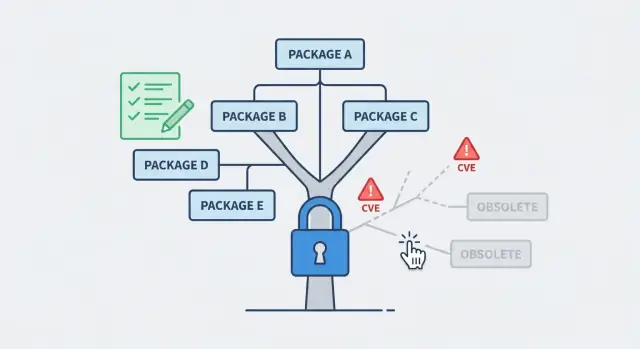

So wird eine Bereinigung von Abhängigkeiten und der Lieferkette notwendig. Lieferkettenrisiko ist einfach: Ihre App hängt von Code ab, den Sie nicht kontrollieren. Wenn jemand ein schlechtes Update released, gehackt wird, ein Paket zurückzieht oder das Verhalten ändert, kann Ihre App brechen, obwohl Sie nichts geändert haben.

Hilfreich ist es, drei verschiedene Fehlerarten zu trennen:

- Bugs: Ihre App-Logik ist falsch (sie schlägt jedes Mal auf die gleiche Weise fehl).

- Schwachstellen: Die App kann angegriffen werden (sie kann „funktionieren“, bis jemand sie ausnutzt).

- Ausfälle: Installationen oder Builds brechen, weil sich eine Abhängigkeit verändert, verschwunden ist oder nicht mehr zur Umgebung passt.

Prototypen sind besonders anfällig, weil sie oft weite Versionsbereiche und halbfertige Experimente haben. Ein Beispiel: Ein Prototyp zieht drei sich überschneidende Bibliotheken für Uploads herein, plus eine transitive Abhängigkeit, die später aus dem Registry entfernt wird. Auf einem Laptop funktioniert alles, bei einer Neuinstallation auf einem frischen Server schlägt sie fehl.

Ein realistisches Ziel ist nicht „perfekte Sicherheit“. Es ist:

- weniger Abhängigkeiten, die Sie tatsächlich verwenden

- gepinnte Versionen mit Lockfiles

- reproduzierbare Installationen über Maschinen und CI hinweg

- ein kleiner, kontrollierter Weg, Updates zu akzeptieren

Teams wie FixMyMess sehen oft KI-generierte Prototypen, bei denen genau das der Grund ist, warum aus „ging gestern noch“ plötzlich „deployt nicht mehr“ wird.

Was Sie sammeln sollten, bevor Sie etwas anfassen

Bevor Sie mit der Bereinigung beginnen, sammeln Sie ein paar Grundlagen, damit Sie sich nicht „freiwillig“ in einen kaputten Build hineinfixen. Ziel ist einfach: das heutige Verhalten reproduzieren können, Änderungen messen und schnell zurückrollen, falls etwas überraschend schiefgeht.

Holen Sie sich vollen Zugriff auf den Code und die Laufumgebung. Das bedeutet: das Repo (inklusive Branches und Tags), das Lockfile (package-lock.json, pnpm-lock.yaml, yarn.lock, poetry.lock, Pipfile.lock oder ähnliches) und die exakten Befehle zum Bauen und Starten der App. Wenn die App deployed ist, erfassen Sie auch Ziel und Einstellungen des Deployments (Hosting-Anbieter, Umgebungsvariablen und alle Build-Schritte, die die Plattform für Sie ausführt).

Entscheiden Sie außerdem, was Sie bereinigen. Runtime-Abhängigkeiten sind die, die an Nutzer und Server ausgeliefert werden. Dev-Tools sind für lokale Arbeit (Linter, Test-Runner, TypeScript). CI-only-Tools leben nur in Ihrer Pipeline. Das Verwechseln ist ein häufiger Grund, warum „lokal lief’s“ zu „in Produktion geht’s nicht“ wird.

Hier ist die minimale Input-Liste, die später Stunden spart:

- Der aktuelle Working-Commit oder die exakt deployed Version

- Das Lockfile und die Version des Paketmanagers

- Ein „goldener" Build-Befehl und ein "goldener" Start-Befehl

- Eine Kopie der aktuellen Umgebungsvariablen (Secrets sicher gehandhabt)

- Notizen, wo die App läuft (Node-Version, Python-Version, OS)

Wählen Sie eine vertrauenswürdige Basislinie: das aktuelle Produktions-Deploy oder den zuletzt bekannten guten Build aus CI. Falls Sie keine haben, erstellen Sie sie jetzt, indem Sie auf einer sauberen Maschine von Grund auf bauen.

Legen Sie schließlich einen Rollback-Plan fest, bevor Sie Pakete ändern. Taggen Sie die Basislinie, halten Sie ein sauberes Diff bereit und schreiben Sie auf, wie Sie zurücksetzen. Wenn Sie einen KI-generierten Prototypen mit unbekannten Änderungen geerbt haben, beginnen Teams wie FixMyMess oft mit einem kurzen Audit, damit Sie wissen, was sich sicher upgraden lässt und was zuerst sorgfältig getestet werden muss.

Kartieren Sie Ihren Abhängigkeitsbaum ohne zu raten

Bevor Sie etwas entfernen, verschaffen Sie sich ein klares Bild davon, was Ihre App tatsächlich installiert und verwendet. Die Bereinigung der Lieferkette geht schief, wenn Leute sich auf Erinnerung verlassen, aus einer Vorlage kopieren oder annehmen, ein Paket sei ungenutzt, nur weil sie es im Code nicht sehen.

Beginnen Sie damit herauszufinden, welche Paketmanager im Einsatz sind und ob Lockfiles vorhanden sind. Ein Repo kann mehrere Ökosysteme verbergen: eine Web-App mit npm plus eine Python-API mit pip oder ein Monorepo mit pnpm-Workspaces. Lockfiles sind wichtig, weil sie die exakten Versionen zeigen, die Ihr Deploy ziehen wird, nicht die Versionen, die Sie sich wünschen.

Trennen Sie direkte Abhängigkeiten (die Sie bewusst gewählt haben) von transitiven Abhängigkeiten (die von anderen Paketen hereingezogen werden). Transitive sind oft die Quelle von Risiko und Ballast, aber Sie sollten sie normalerweise nicht direkt bearbeiten. Stattdessen ändern Sie die direkte Abhängigkeit, die sie hereinbringt, oder wenden eine von Ihrem Tool unterstützte Override an.

Markieren Sie beim Kartieren risikominimale Bereiche, in denen ein einziges verwundbares oder veraltetes Paket einen echten Vorfall auslösen kann: Authentifizierungsbibliotheken, Krypto-Utilities, Datei-Uploads und Bildverarbeitung sowie Datenbanktreiber. Diese Bereiche brechen auch am ehesten, wenn Versionen drifteten.

Eine schnelle Möglichkeit, das Gesamtbild zu erfassen, ist das Aufzeichnen von:

- vorhandenen Paketmanagern und Lockfiles (und ob sie committed sind)

- den wichtigsten direkten Abhängigkeiten nach Zweck (Auth, DB, Uploads, UI)

- den größten transitiven Ketten (wer zieht was hinein)

- woher Pakete kommen: öffentliches Registry, git-URLs oder lokale Pfade

- alle postinstall-Skripte oder Build-Schritte, die extra Code holen

Beispiel: Ein überstürzter, KI-generierter Prototyp könnte drei Auth-Pakete installieren und zusätzlich eine git-gesourcte Fork für eines davon. Diese Fork kann normale CVE-Warnungen umgehen, also möchten Sie sie früh markieren, bevor Sie irgendetwas anderes anfassen.

Ungenutzte Abhängigkeiten sicher entfernen

Useless packages sind nicht harmlos. Jede zusätzliche Abhängigkeit ist mehr Code, den Sie nicht kontrollieren, mehr Updates, die zu verfolgen sind, und mehr Chancen für unerwartete Fehler. Wenn Sie die Lieferkette bereinigen, beginnen Sie damit, zu entfernen, was Sie nicht brauchen, bevor Sie patchen und pinnen.

Starten Sie mit einer Prüfung auf ungenutzte Abhängigkeiten und bestätigen Sie jedes Ergebnis anschließend mit einer schnellen Suche im Codebase. Tools helfen, aber sie verstehen Ihre Laufzeitpfade nicht. Ein Paket kann ungenutzt aussehen und dennoch von einem Script, einer Konfigurationsdatei oder einem Deployment-Schritt benötigt werden.

Auf die üblichen False Positives achten

Bevor Sie etwas löschen, prüfen Sie die „ungenutzt“-Meldungen auf Fälle, die Scanner oft übersehen: dynamische Imports (z. B. Laden eines Moduls per Name), CLI-Entry-Points (Pakete, die per Kommando verwendet werden), Build-Tooling, das nur in Konfiguration referenziert ist, und Code, der nur in Produktion (oder nur in Tests) läuft. Prüfen Sie auch Paket-Skripte wie postinstall, build und migrate, da diese Tools aufrufen können, die nirgends importiert sind.

Entfernen Sie Pakete in kleinen Chargen, nicht alles auf einmal. So wissen Sie bei einem Fehler, was ihn verursacht hat.

Ein einfacher Rhythmus, der gut funktioniert:

- Entfernen Sie 1–3 zusammenhängende Pakete (z. B. alte UI-Libs oder ungenutzte Lint-Plugins)

- Regenerieren Sie Lockfiles und führen Sie dann eine saubere Installation durch

- Führen Sie Tests aus, bauen und starten Sie die App lokal

- Probieren Sie einen echten Nutzerfluss (Login, Checkout, Upload usw.)

- Committen Sie mit einer klaren Nachricht, damit Sie schnell revertieren können

Wenn Sie sich entscheiden, eine Abhängigkeit zu behalten, die ungenutzt aussieht, notieren Sie das kurz. Eine Ein-Zeilen-Notiz in der README oder ein kurzer Kommentar in der Konfiguration reicht. „Behalten, weil der Deployment-Build es aufruft" spart der nächsten Person Stunden.

Beispiel: Ein KI-generierter Prototyp kann drei Datumsbibliotheken, zwei HTTP-Clients und ein ungenutztes Auth-SDK enthalten. Die Extras gruppenweise zu entfernen reduziert oft die Installationsgröße und das zukünftige Risiko, ohne das Produktverhalten zu ändern.

Bekannte CVEs finden und patchen mit minimalen Bruchrisiken

Starten Sie mit einem Vulnerability-Scan und speichern Sie die Rohausgabe irgendwo, wo Sie sie teilen können. Für jeden Fund wollen Sie drei Details: Schweregrad, den Abhängigkeits-Pfad (welches Paket es hereingezogen hat) und die erste sichere Version. Ohne den Pfad upgraden Leute oft das falsche Paket und die Warnung kommt sofort zurück.

Wenn Ihr Ziel Bereinigung der Abhängigkeiten und Lieferkette ist, priorisieren Sie nach echter Exposition, nicht nach Angst. Beheben Sie zuerst, was in der Produktion erreichbar ist (Server-Routen, Auth, Datei-Verarbeitung, Payment-Webhooks). Danach behandeln Sie hochriskante Dev-Tools, die Builds oder Publish-Schritte beeinflussen können. Niedrige Severity-Issues in Test-only-Paketen können warten, bis die App stabil ist.

Patchen Sie mit der kleinstmöglichen kompatiblen Änderung. Bevorzugen Sie das Upgrade einer direkten Abhängigkeit, die das verwundbare Paket hereinzieht, anstatt dutzende unzusammenhängende Bibliotheken zu erhöhen. Wenn ein Fix einen Major-Upgrade erfordert, halten Sie inne und fragen: Wird diese Bibliothek überhaupt genutzt, und gibt es eine sicherere Alternative? Manchmal ist die sauberste Lösung das Entfernen.

Testen Sie nach Upgrades die von Angreifern bevorzugten und von Nutzern wahrgenommenen Abläufe:

- Registrierung, Login, Logout, Passwort-Reset

- Zahlungen oder Checkout (inkl. Webhooks)

- Datei-Uploads und -Downloads

- Admin-Seiten und Rollenprüfungen

- Jedes öffentliche Formular, das in die DB schreibt

Halten Sie fest, was sich geändert hat, was noch bleibt und warum. Diese Aufzeichnungen helfen, wenn ein Scan nächste Woche dieselbe CVE unter einem anderen Abhängigkeitsbaum meldet.

Ein praktisches Beispiel: Ein KI-generierter Prototyp könnte einen alten Auth-Helper und zwei verschiedene Cookie-Bibliotheken enthalten. Der Scan meldet ein kritisches Problem tief in einer transitiven Abhängigkeit. Die geringste Risiko-Lösung ist oft, den Top-Level-Auth-Helper auf eine gepatchte Minor-Version zu bringen und das doppelte Cookie-Paket zu löschen, dann Login und Admin-Zugriff zu prüfen.

Wenn Sie ein chaotisches, KI-generiertes Codebase übernehmen, startet FixMyMess oft mit einem kurzen Audit und wendet dann die kleinsten sicheren Upgrades mit menschlicher Verifikation an, damit Sicherheitsfixes nicht neue Bugs erzeugen.

Versionen pinnen und Updates künftig kontrollieren

Schnelle Prototypen brechen, wenn Installationen nicht reproduzierbar sind. Eine Person führt npm install am Montag aus, eine andere am Freitag — und sie haben unterschiedliche Dependency-Versionen. Lockfiles beheben das, indem sie die exakten Versionen aufzeichnen, die funktionierten, sodass jede Installation mit dem getesteten Zustand übereinstimmt.

Behandeln Sie das Lockfile als erstklassiges Artefakt: committen Sie es, reviewen Sie Änderungen daran und vermeiden Sie es, es „um Dinge zu reparieren“ zu löschen. Wenn das Lockfile unerwartet ändert, ist das ein Zeichen dafür, dass Sie neuen Code aus dem Internet ziehen, selbst wenn Ihr eigener Code unverändert blieb.

Dort, wo Stabilität zählt, pinnen Sie Versionen bewusst. Zum Beispiel: genaue Versionen für Auth, Payments, Datenbank-Clients und Build-Tools behalten. Für weniger kritische Tools (Linter, Formatter) sind kleine Range-Updates in Ordnung, wenn Sie schnelle Checks haben.

Eine einfache Policy, die Überraschungen verhindert:

- Committen Sie Lockfiles und lassen Sie CI fehlschlagen, wenn sie nicht synchron sind.

- Pinnen Sie kritische Pakete; erlauben Sie Ranges nur für risikoarme Dev-Tools.

- Batchen Sie Updates (wöchentlich oder zweiwöchentlich), nicht als stetigen Tropf kleiner Bumps.

- Fordern Sie kurze Reviews plus einen Smoke-Test vor dem Mergen von Updates.

- Behalten Sie einen Rollback-Plan (vorheriges Lockfile + Tag) für schnelle Wiederherstellung.

Automatisierte Update-Bots können helfen, aber nur, wenn Sie den Fluss kontrollieren. Regeln Sie, dass Updates als gruppierte PRs kommen, führen Sie eine minimale Testsuite aus und deployen Sie zuerst in eine Staging-Umgebung. Selbst ein 5-minütiger Smoke-Test (Login, eine DB-Schreib-Operation, eine Schlüssel-Seite laden) fängt die meisten Brüche ab.

Private oder geforkte Abhängigkeiten brauchen Ownership. Lagern Sie sie an einen Ort, dokumentieren Sie, wer sie wartet, und verfolgen Sie Änderungen mit klaren Versions-Tags. Wenn Sie einen KI-generierten Prototyp übernommen haben (das sieht FixMyMess oft), tauchen Forks häufig auf — klare Namen und Pinning verhindern „mysteriöse“ Code-Updates später.

Das ist der Kern der Bereinigung: reproduzierbare Installationen heute, kontrollierte Änderungen morgen.

Ein praktisches Workflow, dem Sie Schritt für Schritt folgen können

Wenn Sie die Bereinigung reibungslos durchführen wollen, behandeln Sie sie wie eine kleine Migration, nicht als schnelles Aufräumen. Ziel ist einfach: wissen, worauf Sie sich verlassen, eine Sache nach der anderen ändern und immer einen funktionierenden Build behalten, den Sie ausliefern können.

Schreiben Sie zuerst auf, was nicht kaputtgehen darf. Für die meisten Prototypen sind das Login, Zahlungen, Datei-Uploads, Background-Jobs und alles, was Produktionsdaten berührt. Starten Sie die App und klicken Sie diese Pfade durch, damit Sie Fehler schnell erkennen.

Ein Workflow, der bei Eil-Codebasen gut funktioniert:

- Inventar erstellen. Exportieren Sie eine Liste direkter Abhängigkeiten und Lockfile-Einträge. Markieren Sie, welche Features von ihnen abhängen (z. B. "auth", "emails", "database").

- Ungenutzte Pakete in kleinen Chargen entfernen. Löschen Sie 1–3 Dependencies, bauen Sie neu und führen Sie einen schnellen Smoke-Test aus. Wenn etwas bricht, revertieren Sie die Charge und versuchen Sie kleinere Cuts.

- Schwachstellen nach Schweregrad patchen. Fixen Sie zuerst kritische CVEs, dann mittlere und niedrige. Bevorzugen Sie die kleinste sichere Versionserhöhung und testen Sie nach jeder Änderung Ihre kritischen Pfade.

- Lockfiles verpflichtend machen. Stellen Sie sicher, dass lokale Setups und CI beide vom Lockfile installieren und der Build fehlschlägt, wenn das Lockfile fehlt oder nicht synchron ist.

- Eine kleine Release-Checklist plus Rollback hinzufügen. Vor dem Deploy: frisch installieren, bauen, Basis-Tests ausführen und bestätigen, dass Secrets nicht gebündelt sind. Behalten Sie einen Rollback-Plan (letzter bekannter guter Build oder Tag) für schnelle Wiederherstellung.

Wenn dies ein KI-generierter Prototyp ist, erwarten Sie versteckte Überraschungen wie doppelte Bibliotheken, ungenutzte SDKs oder Pakete, die für Features hinzugefügt wurden, die nie live gingen. Teams wie FixMyMess starten oft mit einem schnellen Audit, um zu identifizieren, welche Änderungen sich sicher gruppieren lassen und welche sorgfältig manuell überprüft werden müssen.

Häufige Fehler, die Ausfälle oder neue Bugs erzeugen

Die meisten Ausfälle während der Bereinigung passieren aus vorhersehbaren Gründen: Änderungen werden schneller gemacht, als die App end-to-end geprüft werden kann. Ziel ist nicht, Updates zu vermeiden, sondern mit Belegen zu updaten.

Eine übliche Falle ist ein Auto-Fix-Befehl, der stillschweigend Major-Versionen updatet. Das sieht nach Fortschritt aus, aber Major-Bumps ändern oft Defaults, entfernen Optionen oder verändern Build-Outputs. Man merkt das erst nach dem Deploy, wenn Auth-Redirects nicht mehr funktionieren oder Server-Routen 404s liefern.

Ein weiterer häufiger Fehler ist, Pakete zu löschen, weil sie ungenutzt scheinen, ohne zu prüfen, wie die App in jeder Umgebung startet. Viele KI-generierte Prototypen ändern ihr Verhalten je nach Environment-Flags (z. B. production vs preview) oder nutzen dynamische Imports. Ein Paket kann lokal ungenutzt aussehen, in einem Produktions-Build-Schritt aber gebraucht werden.

Hier sind Fehler, die oft zu Ausfällen oder neuen Bugs führen:

- Massenhaftes Anwenden von „fix all“-Upgrades, die Major-Versionen enthalten, ohne Schlüsselpfade zu testen.

- Entfernen von Abhängigkeiten ohne Prüfung von Laufzeit-Entry-Points, Build-Skripten und environmentspezifischen Pfaden.

- Ignorieren transitiver Abhängigkeiten (die Deps Ihrer Deps), die riskante Pakete einbringen können, selbst wenn Ihre direkte Liste sauber aussieht.

- Aktualisieren von Paketen und versehentliches Ausliefern offener Secrets oder permissiver Konfigurationen (z. B. aktivierter Debug-Mode, weit offenes CORS oder eine hinzugefügte Beispiel-.env).

- Die Annahme, dass Dev-only-Tools Produktion nicht beeinflussen: Bundler, Linter und Build-Plugins können Output, Tree-Shaking oder Env-Injection ändern.

Ein einfaches Beispiel: Ein überstürzter Prototyp nutzt ein Build-Plugin nur im "production"-Modus. Sie entfernen es, weil die App lokal läuft, aber der Production-Build schlägt nun fehl und das Deploy hängt.

Wenn Sie einen KI-generierten Codebase übernehmen, häufen sich an dieser Stelle kleine Überraschungen schnell. FixMyMess beginnt hier oft mit einem schnellen Audit, um versteckte Build-Abhängigkeiten, transitive Risiken und Secret-Leaks zu finden, bevor Änderungen live gehen.

Kurze Checkliste vor dem Deploy

Unmittelbar vor dem Shipping machen Sie einen kurzen Bereinigungsdurchlauf. Ziel ist nicht Perfektion, sondern einen reproduzierbaren Build, weniger Überraschungsbrüche und zu wissen, welche Risiken Sie akzeptieren.

Pre-Deploy-Checks (15–30 Minuten)

- Machen Sie eine saubere Installation in einem neuen Ordner oder frischen Container nur mit dem Lockfile. Wenn das fehlschlägt, beheben Sie das zuerst.

- Scannen Sie Ihr Manifest nach direkten Dependencies, die Sie nicht mehr nutzen. Entfernen Sie sie, führen Sie Tests erneut aus. Halten Sie Änderungen klein, damit Sie sehen, was gebrochen hat.

- Prüfen Sie Security-Alerts und beheben Sie die hochkritischen, die Sie ohne große Refactors patchen können. Können Sie ein Problem heute nicht lösen, notieren Sie, warum Sie es akzeptieren und wann Sie es wieder prüfen.

- Führen Sie einen schnellen Smoke-Test der wichtigsten Pfade aus: Sign-up/Login, einen Haupt-"Happy-Path" und jeden Zahlungs- oder Datenexport-Flow.

- Deployen Sie mit einem klaren Rollback-Plan (wer führt ihn aus, wie lange dauert es, und wie sieht "schlecht" aus).

Wenn Sie mit npm und pip arbeiten, machen Sie dasselbe für jedes Ökosystem: saubere Installation, Extras entfernen, patchen, was möglich ist, und bestätigen, dass die App sich gleich verhält.

Rollback-Bereitschaft

Ein Rollback ist Ihr Sicherheitsnetz, wenn ein Dependency-Update die Produktion bricht.

- Halten Sie das zuletzt bekannte gute Build-Artefakt oder Release-Tag verfügbar.

- Stellen Sie sicher, dass Konfiguration und Secrets mit der vorherigen Version kompatibel sind.

- Verifizieren Sie, dass Datenbank-Änderungen umkehrbar sind (oder bis nach dem Deploy verzögert werden).

- Bestätigen Sie, dass Ihr Monitoring Fehler schnell zeigt (Logs und ein Health-Check).

Bei KI-generierten Prototypen findet dieser Schritt oft versteckte Risiken wie ungenutzte Auth-Bibliotheken oder veraltete Pakete. Teams wie FixMyMess beginnen hier häufig, bevor sie tiefer reparieren, weil so wiederkehrende Ausfälle verhindert werden.

Beispiel: Bereinigung eines überstürzten KI-generierten Prototyps

Ein Gründer veröffentlicht ein Demo, das mit einem KI-Code-Tool gebaut wurde. Nach mehreren Prompt-Runden hat das Repo eine riesige Paketliste: ein React-UI-Kit, drei Datumsbibliotheken, zwei Auth-SDKs, ungenutzte Server-Helpers und ein Python-Ordner mit zusätzlichen ML-Paketen, die nie laufen. Installationen sind langsam, Warnungen scrollen, und niemand kann erklären, welche Abhängigkeit tatsächlich gebraucht wird.

Eine Sequenz zur Bereinigung, die das Risiko niedrig hält, während Sie das Chaos reduzieren:

Zuerst Inventar aufnehmen. Erfassen Sie den exakten Install-Zustand (inklusive Lockfiles), notieren Sie Laufzeitversionen (Node, Python) und starten Sie die App einmal, um das aktuelle Verhalten zu bestätigen. Dann kartieren Sie, was wirklich verwendet wird: nach Imports suchen, Build-Output prüfen und das mit den Paket-Manifests vergleichen.

Als Nächstes entfernen Sie Ballast in kleinen Chargen. Statt die Hälfte der Dependencies zu löschen, wählen Sie offensichtliche Duplikate (z. B. zwei HTTP-Clients), entfernen einen, reinstallieren und führen einen Basis-Smoketest aus. Wiederholen, bis die Dependency-Liste dem tatsächlichen Bedarf entspricht.

Dann patchen Sie bekannte Schwachstellen mit minimalem Bruchrisiko:

- Führen Sie ein Paket-Sicherheitsaudit aus und exportieren Sie die Ergebnisse

- Patchen Sie direkte Abhängigkeiten zuerst, dann re-evaluieren Sie transitive

- Testen Sie bei riskanten Upgrades nur die Bereiche, die die Abhängigkeit betrifft (Auth, Uploads, Payments)

- Wenn Sie einen Patch verschieben müssen, notieren Sie warum und setzen Sie ein Reminder-Datum

Ein realistisches "left-pad"-ähnliches Versagen: Der Build bricht plötzlich, weil ein kleines transitives Paket zurückgezogen oder mit einer breaking-Änderung neu veröffentlicht wurde. Wenn Sie auf schwimmende Versionen setzen, kann Ihre nächste Installation einen anderen Baum ziehen, obwohl sich Ihr Code nicht geändert hat. Pinning mit Lockfiles reduziert diesen Effekt, weil Installationen über Maschinen und Tage hinweg konsistent bleiben.

Das Endergebnis ist spürbar: schnellere Installationen, weniger Warnungen und eine kürzere Liste von Abhängigkeiten, die Sie erklären können. Für Teams, die einen KI-generierten Prototyp erben, beginnt FixMyMess oft genau mit dieser Bereinigung, damit die Codebasis stabil ist, bevor tiefere Arbeiten wie Auth-Fixes oder Security-Hardening folgen.

Nächste Schritte, damit Ihr Prototyp stabil bleibt

Dependency-Arbeit bleibt nur bestehen, wenn jemand die Verantwortung übernimmt. Bestimmen Sie einen klaren Owner für Bereinigung und Lieferkette: den Gründer bei kleinen Apps, die Agentur, wenn sie noch liefert, oder einen benannten Maintainer, wenn die App Richtung Produktion geht. "Alle" heißt meist "niemand", und so schleichen sich alte Pakete und riskante transitive Updates wieder ein.

Setzen Sie einen einfachen Rhythmus, den Sie tatsächlich halten können. Wöchentlich: ein kurzer Scan, um dringende Advisories und unerwartete Updates zu erwischen. Monatlich: ein tieferer Review, bei dem Sie entscheiden, was upgedatet, gepinnt oder entfernt wird. Wenn Sie bis "nach dem Launch" warten, machen Sie es mitten in einem Ausfall.

Eine praktische Kadenz, die für viele Teams funktioniert:

- Wöchentlich (15 Minuten): Security-Audit laufen lassen und auf unerwartete Versionsänderungen prüfen

- Monatlich (60–90 Minuten): eine kleine Charge von Paketen aktualisieren, Tests laufen lassen und Lockfiles erneuern

- Vierteljährlich: hochriskante Pakete (Auth, Krypto, Upload, DB-Treiber) prüfen und bei Bedarf ersetzen

Wenn Ihr Code schnell generiert wurde (besonders mit KI-Tools), kommt Instabilität oft von einer Mischung aus fragilen Abhängigkeiten, kopierten Snippets und halbkonfiguriertem Auth oder Deployment-Scripts. In diesem Fall: nicht einfach "alles updaten". Erst ein fokussiertes Audit, dann die kritischen Pfade reparieren (Login, Payments, DB-Zugriff, Build-Pipeline), damit Updates nicht mehr die App brechen.

Ein gutes Signal dafür, dass Sie externe Hilfe brauchen: Sie patchen eine CVE und drei andere Dinge brechen, oder Sie können nicht erklären, warum ein Paket installiert ist.

Wenn Sie dort sind, kann FixMyMess ein kostenloses Code-Audit durchführen und dann in der Regel innerhalb von 48–72 Stunden Probleme beheben (inklusive Bereinigung von Abhängigkeiten, Security-Hardening und Produktionsreife des Prototyps).

Vor jedem Release eine kurze Regel: Wenn Sie nicht von Grund auf auf einer sauberen Maschine mit Ihren Lockfiles rebuilden können, sind Sie ein schlechtes Update vom Ausfall entfernt.