Offengelegte Geheimnisse in KI-generiertem Code: Schlüssel finden und rotieren

Offengelegte Geheimnisse in KI-generiertem Code können über Repos, Logs und .env-Dateien leaken. Erfahren Sie, wie Sie sie finden, Zugangsdaten rotieren und den Zugriff härten.

Was als Geheimnis zählt (und warum es dringend wird)

Ein Geheimnis ist alles, was beweist, dass Ihre App berechtigt ist, auf etwas zuzugreifen. Wenn es durchsickert, muss ein Angreifer oft nicht einbrechen – er kann sich einfach als Ihre App authentifizieren.

Geheimnisse sind API-Schlüssel, Datenbank-Benutzernamen und -Passwörter, OAuth-Client-Secrets und Refresh-Tokens, JWT-Signaturschlüssel, private Schlüssel (SSH, TLS), Webhook-Signing-Secrets und Cloud-Service-Account-Schlüssel. Eine einfache Regel: Wenn ein Wert jemandem erlauben würde, Daten zu lesen, zu schreiben, Code bereitzustellen oder Geld auszugeben, behandeln Sie ihn als Geheimnis.

KI-generierte Prototypen hardcoden oft Geheimnisse, weil Geschwindigkeit am Anfang gewinnt. Prompts erzeugen Copy-Paste-Snippets mit „temporären" Schlüsseln, und man fügt Anmeldeinformationen in Konfigurationsdateien ein, damit eine Demo funktioniert. Die App läuft, also bleibt die Abkürzung bestehen.

Sobald ein Geheimnis offengelegt ist, gehen Sie davon aus, dass es kompromittiert wurde. Typische Folgen sind:

- Stiller Datenzugriff (Kundendaten, interne Dokumente, Backups)

- Überraschungsrechnungen (AI-APIs, Cloud-Compute, E-Mail-/SMS-Anbieter)

- Kontoübernahme (Admin-Panels, CI/CD, Cloud-Konsolen)

- Langfristige Persistenz (neue Schlüssel erstellt, Berechtigungen erweitert)

Abhilfe ist mehr als „Passwort ändern“. Es sind drei verknüpfte Aufgaben:

- Discovery: Finden Sie jeden Ort, an dem das Geheimnis existiert, einschließlich Kopien.

- Rotation: Ersetzen Sie es sicher, ohne Produktion zu beschädigen.

- Prävention: Verhindern Sie, dass es beim nächsten Build wieder eingeführt wird.

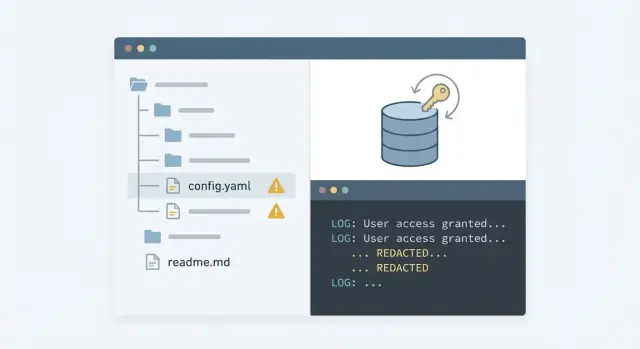

Wo Schlüssel in KI-generierten Projekten meist auslaufen

KI-generierte Prototypen wachsen oft schnell: kopierte Snippets, schnelle Deploys und „temporärer" Debug-Code. Deshalb treten Lecks meist an mehreren Stellen gleichzeitig auf.

Übliche Leckpunkte

Prüfen Sie diese zuerst:

- Öffentliche Repos und Forks: Ein Repo kann kurzzeitig öffentlich gewesen sein und später privat gemacht werden; der Schlüssel kann trotzdem kopiert worden sein. Forks und Mirrors halten ihn am Leben.

- Git-Historie: Das Löschen einer

.env- oder Konfigurationsdatei reicht nicht. Wurde sie einmal committet, kann das Geheimnis noch aus alten Commits gezogen werden. - Logs und Debug-Ausgaben: Build-Logs, Server-Logs und Debug-Statements wie „print the token“ können Anmeldeinformationen preisgeben. Fehler-Tracker können Header mitschneiden.

- Env-Dateien und Exporte:

.env-Dateien werden committet, in ZIP-Exporte aufgenommen oder in Docker-Images gebacken. Teams teilen sie auch per Chat, wenn etwas schiefgeht. - Client-seitige Bundles: Alles, was an den Browser geliefert wird, ist öffentlich. Frontend-Code enthält manchmal Schlüssel oder privilegierte Endpunkte.

Ein typisches Muster: Jemand testet Stripe und Postgres lokal, committet eine funktionierende Demo und „räumt auf“, indem .env zu .gitignore hinzugefügt wird. Das Repo sieht jetzt sauber aus, aber der erste Commit enthält noch das Passwort. Die Deploy-Logs könnten auch die Verbindungszeichenfolge enthalten.

Wenn Sie solche Muster sehen, behandeln Sie es als Vorfall, nicht als einfache Bereinigung.

Schnelle Anzeichen, dass Sie bereits Geheimnisse offengelegt haben

Wenn Ihre App schnell generiert wurde, gehen Sie davon aus, dass Geheimnisse offengelegt sein könnten, bis Sie es geprüft haben. Diese Lecks sind selten subtil. Sie liegen oft gut sichtbar in Dateien, die in der Eile committet wurden.

Beginnen Sie mit einer einfachen Suche nach offensichtlichen Markern. Sie versuchen nicht, alles als sicher zu beweisen. Sie wollen High-Risk-Funde finden, die sofort handeln erfordern.

api_key

secret

password

DATABASE_URL

Bearer

BEGIN PRIVATE KEY

Wenn einer dieser Strings neben einem echt aussehenden Wert auftaucht (lange zufällige Strings, Base64-Blöcke, JWTs oder volle Verbindungs-URLs), behandeln Sie ihn als kompromittiert.

Suchen Sie auch nach Konfigurationsdateien, die niemals committet werden sollten: .env, config.json, serviceAccount.json und „Backup“-Kopien wie .env.old oder config(copy).json. Templates und generierter Code setzen oft standardmäßig Anmeldeinformationen in diese Dateien.

Hören Sie nicht bei der „Haupt"-Codebasis auf. Lecks verstecken sich an Orten, die leicht übersehen werden:

- Seed-Skripte und Migration-Helper, die einmalig mit Production verbinden, um Daten zu befüllen

- Tests und Mocks, die echte Tokens enthalten, damit sie „passen"

- README-Notizen oder auskommentierte Snippets

- Generierte Code-Dumps, in denen ganze Konfig-Ordner reinkopiert wurden

Prüfen Sie auch jüngste Commits. Warnzeichen sind große One-Shot-Commits, Nachrichten wie „working version" oder „temp" oder das Kopieren einer Vorlage und spätere Bearbeitung. Das sind die Momente, in denen Geheimnisse in die Historie gebrannt werden.

Schritt für Schritt: Lecks finden, ohne es schlimmer zu machen

Wenn Sie ein offengelegtes Geheimnis vermuten, ist die erste Aufgabe, zu verhindern, dass neue Kopien entstehen, während Sie untersuchen.

Ein sicherer Suchablauf

Pausieren Sie alles, was Builds erzeugt oder teilt: Auto-Deploys, Preview-Links, Demo-Branches. Wenn jemand „nur noch schnell testen“ will, bitten Sie ihn zu warten. Jeder neue Lauf kann denselben Schlüssel an mehr Stellen verteilen (Artefakte, Caches, Logs).

Arbeiten Sie dann lokal. Klonen Sie das Repo auf Ihre Maschine und scannen Sie, ohne Code an Drittanbietertools hochzuladen. Suchen Sie nach API-Schlüsseln, Tokens, Verbindungszeichenfolgen, privaten Schlüsseln und Zeilen mit Wörtern wie SECRET, TOKEN, KEY, PASSWORD oder DATABASE_URL.

Als Nächstes suchen Sie in der Vergangenheit, nicht nur im aktuellen Stand. Ein letzte Woche entfernter Geheimwert kann immer noch in der Git-Historie sitzen und für jeden mit Repo-Zugriff erreichbar sein. Planen Sie, Commits und Tags zu scannen, nicht nur den Working Tree.

Nach Code und Historie prüfen Sie Stellen, an denen Geheimnisse aus Versehen ausgegeben werden: CI-Job-Ausgaben, Build-Logs, Server-Logs und Error-Reporting. Eine einzige Debug-Zeile kann einen Token verraten, selbst wenn der Code jetzt sauber aussieht.

Schreiben Sie schließlich alles auf, bevor Sie etwas rotieren. Erfassen Sie jedes Geheimnis: wo Sie es gefunden haben, wozu es Zugang gewährt, wer dafür verantwortlich ist und was nach der Rotation aktualisiert werden muss.

- Deployments pausieren und Preview-Builds stoppen.

- Das aktuelle Repo lokal auf Schlüssel-ähnliche Strings und Konfigwerte scannen.

- Die Git-Historie (Commits, Tags) auf frühere Lecks scannen.

- CI- und Hosting-Logs sowie Fehlerberichte auf gedruckte Anmeldeinformationen prüfen.

- Eine Inventartabelle erstellen: Geheimnis -> Besitzer -> System -> Schweregrad.

Wenn Sie ein Datenbankpasswort in einem alten Commit und denselben Wert in CI-Logs finden, behandeln Sie es als kompromittiert. Es hilft, „gefunden" von „bestätigt verwendet" zu trennen, damit die Rotation in der richtigen Reihenfolge erfolgt.

Eindämmung: Im ersten Stunde die Blutung stoppen

Behandeln Sie die erste Stunde wie Incident Response, nicht wie ein Refactoring. Ziel ist, neuen Schaden zu stoppen, während Sie ermitteln, was und wo geleakt wurde.

Deaktivieren Sie zuerst die hochriskanten Berechtigungen. Wenn ein Cloud-Root-Key oder ein Admin-DB-User offengelegt wurde, gehen Sie davon aus, dass jemand alles damit tun kann. Widerrufen oder deaktivieren Sie ihn sofort, auch wenn das zu Ausfallzeiten führt. Eine kurze Downtime ist meist günstiger als eine kopierte Datenbank.

Gehen Sie davon aus, dass Geheimnisse in Orte kopiert worden sein könnten, die Sie nicht vollständig verfolgen können: Build-Artefakte, Error-Logs, CI-Ausgaben, gehostete Preview-Umgebungen. Das bedeutet in der Regel, mehr als nur den gefundenen Schlüssel zu rotieren.

Schnelle Eindämmungsmaßnahmen, die viele KI-generierte Projekte abdecken:

- Widerrufen oder deaktivieren Sie Cloud-Root-Keys, Admin-DB-User und alle „God-Mode"-API-Schlüssel.

- Versetzen Sie die App in den Wartungsmodus oder blockieren Sie vorübergehend öffentlichen Zugang.

- Einschränken des eingehenden Zugriffs (Datenbank-Netzwerk sperren, Webhooks pausieren, IP-Allowlist für Admin-Panels).

- Ungültig machen aktiver Sessions, wenn Signaturschlüssel oder JWT-Secrets offengelegt wurden (force logout).

- Deployments einfrieren, damit CI nicht weiterhin Geheimnisse in Logs leakt.

Wenn ein AI-Tool eine Postgres-URL mit Passwort in ein Repo geschrieben hat, behandeln Sie das Passwort als verbrannt. Rotieren Sie auch verwandte Verbindungszeichenfolgen in Hosting-Einstellungen, Serverless-Konfig, Background-Workern und überall sonst, wo dieselben Zugangsdaten verwendet werden könnten.

Ein praktischer Rotationsplan (wer, was, wann und in welcher Reihenfolge)

Ziel ist nicht nur, Schlüssel zu ändern. Ziel ist, sie in einer sicheren Reihenfolge mit klaren Verantwortlichen zu ändern, ohne Ihre App von ihren Diensten abzuschneiden.

Beginnen Sie damit, „wer und was" für jedes Geheimnis zuzuordnen. Notieren Sie:

- Welcher Dienst es nutzt (Datenbank, Auth-Provider, Storage)

- Welche Umgebungen betroffen sind (dev, staging, prod)

- Welche Systeme und Personen darauf zugreifen können (Teammitglieder, CI, Hosting)

Priorisieren Sie Rotation nach Blast Radius. Rotieren Sie zuerst Geheimnisse mit der breitesten Zugriffsspanne (Cloud-Root-Keys, Admin-Tokens, CI/CD-Tokens), dann engere, app-spezifische Schlüssel (ein einzelner Datenbank-User, ein Webhook-Secret). Breite Schlüssel können weiteren Zugang erzeugen und sind daher am dringendsten.

Eine einfache Rotationssequenz für jedes Geheimnis:

- Erstellen Sie ein Ersatzgeheimnis (neuer Schlüssel, neuer DB-User, neues Token) mit minimal notwendigen Berechtigungen.

- Aktualisieren Sie die Konfiguration am richtigen Ort (Secret Manager, CI-Variablen, Runtime-Env) und entfernen Sie Kopien aus Code und Env-Dateien.

- Deployen Sie und verifizieren Sie kritische Pfade (Login, Zahlungen, Background-Jobs) mit dem neuen Geheimnis.

- Widerrufen Sie das alte Geheimnis und bestätigen Sie, dass es sich nicht mehr authentifizieren kann.

- Dokumentieren Sie, was sich geändert hat, wo es jetzt gespeichert ist und wer darauf zugreifen kann.

Wählen Sie ein Rotationsfenster basierend auf dem Impact. Bei Produktionsdatenbanken planen Sie ein kurzes Wartungsfenster oder nutzen eine Überlappung mit zwei Zugangsdaten (neu funktioniert, bevor alt widerrufen wird). Definieren Sie einen Rollback-Plan, der vorwärts repariert, indem Konfigurationen korrigiert werden — nicht indem der geleakte Schlüssel wiederhergestellt wird.

Datenbank-Zugangsdaten sicher rotieren

Das Rotieren von Datenbank-Zugangsdaten erscheint simpel, aber es ist leicht, die Produktion zu unterbrechen, wenn die Reihenfolge falsch ist. Ziel ist ein sauberer Cutover bei minimaler Downtime.

Erstellen Sie einen frischen DB-User für jede App oder jeden Dienst. Vermeiden Sie einen gemeinsamen „Admin"-Login, den alles nutzt. Wenn ein Service leakt, bleibt der Blast Radius klein.

Geben Sie dem neuen User nur, was die App wirklich braucht. Die meisten Apps müssen keine Datenbanken erstellen, Rollen verwalten oder interne Systemtabellen lesen.

Eine sichere Reihenfolge:

- Erstellen Sie einen neuen DB-User und vergeben Sie Least-Privilege-Rechte.

- Aktualisieren Sie die Verbindungszeichenfolge in einer Umgebung (meistens zuerst Staging), deployen Sie und verifizieren Sie kritische Abläufe.

- Wiederholen Sie für Produktion, dann für Dev (Dev-Lecks sind auch Lecks).

- Suchen Sie nach hartkodierten Zugangsdaten in Skripten, Migrationen, Seed-Files, CI-Konfigurationen und Backups, bevor Sie es als erledigt betrachten.

- Deaktivieren Sie den alten User und bestätigen Sie, dass er sich nicht mehr verbinden kann.

Bei der Umstellung verifizieren Sie mit echten Aktionen: Anmeldung, Datensatz anlegen, Background-Job ausführen und prüfen, dass Fehler nicht verschluckt werden. Prüfen Sie auch Connection-Pools: Einige Apps behalten alte Verbindungen Minuten oder Stunden, was Probleme erst später sichtbar macht.

Zuletzt entfernen Sie alte Zugangsdaten überall, wo sie noch existieren könnten: Cron-Jobs, One-Off-Admin-Skripte, kopierte .env-Dateien und „temporäre" Backups.

Zugriffshärtung nach der Rotation (damit es sich nicht wiederholt)

Rotation behebt das heutige Problem. Härtung verhindert das nächste Leck. Ziel ist klar: Geheimnisse liegen außerhalb des Repos, haben minimale Berechtigungen und sind einfach zu auditieren.

Verschieben Sie Geheimnisse aus dem Code. Nutzen Sie Umgebungsvariablen für einfache Setups oder einen Secret Manager, wenn Sie mehrere Services haben. Behandeln Sie .env-Dateien als lokal: nicht in Source Control, nicht in Images kopieren und nicht beim Start in Logs ausgeben.

Reduzieren Sie den Blast Radius. Nutzen Sie nicht einen „Master"-Key überall. Trennen Sie nach Umgebung (dev, staging, prod) und nach Service (Web-App, Background-Worker, Analytics). Leakt ein Key, rotieren Sie nur einen kleinen Teil, nicht den gesamten Stack.

Zugriff in CI und Hosting einschränken

CI und Hosting sind häufige Leckquellen, weil sie jeden Build berühren. Straffen Sie Rechte, sodass nur der richtige Job auf dem richtigen Branch Produktionsgeheimnisse lesen kann.

- Verwenden Sie separate CI-Credentials für Lesen vs Deploy mit kleinstmöglichen Scopes.

- Beschränken Sie, wer Geheimnisse in CI und beim Hosting sehen oder editieren kann.

- Limitieren Sie Deployments auf geschützte Branches.

- Aktivieren Sie Audit-Logs und prüfen Sie sie nach Rotationen.

- Maskieren Sie Geheimnisse in Logs und deaktivieren Sie verbose Debug-Ausgabe in Produktion.

Wenn Sie einen KI-erstellten Prototyp erben, suchen Sie ausdrücklich nach „hilfreichen" Debug-Prints. Es ist üblich, dass Apps ganze Konfig-Objekte oder Datenbank-URLs bei Fehlern ausgeben.

Repo-Guardrails hinzufügen

Härtung sollte automatisch passieren, nicht nur ein Versprechen.

- Fügen Sie Pre-Commit-Secret-Scanning hinzu und blockieren Sie Commits, die Schlüssel-Muster treffen.

- Erfordern Sie Code-Reviews für Änderungen an Config-, Auth- oder Deployment-Dateien.

- Schützen Sie Main- und Release-Branches und verlangen Sie Status-Checks.

- Setzen Sie eine Regel: Keine Geheimnisse in Beispielen, Tests oder Seed-Skripten.

Ein häufiger Fehler: Jemand rotiert ein geleaktes DB-Passwort, lässt aber denselben Wert in einem Test-Skript, das von CI genutzt wird. Ein späterer Build schlägt fehl und druckt das Passwort. Guardrails verhindern dieses Zweitleck.

Häufige Fehler, die Geheimnisse weiter offenhalten

Die meisten Lecks bleiben, weil die Lösung nur halb erledigt wurde. Bei KI-generiertem Code ist es üblich, das sichtbare Problem zu patchen und Stellen zu übersehen, an denen derselbe Schlüssel weiterhin gültig ist.

Ein häufiger Fehler ist, die Zugangsdaten zu rotieren, aber den alten Schlüssel nicht zu deaktivieren. Wenn der alte Schlüssel noch funktioniert, kann jeder, der ihn aus einem Commit, Build-Log oder Screenshot kopiert hat, ihn weiter verwenden. Rotation muss Widerruf oder Ablauf enthalten, nicht nur ein neues Value.

Eine weitere Falle ist, nur den aktuellen Branch zu scannen. Wurde ein Geheimnis einmal committet, entfernt es aus der neuesten Version zu streichen, entfernt es nicht aus früheren Commits.

Achten Sie auf Muster, die Lecks erneut einführen:

- API-Keys oder Datenbank-URLs im Frontend, weil es im Prototyp funktioniert

- Einen Mega-Admin-Key überall wiederverwenden (prod, staging, lokal)

- Vollständige Error-Objekte loggen, die Header, Tokens oder Connection-Strings enthalten

.env-Dateien an Orten lassen, die in Images oder geteilte Ordner kopiert werden- Nur das Datenbank-Passwort rotieren, aber App-Level-Tokens vergessen, die weiterhin Zugriff gewähren

Eine einfache Regel: Behandeln Sie jedes Geheimnis als kompromittiert, bis Sie beweisen können (1) es ist widerrufen, (2) es ist aus Historie und Logs entfernt und (3) der Zugriff ist auf das minimal Notwendige reduziert.

Kurze Checkliste vor dem Redeploy

Betrachten Sie dies als Gate. Wenn ein Punkt fehlschlägt, pausieren Sie das Deployment. Erneutes Deployen mit demselben Leck verwandelt einen Fehler in einen Vorfall.

Die Überraschung ist oft, dass der Schlüssel aus dem neuesten Commit verschwunden ist, aber noch in der Git-Historie, einem eingefügten Stack-Trace oder einem vergessenen Build-Artefakt lebt.

Eine schnelle Pre-Deploy-Checkliste, die viele Wiederholungsfehler aufdeckt:

- Bestätigen Sie, dass das Repo sauber ist: aktuelle Dateien und Git-Historie scannen und gepackte Artefakte (Zips, Build-Ordner, Debug-Dumps) entfernen, die Schlüssel enthalten könnten.

- Verifizieren Sie, dass jede Umgebung aktualisiert ist: lokal dev, Preview/Staging, Produktion, CI und Background-Jobs nutzen die neu rotierten Werte.

- Beweisen Sie, dass alte Credentials tot sind: widerrufen Sie sie an der Quelle (Datenbank, Cloud, Drittanbieter) und testen Sie, dass sie sich nicht mehr authentifizieren können.

- Überprüfen Sie Berechtigungen: neue DB-User und API-Tokens sollten nur den nötigen Zugriff haben (lesen vs schreiben, begrenztes Schema/Tabellen, standardmäßig kein Admin).

- Fügen Sie Tripwires hinzu: Alerts bei ungewöhnlichen Login-Versuchen, plötzlichen Request-Spitzen oder unerwarteten Ausgaben.

Führen Sie einen Realitätscheck vor dem vollständigen Rollout durch: Deployen Sie zuerst in eine Nicht-Produktionsumgebung und laufen Sie die Flows, die Geheimnisse berühren (Login, Zahlungen, E-Mail, Datei-Uploads). Wenn etwas bricht, beheben Sie es dort statt eines Hotfixes in Produktion.

Beispiel-Szenario und nächste Schritte

Ein Gründer stellt schnell einen Lovable-Prototypen fertig und pusht ihn in ein öffentliches Repo, um ihn mit einem Freund zu teilen. Eine Woche später meldet jemand, dass die App „komisch" läuft. Im Repo ist eine committete .env-Datei und eine hartkodierte DATABASE_URL in einer Konfigurationsdatei. Die Demo funktionierte, aber die Sicherheitsgrundlagen fehlten.

Behandeln Sie es als aktiven Vorfall. Gehen Sie davon aus, dass das Geheimnis kopiert wurde. Sammeln Sie Beweise für später (fügen Sie keine Schlüssel in Chats ein), stoppen Sie dann neuen Schaden: Versetzen Sie die App in den Wartungsmodus, pausieren Sie Background-Jobs und blockieren Sie ausgehende Datenbank-Verbindungen, wenn möglich.

Finden Sie dann jeden Leckpunkt, nicht nur die offensichtliche Datei. Prüfen Sie die Repo-Historie (ältere Commits enthalten oft noch Schlüssel), Build-Logs, Error-Logs und gehostete Preview-Umgebungen, die Verbindungszeichenfolgen gedruckt haben könnten.

Rotieren Sie in sicherer Reihenfolge. Erstellen Sie einen neuen Datenbank-User mit Least-Privilege-Rechten, aktualisieren Sie die Umgebungsvariablen der App und deployen Sie neu. Bestätigen Sie, dass die App mit dem neuen User verbindet. Erst wenn sauberer Traffic sichtbar ist, widerrufen Sie den alten DB-User und invalidieren Sie verwandte Tokens.

Schreiben Sie auf, was passiert ist, damit es später nicht vom Gedächtnis abhängt:

- Geheimnis-Inventar: Was es ist, wo es lebt und wo es niemals erscheinen darf (Repo, Logs, Tickets)

- Besitzer: Wer es rotieren kann und wer Zugriff genehmigt

- Rotationsdatum: Wann es zuletzt geändert wurde

- Zugriffsregeln: Welche Services und IPs die Datenbank erreichen dürfen

- Verifikationsnotizen: Wie Sie bestätigt haben, dass das alte Geheimnis nicht mehr funktioniert

Wenn Ihr Projekt in Tools wie Replit, Cursor, Bolt oder v0 generiert wurde, ist es üblich, mehr als ein verborgenes Leck zu haben (duplizierte Konfigurationen, Beispiel-Dateien, Debug-Prints). Wenn Sie eine gezielte Diagnose möchten: FixMyMess (fixmymess.ai) beginnt mit einem kostenlosen Code-Audit, um die Leckpfade zu kartieren und Rotation zu priorisieren, und hilft dann, Codebasis zu reparieren und zu härten, sodass sie bereit für Produktion ist.