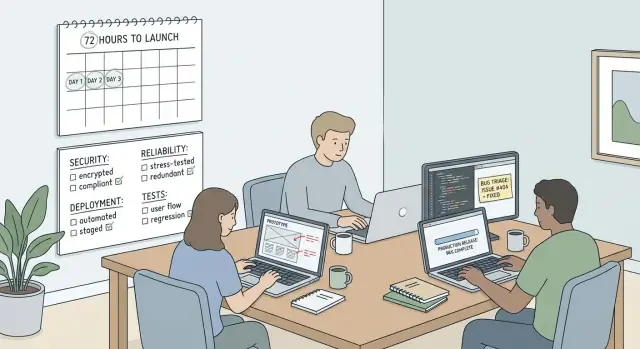

Vom Prototyp zur Produktion in 72 Stunden: Ein Stabilisierungsplan

Vom Prototyp zur Produktion in 72 Stunden: eine realistische, phasenweise Checkliste für Sicherheit, Zuverlässigkeit, Deployment und minimale Tests, damit Sie sicher ausliefern können.

Was „produktionsbereit in 72 Stunden“ wirklich bedeutet

Für eine erste Veröffentlichung heißt „produktionsbereit“ nicht perfekt. Es bedeutet, dass die App sicher nutzbar, unter normaler Nutzung vorhersagbar und im Fehlerfall wiederherstellbar ist.

Einen Prototypen einfach so auszuliefern ist riskant, weil Prototypen oft scharfe Kanten verbergen: hartkodierte Secrets, schwache Authentifizierung, fehlende Zugriffskontrollen und schlampige Datenverarbeitung. Selbst wenn die UI fertig aussieht, kann eine einzige fehlerhafte Anfrage Nutzerdaten leaken, Datensätze korrupt machen oder die App lahmlegen. Die Kosten sind nicht nur Bugs. Es ist verlorenes Vertrauen, verschwendete Zeit und manchmal rechtlicher oder Compliance‑Aufwand.

Ein realistischer 72‑Stunden‑Push konzentriert sich darauf, einen zentralen Nutzerpfad zu stabilisieren und Unbekanntes zu reduzieren. Sie jagen nicht jeder Randbedingung nach. Sie sorgen dafür, dass die Haupt‑Journey funktioniert, sicher fehlschlägt und ohne Überraschungen deployt und überwacht werden kann.

Für eine erste Veröffentlichung sieht „produktions‑bereit genug“ meist so aus:

- Keine exponierten Secrets, grundlegende Sicherheitschecks vorhanden und klare Zugriffskontrolle

- Ein Kernfluss funktioniert Ende‑zu‑Ende, mit Eingabevalidierung und hilfreichen Fehlermeldungen

- Datenänderungen sind sicher (kein stiller Datenverlust, keine destruktiven Aktionen ohne Bestätigung)

- Grundlegende Sichtbarkeit (lesbare Logs, klare Signale bei Fehlern)

- Ein wiederholbarer Deploy‑Prozess und ein einfacher Rollback‑Plan

Was warten sollte: große Refactorings, Style‑Aufräumen, breit angelegte Feature‑Arbeit und eine komplette Testsuite. Das ist wichtig, kann aber die ganzen 72 Stunden verschlingen, ohne die größten Risiken zu verringern.

Wählen Sie den einen Kernfluss, den Sie sicher ausliefern müssen

Wenn Sie versuchen, in 72 Stunden „alles zu beheben“, liefern Sie nichts aus. Der schnellste Weg ist, einen Kernfluss auszuwählen, der jedes Mal funktionieren muss — auch wenn etwas schiefgeht.

Schreiben Sie die 3 bis 5 Aktionen auf, die ein realer Nutzer Ende‑zu‑Ende ausführen muss. Halten Sie es einfach und testbar:

- Konto erstellen und E‑Mail verifizieren

- Einloggen und Passwort zurücksetzen

- Hauptobjekt erstellen (Projekt, Ticket, Rechnung, Beitrag)

- Bezahlen oder Testphase starten (falls kostenpflichtig)

- Ergebnis exportieren, herunterladen oder teilen

Markieren Sie dann, wo mit sensiblen Daten umgegangen wird: Passwörter, Zahlungsdaten, Uploads, API‑Keys, Admin‑Tools und alles, was Kundendaten preisgeben könnte. Wenn Secrets im Browser leben, Tokens in Logs auftauchen oder Sie einen öffentlichen Datenbank‑Key ausliefern, ist der Flow nicht releasbar.

Definieren Sie „done“, bevor irgendjemand mit dem Patchen anfängt. Sie brauchen kein langes Spec, nur eine klare Messlatte:

- Funktioniert mit einem frischen Konto und realistischen Eingaben

- Klare Fehlermeldungen und sichere Fallbacks (keine leeren Bildschirme)

- Grundlegende Protokollierung bei Fehlern

- Keine offensichtlichen Lücken bei Auth und Datenzugriff

- Jemand kann es zweimal hintereinander deployen, ohne Überraschungen

Entscheiden Sie abschließend, was nicht in den Umfang fällt. Neue Features, Redesigns, „nice to have“ Einstellungen und Performance‑Tuning können warten.

Stunde 0–3: ein schneller Audit, um offensichtliche Risiken aufzudecken

Die ersten drei Stunden dienen dem Verständnis dessen, was Sie tatsächlich haben und was Ihnen schnell schaden könnte.

Beginnen Sie damit, die Umgebungen zu bestätigen. Viele Prototypen verwischen lokal, staging und production oder verwenden dieselbe Datenbank für alle drei. Schreiben Sie auf, welche URL und welche Datenbank jede Umgebung nutzt und wer Zugriff hat. Wenn Staging öffentlich ist, behandeln Sie es wie Production.

Inventarisieren Sie als Nächstes jede Integration, von der die App abhängt, indem Sie Konfigurationsdateien und Service‑Dashboards prüfen. Typische Punkte:

- Auth (E‑Mail Login, Google, Magic Links)

- Datenbank und Migrations

- E‑Mail/SMS Versand

- Zahlungen und Webhooks

- Dateispeicherung (Uploads, Avatare, Belege)

Dann führen Sie einen schnellen Secrets‑Scan durch. Suchen Sie nach API‑Keys im Repo, in clientseitiger Konfiguration, Build‑Logs, eingefügten Terminal‑Outputs oder Screenshots in Docs und Tickets. Ein häufiger Fehler ist, ein Secret „nur fürs Erste“ im Frontend zu platzieren und zu vergessen, dass es an jeden Browser ausgeliefert wird.

Beenden Sie den Audit mit einer kurzen, priorisierten Risikoliste: Was kann den größten Schaden am schnellsten anrichten? Beispiele: Nutzer sehen Daten anderer Nutzer, Passwort‑Reset ist angreifbar, Admin‑Aktionen sind ohne Checks erreichbar, eine Zahlung wird als „bezahlt“ markiert ohne Bestätigung, oder ein Webhook kann replayed werden.

Wenn der Prototyp überall dieselbe Datenbank‑URL verwendet, gehen Sie davon aus, dass jemand irgendwann in Staging testet und Prod‑Daten löscht. Die Trennung der Umgebungen rückt dann an die Spitze.

Phase 1 (Tag 1): Security‑Must‑Haves vor jedem Release

Tag 1 dreht sich darum, offensichtliche Angriffswege zu blockieren. Sie zielen nicht auf „perfekte Sicherheit“, sondern auf „nichts Peinliches oder Katastrophales“.

1) Secrets abschotten (angenommen, sie sind bereits geleakt)

AI‑generierte Prototypen liefern oft mit Schlüsseln im Repo, im Frontend oder in Logs. Behandeln Sie jeden während der Prototyp‑Phase genutzten Key als kompromittiert.

Tun Sie das zuerst:

- Keys rotieren (Datenbank, E‑Mail, Zahlungen, OAuth) und alte Keys widerrufen

- Secrets in serverseitige Environment‑Konfiguration verschieben (niemals im Client‑Bundle)

- Scopes und erlaubte Domains einschränken, wo möglich

- Logs, Error‑Tools und geteilte Docs/Screenshots auf exponierte Tokens prüfen

Bestätigen Sie außerdem, dass der Datenbank‑User kein allmächtiger Admin ist. Geben Sie ihm nur die Rechte, die die App wirklich braucht.

2) Auth‑Basics vor allem anderen reparieren

Die meisten Vorfälle entstehen durch schwache Auth‑Handhabung, nicht durch hochentwickelte Exploits. Stellen Sie sicher, dass geschützte Seiten und API‑Routen eine gültige Session erfordern.

Schnelle Checks:

- Geschützte Routen: Zugriff serverseitig erzwingen, nicht nur in der UI

- Session‑Handling: sichere Cookies oder kurzlebige Tokens, und klares Logout‑Verhalten

- Passwort‑Resets: einmalig nutzbar, kurze Gültigkeit und nicht ausplaudern, ob eine E‑Mail existiert

Wenn Sie Drittanbieter‑Tokens speichern (Storage, CRM etc.), speichern Sie diese serverseitig und mit engen Scopes.

3) Validieren Sie Eingaben auf dem Server (insbesondere Geld und Identität)

Vertrauen Sie dem Browser nicht. Fügen Sie serverseitige Validierung für Endpunkte hinzu, die Konten anlegen, Passwörter zurücksetzen, Zahlungen annehmen, Dateien hochladen oder in die Datenbank schreiben. Bevorzugen Sie Allow‑Lists (was Sie akzeptieren) gegenüber Deny‑Lists.

4) Blockieren Sie gängige Prototype‑Vulnerabilities

Suchen Sie nach stringbasierten SQL‑Queries, unsicheren Datei‑Uploads, offenen Redirects nach Login und Endpunkten, die rohe URLs oder Dateipfade akzeptieren. Ein untrusted returnUrl kann Nutzer zu einer Phishing‑Site weiterleiten.

Phase 2 (Tag 2): Zuverlässigkeit und Fehlerbehandlung

Tag 2 sorgt dafür, dass die App gut reagiert, wenn echte Nutzer unvorhersehbar handeln. Ziel ist, stille Fehler zu vermeiden, schlechte Daten zu verhindern und die Wiederherstellung einfach zu machen.

Beginnen Sie mit Error‑Handling. Jeder Fehler sollte zwei Dinge tun:

- dem Nutzer einen klaren nächsten Schritt zeigen und

- einen sicheren Server‑Log schreiben, den Sie zur Fehlerdiagnose nutzen können.

Vermeiden Sie es, Secrets oder Stacktraces an den Browser zu leaken. Eine gute Meldung ist schlicht: was passiert ist, was man als Nächstes versuchen kann und ob der Support eingeschaltet werden muss.

Als Nächstes verhindern Sie Datenkorruption. Doppelte Einsendungen sind häufig (Doppelklicks, Reloads, instabile Netzwerke). Für alles, was Datensätze erzeugt oder Geld bucht, machen Sie die Aktion idempotent. Verwenden Sie eine ID oder Unique‑Constraint, damit dieselbe Aktion nicht zweimal ausgeführt werden kann.

Halten Sie externe Aufrufe unter Kontrolle. Fügen Sie Timeouts für Zahlungen, E‑Mail und Drittanbieter‑APIs hinzu. Retries sollten begrenzt und mit Backoff versehen sein; sonst wird aus einer kurzen Störung ein Flut von wiederholten Anfragen.

Eine kurze Zuverlässigkeits‑Checkliste reicht meist aus:

- Nicht bei fehlenden Datensätzen abstürzen (404s zurückgeben, sichere Defaults nutzen)

- „Create“‑ und Zahlungsaktionen deduplizieren (Idempotency‑Keys, Unique‑Constraints)

- Timeouts und klare Fallbacks für externe Aufrufe hinzufügen

- Retries begrenzen und Fehler in Logs/Alerts sichtbar machen

- Runtime‑ und Paketversionen pinnen, um Deploy‑Überraschungen zu reduzieren

Bevor Sie es brauchen: Schreiben Sie einen Rollback‑Plan, den Sie unter Stress ausführen können: vorherigen Build redeployen, letzten Commit revertieren oder ein Feature‑Flag deaktivieren.

Phase 3 (Tag 3): Deployment‑Bereitschaft ohne Überraschungen

Tag 3 dreht sich um Wiederholbarkeit. Wenn Sie die genauen Schritte für ein Deploy nicht niederschreiben können, haben Sie keinen Deploy‑Plan.

Wählen Sie ein Deployment‑Ziel für die erste Veröffentlichung und halten Sie es einfach. Ziel ist ein Setup, das Sie jedes Mal auf die gleiche Weise ausführen können.

Schreiben Sie ein kurzes „Deployment‑Rezept“, das beantwortet:

- Was bauen wir?

- Was starten wir?

- Was muss zuerst existieren (Datenbank, Storage, Queues)?

Bestätigen Sie Anforderungen früh: Environment‑Variablen, der Port, auf dem die App lauscht, und einmalige Schritte wie Datenbank‑Migrations.

Behandeln Sie Migrationen wie eine eigene Veröffentlichung. Erst Backup. Bevorzugen Sie nicht‑destruktive Änderungen (Spalten hinzufügen, Tabellen nicht löschen), damit Sie ohne Datenverlust zurückrollen können.

Richten Sie vor dem Shipping grundlegende Sichtbarkeit ein. Sie brauchen kein aufwändiges Monitoring, aber Antworten, wenn etwas kaputtgeht:

- Zentralisierte Logs für App‑Fehler und Hintergrundjobs

- Mindestens ein Alert für Fehler‑Spikes oder Ausfallzeiten

- Secrets im Host gesetzt (nicht hartkodiert im Repo)

- Health‑Checks (App startet sauber und erreicht die Datenbank)

- Ein schriftlicher Rollback‑Schritt und wer ihn ausführt

Erst ein Dry‑Run, dann wiederholen

Führen Sie einen Dry‑Run in Staging mit exakt den Schritten durch, die Sie in Production nutzen wollen. Wiederholen Sie dann dieselben Schritte für Production, ohne „kleine Abweichungen“. Fehlende Environment‑Variablen (wie DATABASE_URL) findet man leicht in Staging — in Production sind sie schmerzhaft.

Minimale Tests, die zählen (nicht die komplette Suite)

In einem 72‑Stunden‑Push hat das Testing eine Aufgabe: angsteinflößende Fehler verhindern. Sie brauchen keine Dutzende Edge‑Case‑Tests. Sie brauchen ein kleines Set, das gefährliche Regressionen schnell fängt.

Wählen Sie Ihren einen Kernfluss und fügen Sie ein paar Prüfungen darum herum hinzu, die zeigen, dass die App sicher ist und nicht lügt.

Ein guter Anfang (5–8 Checks insgesamt):

- Smoke Test des Kernflusses: Signup/Login und die Hauptaktion (Datensatz erstellen, Nachricht senden, Report generieren oder Checkout)

- Berechtigungscheck: ausgeloggte Nutzer dürfen die Kernaktion nicht ausführen; normale Nutzer dürfen keine Admin‑Seiten sehen

- Datenisolation: ein Nutzer darf nicht die Daten eines anderen sehen, indem er eine ID oder URL ändert

- Input‑Safety: ungültige Payloads schlagen sauber fehl ohne Stacktraces

- Health‑Check‑Endpoint: bestätigt, dass die App Anfragen bedienen und Schlüsselabhängigkeiten erreichen kann

Diese Tests sollten langweilig sein: schnell, wiederholbar und leicht zu lesen.

Führen Sie sie zu den wichtigen Zeitpunkten aus: bevor Sie riskante Änderungen mergen, vor dem Deploy (in Staging mit production‑ähnlichen Einstellungen) und sofort nach dem Deploy in Production.

Ein Schritt‑für‑Schritt 72‑Stunden‑Stabilisierungsplan

Ein 72‑Stunden‑Push funktioniert am besten, wenn Sie ihn wie einen Operations‑Sprint behandeln, nicht wie einen Feature‑Sprint. Ihr Ziel ist eine sichere Version, ein klares Verifizierungsverfahren und ein klarer Weg, es rückgängig zu machen.

- Stunde 0–3 (Kickoff): Neue Features einfrieren, einen Release‑Owner bestimmen, „done“ definieren und eine kurze Release‑Checkliste schreiben.

- Tag 1 (Security): Secrets rotieren und abschotten, hartkodierte Keys entfernen, Auth und Permissions im Kernfluss reparieren und serverseitige Validierung hinzufügen.

- Tag 2 (Zuverlässigkeit): Fehler vorhersehbar machen. Timeouts, sichere Retries, klare Nutzerfehler und Logging für wichtige Events hinzufügen.

- Tag 3 (Deployment): Dry‑Run Deploy, Migrations validieren, Smoke Tests ausführen und ein kontrolliertes Launch‑Fenster mit klarem Support‑Owner planen.

Bevor Sie deployen, behalten Sie eine Checkliste, die Sie auch wirklich nutzen werden:

- Migrations angewendet und reversibel

- Erforderliche Env‑Vars vorhanden (und nicht leer)

- Secrets sicher gespeichert (nicht im Code oder in Logs)

- Smoke‑Tests in der Live‑Umgebung bestanden

- Rollback‑Methode bestätigt und zugewiesen

Setzen Sie eine „stop the line“ Regel. Wenn Login scheitert, 500er‑Fehler steigen oder Zahlungen nicht durchlaufen, rollen Sie zuerst zurück und untersuchen danach.

Verwenden Sie eine ein‑seitige Incident‑Notiz, damit Sie schnell kommunizieren können:

What happened:

Impact (who/what is affected):

When it started:

What we did (rollback/mitigation):

Next update time:

Häufige Fallen, die einen 72‑Stunden‑Push entgleisen lassen

Der schnellste Weg, die Deadline zu verpassen, ist, Stabilisierung wie Feature‑Arbeit zu behandeln. Eine „kleine Verbesserung“ berührt oft genau die fragilen Teile, die Sie sicher machen wollen.

Häufige Fallen:

- Auf clientseitige Checks für Sicherheit vertrauen (der Server muss Berechtigungen und Validierung durchsetzen)

- Annehmen, Secrets seien in Ordnung, weil die App noch funktioniert (wenn Keys jemals im Repo, Logs oder geteilten Docs waren, rotieren Sie sie)

- Deployen ohne sicheren Testort und ohne Rückweg (Staging und Rollback halten Fehler klein)

- „Keine Console‑Fehler“ mit „sicher“ verwechseln (viele echte Fehler passieren auf dem Server)

Ein Prototyp kann in einer Demo gut aussehen und trotzdem eine API‑Route haben, die jedem erlaubt, Daten anderer Nutzer zu ändern. Das zeigt sich nicht in der Konsole. Es ist oft schnell zu beheben, aber nur, wenn Sie aufhören, Features zu entwickeln, und sich auf die Basics konzentrieren.

Schnelle Checks, bevor Sie auf Deploy drücken

Kurz vor dem Release noch 15 Minuten langsamer machen. Hier gehen viele „hat gestern noch funktioniert“‑Launches schief.

Sicherheit:

- Keine Test‑Keys, Demo‑Nutzer oder Debug‑Routen

- Secrets rotiert, wenn sie jemals im Repo, Chat, Logs oder in Screenshots auftauchten

- Abmelden und prüfen, dass geschützte Seiten und APIs wirklich blockieren

Zuverlässigkeit:

- Einen Fehler erzwingen (falsches Passwort, schlechte Eingabe, langsames Netzwerk) und prüfen, dass die App freundlich fehlschlägt

- Doppelklicks dürfen keine Duplikate oder Doppelbuchungen erzeugen

- Retries stoppen schnell und Fehler werden in Logs sichtbar

Deployment:

- Deploy‑Schritte in Staging proben, so wie Sie es in Production tun werden

- Migrationen in Staging ausführen und prüfen, dass die App startet und lesen/schreiben kann

- Logs sichtbar machen und mindestens einen Alert einrichten

Weisen Sie einen Menschen zu, der in den ersten Stunden nach Launch verantwortlich ist. „On call“ kann ein Gründer mit eingeschalteten Notifications sein.

Beispiel: Einen wackeligen AI‑Prototypen in eine sichere erste Version verwandeln

Eine nicht‑technische Gründerin hat eine Web‑App mit einem AI‑Tool erzeugt. Lokal sieht alles großartig aus, Demo‑Signups funktionieren und Zahlungen „scheinen in Ordnung“ zu sein. Nach dem Deployment wackelt es: Nutzer werden zurück zum Login geleitet, ein Webhook feuert zweimal und ein Key taucht im Client‑Bundle auf.

Tag 1 konzentriert sich auf die größten Sicherheitsprobleme. Der Audit findet einen exponierten API‑Key im Frontend, fehlende CSRF‑Prüfung an einer Session‑Route und einen kaputten Auth‑Redirect, weil die Produktions‑Callback‑URL nicht zu den Identity‑Provider‑Einstellungen passt. Die Fixes sind direkt: Secrets in serverseitige Env‑Vars verschieben, Redirects auf eine Allow‑List beschränken und Sessions bei jeder Anfrage verifizieren.

Tag 2 dreht sich um Zuverlässigkeit. Das Subscription‑Webhook timed out und retried, wodurch Duplikate entstehen. Die App crasht außerdem, wenn eine Env‑Var fehlt. Das Team dedupliziert Webhooks per Event‑ID, fügt Timeouts und klare Retry‑Regeln hinzu, liefert freundliche Fehler statt leerer Seiten, loggt wichtige Flows und validiert erforderliche Env‑Vars beim Start.

Tag 3 macht das Deployment vorhersehbar. Das Team fügt ein kurzes Smoke‑Test‑Skript hinzu (Signup, Login, eine Kernaktion ausführen, Webhook‑Verarbeitung bestätigen), pinned Runtime‑Versionen und schreibt die benötigten Production‑Env‑Vars auf.

Nach dem Launch dokumentieren sie, was noch riskant ist (Rate Limiting, tiefere Autorisierungsregeln) und planen einen Folge‑Hardening‑Sprint.

Wenn Sie einen AI‑generierten Codebestand von Tools wie Lovable, Bolt, v0, Cursor oder Replit geerbt haben und schnelle Hilfe brauchen, bietet FixMyMess bei fixmymess.ai ein kostenloses Code‑Audit an, um die echten Release‑Blocker aufzudecken. Sie fokussieren sich auf Diagnose und Reparatur von Logikfehlern, Sicherheitslücken und Deployment‑Problemen, damit ein wackeliger Prototyp zu einer sicheren ersten Version wird.