Serverseitige Eingabevalidierung für APIs, die Unsinn ablehnt

Serverseitige Eingabevalidierung für APIs hält fehlerhafte Daten fern. Lernen Sie sicheres Parsen, Schemata, strikte Typen und klare Fehler, die Produktion tatsächlich schützen.

Warum Ihre API weiterhin Unsinn akzeptiert

Die meisten APIs, die „alles akzeptieren“, wurden für den Happy Path gebaut. Der Code geht davon aus, dass der Client die richtigen Felder in der richtigen Form und mit den richtigen Typen sendet. Kommt eine Anfrage mit fehlenden Feldern, Extra-Feldern, Strings statt Zahlen oder einem ganz anderen Objekt, quetscht der Server das leise zusammen, macht weiter und liefert trotzdem 200 zurück.

Das tritt besonders häufig bei KI-generierten Endpunkten auf. Sie deserialisieren JSON oft direkt in Objekte, überspringen strikte Prüfungen und verlassen sich auf „es hat im Demo funktioniert“-Daten. Das Ergebnis ist eine API, die in Kurztests sauber aussieht, aber unvorhersehbar reagiert, wenn echte Nutzer, Integrationen oder Angreifer auftauchen.

Client-seitige Prüfungen schützen nicht. Browser lassen sich umgehen, mobile Apps können verändert werden und Drittanbieter-Clients können beliebige Payloads senden. Selbst gutmeinende Clients können nach einem Release aus dem Tritt geraten und Felder schicken, die Ihr Server nie erwartet hat.

In Produktion werden schwache Validierungen zu teuren Problemen:

- Abstürze und Timeouts, wenn Code auf unerwartete Typen oder null trifft

- Ungültige Datensätze, die zwar gültig aussehen, aber Berichte und Workflows später brechen

- Sicherheitslücken, wenn untrusted Input in Queries, Dateipfade oder Auth-Logik gerät

- Aufwändiges Debugging, weil derselbe fehlerhafte Input an verschiedenen Stellen unterschiedlich fehlschlägt

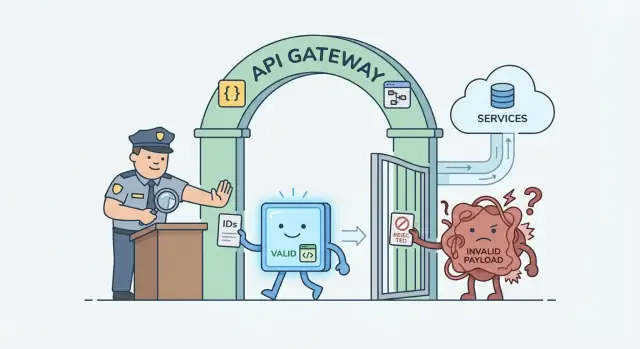

Das Ziel der serverseitigen Eingabevalidierung für APIs ist einfach: schlechte Eingaben früh, konsistent und sicher ablehnen. Das heißt, eine klare Gate-Logik am Rand Ihrer API, die Form, Typen und Limits prüft, bevor die Business-Logik läuft.

Teams kommen oft mit Endpunkten zu FixMyMess, die „funktionieren“, aber Müll wie leere Emails, negative Mengen oder Objekte dort akzeptieren, wo eine ID erwartet wird. Die Lösung ist selten kompliziert: legen Sie vorne strikte Validierung an, damit Unsinn erst gar nicht ins System gelangt.

Validierung, Sanitierung und Parsen: der einfache Unterschied

Wenn Ihre API aufhören soll, Unsinn zu akzeptieren, müssen Sie drei Aufgaben trennen, die oft vermischt werden: Validierung, Sanitierung und Parsen.

Validierung beantwortet: „Ist diese Eingabe erlaubt?“ Sie prüft Form und Regeln: Pflichtfelder, Typen, Bereiche, Längen, Formate und erlaubte Werte. Gute serverseitige Eingabevalidierung für APIs lehnt schlechte Requests früh ab, bevor sie Datenbank, Auth-Logik oder Drittanbieter-Aufrufe berühren.

Sanitierung beantwortet: „Wenn diese Eingabe erlaubt ist, wie machen wir sie sicher zum Speichern oder Anzeigen?“ Beispiele sind Escaping vor HTML-Rendering, Entfernen von Steuerzeichen oder unerwartetem Markup. Sanitierung ersetzt keine Validierung. Ein bereinigter String kann immer noch der falsche Typ, zu lang oder mit fehlenden Feldern sein.

Parsen (und Normalisierung) beantwortet: „Wie wandeln wir unbekannte Daten in eine bekannte Form?“ Sie dekodieren JSON, konvertieren Strings zu Zahlen, wenden Defaults an und normalisieren Formate (z. B. Email-Lowercase). Das sichere Muster ist: erst parsen, dann verwenden. Das riskante Muster ist: verwenden, dann hoffen.

Ein einfaches Beispiel: ein Signup-Endpunkt erhält age: "25" (String), email: "[email protected] " und role: "admin". Ein sicherer Ablauf ist:

- Parsen und normalisieren: Email trimmen, lowercase, Alter in Zahl umwandeln

- Validieren: Alter muss zwischen 13–120 liegen, Rolle muss einer erlaubten Liste angehören

- Erst dann: Benutzer anlegen

Dieser „strikte Eingabevertrag“ (ein Schema mit klaren Typen und Limits) ist die Basis. Er verhindert nicht jeden Angriff allein, aber er blockiert zufälligen Müll, reduziert Edge-Case-Bugs und macht Sicherheitsprüfungen leichter korrekt.

Wie schwache Eingabevalidierung reale Systeme kaputtmacht

Schwache Validierung schlägt selten auf eine saubere Weise fehl. Meistens „funktioniert“ sie im Test und bricht erst unter Realtraffic, weil Nutzer, Bots und fehlerhafte Clients merkwürdige Eingaben senden.

Ein häufiger Fehler ist Over-Posting. Ein Client sendet zusätzliche Felder, die Sie nie geplant hatten, und Ihr Code benutzt oder speichert sie versehentlich (weil er den gesamten Request-Body in einen DB-Write spreadet). Das kann Flags wie isAdmin umbiegen, Preisfelder ändern oder interne Einstellungen überschreiben, ohne dass es jemand bemerkt.

Ein anderer ist Typverwirrung. Erwarten Sie eine Zahl, akzeptieren aber einen String, ergeben sich Überraschungen: "10" wird an einer Stelle zu 10, bleibt an anderer Stelle String, und plötzlich sind Sortierung, Vergleiche und Rechenoperationen falsch. Noch schlimmer: "", "NaN" oder "001" rutschen durch und erzeugen schwer zu debuggende Edge-Cases.

Limits sind der Punkt, an dem Happy-Path-Code zusammenbricht. Ohne Größenchecks kann eine Anfrage einen 5 MB-String, ein 50.000-Einträge-Array oder tief verschachteltes JSON senden, das CPU und Speicher spike-n lassen. Die API stürzt vielleicht nicht sofort ab, wird aber langsam, timed out und verursacht Kaskadeneffekte.

Sicherheitsprobleme entstehen, wenn Sie Eingaben zu früh vertrauen. Wenn unvalidierte Daten in SQL-Queries, Filter, Dateipfade oder HTML-Output gelangen, öffnen Sie die Tür für Injektionen und Datenlecks.

Wiederkehrende Muster bei fehlender serverseitiger Eingabevalidierung für APIs sind:

- Schreiben unbekannter Felder in die Datenbank, weil die Payload nicht auf Whitelist geprüft wurde

- Implizites Coercing von Typen und danach Entscheidungen auf falschen Werten treffen

- Zulassen unbeschränkter Strings/Arrays, was zu Verlangsamungen und Ausfällen führt

- Weiterreichen roher Eingaben in Queries oder Templates, bevor sie geprüft und geparst wurden

FixMyMess sieht diese Probleme oft bei KI-generierten Endpunkten: sie sehen sauber aus, akzeptieren aber nahezu jedes JSON und hoffen, dass der Downstream-Code damit klar kommt. Reale Systeme brauchen das Gegenteil: Ablehnen von Unsinn früh, klar und konsistent.

Wählen Sie ein Schema-Ansatz, der zu Ihrem Stack passt

Das Ziel serverseitiger Eingabevalidierung für APIs ist simpel: jede Anfrage wird gegen einen klaren Vertrag geprüft, bevor sie Ihre Business-Logik berührt. Der einfachste Weg ist ein Schema, das sowohl validieren als auch Eingaben sicher in die Typen parsen kann, die Ihr Code erwartet.

Wenn Sie JavaScript oder TypeScript nutzen, sind Schema-Bibliotheken wie Zod oder Joi beliebt, weil sie Typ-Coercion kontrolliert erlauben und lesbare Fehler liefern. In Python ist Pydantic üblich, weil es eingehende Daten in strikte Modelle mit Defaults verwandelt. Verwenden Sie bereits OpenAPI-first oder JSON Schema, kann JSON Schema Ihre Docs und Validierung synchron halten. Viele Frameworks haben auch eingebaute Validatoren, die für kleinere APIs ausreichen.

Wo Sie validieren, ist wichtig. Zwei gängige Muster sind:

- Middleware, die Body, Query und Params prüft, bevor der Handler läuft

- Validierung im jeweiligen Route-Handler, nah an dem Code, der die Daten nutzt

Middleware ist einfacher konsistent zu halten. Per-Handler-Validierung kann klarer sein, wenn jede Route spezielle Regeln hat. Versuchen Sie in jedem Fall, das Schema zur einzigen Quelle der Wahrheit für Request-Body, Query-Strings und Path-Params zu machen, damit Sie nicht den Body validieren und die Params vergessen.

Ein praktisches Beispiel: ein Endpunkt erwartet limit (Zahl) in der Query und email (String) im Body. Ohne Schema akzeptiert KI-generierter Code oft limit="ten" oder email=[] und scheitert später verwirrend. Mit Schema werden solche Anfragen sofort sauber abgelehnt.

Planen Sie außerdem für Veränderungen. Wenn sich Ihr API-Vertrag entwickelt, versionieren Sie Ihre Schemata genauso wie Endpunkte oder Clients. Bewahren Sie alte Schemata für alte Clients auf und führen Sie neue Schemata mit klarem Cutover ein. Das ist eine häufige Lösung, die wir bei FixMyMess sehen, wenn Teams schnell erstellte KI-Prototypen sicher machen müssen, ohne alles neu zu schreiben.

Schritt-für-Schritt: serverseitige Validierung zu einem Endpunkt hinzufügen

Wählen Sie einen schmerzhaften Endpunkt, z. B. POST /users oder POST /checkout. Das Ziel ist serverseitige Eingabevalidierung für APIs, die Unsinn ablehnt, bevor Ihre Business-Logik läuft.

1) Definieren Sie ein kleines Schema (nur was Sie brauchen)

Beginnen Sie mit nur den Pflichtfeldern. Wenn der Endpunkt einen Nutzer erstellt, brauchen Sie vielleicht wirklich nur email und password, nicht zwölf optionale Felder „für den Fall“. Halten Sie das Schema strikt und explizit.

Validieren Sie jede Eingabequelle separat: Path-Params, Query-Params und Body. Behandeln Sie sie als verschiedene Buckets mit unterschiedlichen Risiken.

// Pseudocode schema

const bodySchema = {

email: { type: "email", required: true, maxLen: 254 },

password: { type: "string", required: true, minLen: 12, maxLen: 72 }

};

const querySchema = { invite: { type: "string", required: false, maxLen: 64 } };

const pathSchema = { orgId: { type: "uuid", required: true } };

2) Validieren + parsen, bevor irgendetwas anderes passiert

Machen Sie Validierung zur ersten Aktion im Handler. „Auf gut Glück“ spätere Typanpassungen vermeiden.

- Parsen Sie Body, Query und Path separat in typisierte Werte

- Lehnen Sie unbekannte Felder ab (Strict Mode), damit keine Extra-Keys durchrutschen

- Fügen Sie Bounds hinzu: min/max, Längenlimits und einfache Formatprüfungen

Ein konkretes Beispiel: wenn jemand { "email": [], "password": true, "role": "admin" } sendet, sollte striktes Parsen dies ablehnen. Es sollte Typ-Coercion vermeiden und role ablehnen, wenn das Schema es nicht erlaubt.

3) Fügen Sie Tests für fehlerhafte Eingaben hinzu

Ein guter ungültiger Test ist mehr wert als zehn Happy-Path-Tests. Testen Sie fehlende Felder, falsche Typen, Extra-Felder, riesige Strings, negative Zahlen und merkwürdige Encodings. Genau hier versagen KI-generierte Endpunkte oft, und Teams bringen solche Fehler zu FixMyMess, wenn ein Prototyp in Produktion Probleme macht.

Sichere Parsing-Muster, die Bugs draußen halten

Die meisten Bugs entstehen nicht durch „fehlende Validierung“, sondern durch das, was nach der Validierung passiert. Die sicherste Gewohnheit ist: einmal parsen, ein klares Success/Failure bekommen und dann nur mit dem geparsten Ergebnis arbeiten.

Erst parsen, dann das rohe Request vergessen

Eine gute Schema-Bibliothek bietet meist ein „safe parse“-API: Entweder Sie bekommen einen geparsten Wert, dem Sie vertrauen können, oder einen Fehler, den Sie an den Client zurückgeben. Das ist der Kern serverseitiger Eingabevalidierung für APIs.

// Example shape, works similarly in many schema libraries

const result = UserCreateSchema.safeParse(req.body);

if (!result.success) {

return res.status(400).json({ error: "Invalid input", fields: result.error.fields });

}

const input = result.data; // only use this from now on

// Never touch req.body again in this handler

createUser({ email: input.email, age: input.age });

Diese eine Änderung verhindert einen häufigen Happy-Path-Bug in KI-generierten Endpunkten: Der Code validiert zwar, liest später aber trotzdem wieder aus req.body und akzeptiert dadurch Extra-Felder, falsche Typen oder merkwürdige Edge-Cases.

Normalisieren nur, wenn Sie es meinen

Normalisierung kann nützlich sein, sollte aber bewusst passieren, nicht zufällig.

- Strings nur trimmen, wenn Leerzeichen niemals sinnvoll sind (Emails, Usernames)

- Eine gemeinsame Casing-Regel wählen, wenn Vergleiche wichtig sind (z. B. Emails lowercase)

- Dates aus Strings nur dann in Date-Objekte wandeln, wenn Ihr Schema das Format garantiert

- IDs unverändert lassen; nicht automatisch trimmen oder ändern, es sei denn, Ihr System erzwingt das

Vermeiden Sie „magische Coercion"

Seien Sie vorsichtig mit Coercion wie das Umwandeln von "123" in 123. Das versteckt fehlerhafte Eingaben und macht es schwerer, Client-Bugs oder Missbrauch zu entdecken. Coercen Sie nur, wenn es wirklich nötig ist (z. B. Query-Params, die immer Strings sind) und setzen Sie dann Limits (min, max, nur Integer), damit Sie keinen Unsinn wie "999999999999" akzeptieren.

Wenn Sie eine KI-entwickelte API geerbt haben, die „funktioniert“, aber Müll akzeptiert, ist dieses Parse-then-use-only-parsed-data-Muster eine der schnellsten und sichersten Fixes.

Strikte Typen, Defaults und Limits, die zählen

Strikte Validierung bedeutet nicht nur „ist dieses Feld vorhanden“. Es bedeutet, Ihre API akzeptiert nur die Formen und Werte, die Sie bereit sind zu unterstützen. Gute serverseitige Eingabevalidierung für APIs beginnt an der Grenze: Request-Body, Query-String und Header.

Defaults gehören an die Grenze

Setzen Sie Defaults während des Parsens, nicht tief in Ihrer Business-Logik. So können alle nachfolgenden Komponenten eine komplette, bekannte Form annehmen.

Beispiel: Ist page fehlt, defaulten Sie beim Parsen auf 1. Lassen Sie nicht verschiedene Teile des Codes später unterschiedliche Entscheidungen treffen — das führt zu inkonsistentem Verhalten.

Entscheiden Sie auch, was „fehlend“ bedeutet. Ein fehlendes Feld ist nicht dasselbe wie ein Feld mit null.

- Optional: der Client kann es weglassen (z. B.

middleNamenicht angegeben) - Nullable: der Client kann

nullsenden (z. B.deletedAt: nullwenn nicht gelöscht)

Behandeln Sie diese Fälle unterschiedlich im Schema. Sonst bekommen Sie seltsame Bugs wie null, das die Validierung besteht, aber Code bricht, der einen String erwartet.

Enums und Limits verhindern ganze Klassen von Bugs

Wenn Sie erlaubte Werte kennen, definieren Sie sie. Enums verhindern „fast-passende“ Strings (wie adminn) und damit versteckte Zustände.

Ein realistisches Beispiel: Ein KI-generierter Endpunkt liest status und sort aus Query-Params. Ohne strikte Typen könnte status=donee fälschlich als gültig gelten und falsche Datensätze zurückliefern, und sort=DROP TABLE könnte in eine Query concatenated werden.

Fügen Sie Limits hinzu, die Datenbank und Budget schützen:

- Cap

limit(z. B. max 100) - Clamp

pageauf >= 1 - Allowlist

sortBy-Felder (z. B.createdAt,name) - Beschränken

orderaufascoderdesc - Setzen Max-Längen für Strings (Namen, Emails, Suchbegriffe)

Das sind häufige Fixes, die wir bei FixMyMess anwenden, weil Happy-Path-Code oft alles akzeptiert und erst in Produktion zusammenbricht, wenn echte Nutzer Chaos senden.

Hilfreiche Fehlerantworten ohne Oversharing

Ist die Eingabe falsch, sollte Ihre API klar und langweilig antworten: 400, erklären was zu ändern ist und die Antwortform stabil halten. Eine stabile Form hilft Clients, Fehler ohne Spezialfallbehandlung zu behandeln, und verhindert, dass Ihr Team versehentlich Details leaked.

Ein simples Muster ist ein Error-Envelope plus Feld-Level-Details:

{

"error": {

"code": "INVALID_INPUT",

"message": "Some fields are invalid.",

"fields": [

{ "path": "email", "message": "Must be a valid email address." },

{ "path": "age", "message": "Must be an integer between 13 and 120." }

]

}

}

Halten Sie die Meldungen fokussiert auf das, was der Aufrufer ändern kann. Vermeiden Sie es, rohe Eingaben zurückzuspielen (insbesondere Strings, die HTML oder SQL enthalten könnten) und niemals Stacktraces, SQL-Errors, interne IDs oder Bibliotheksnamen zu senden. Statt „ZodError: Expected number, received string“ sagen Sie „age must be a number".

Schema-Bibliotheken liefern oft detaillierte Fehler. Mappen Sie diese in Ihr API-Format und halten Sie Feld-Pfade vorhersehbar (Dot-Pfade funktionieren gut). Wenn es viele Probleme gibt, begrenzen Sie die Anzahl der zurückgegebenen Fehler (z. B. die ersten 10), damit die Antwort klein bleibt.

Für Ihr eigenes Debugging loggen Sie Validierungsfehler sicher. Notieren Sie:

- Request-ID und Endpunkt

- Feldpfade, die fehlgeschlagen sind (nicht die rohen Werte)

- bereits vertrauenswürdige Caller-Metadaten (User-ID, Tenant)

- eine redigierte Snapshot der Payload

Das ist ein gängiger Fix in KI-generiertem API-Code: die UI bekommt freundliches Feedback, während Ihre Logs erklären, warum Anfragen abgelehnt wurden — ohne Geheimnisse preiszugeben.

Häufige Fallen beim Hinzufügen von Validierung

Der größte Fehler ist zu späte Validierung. Lesen Sie Felder, bauen Sie eine SQL-Query oder schreiben Sie in Storage und prüfen erst dann die Werte, ist der Schaden bereits entstanden. Validierung muss an der Grenze passieren: parsen, validieren und erst dann den Rest des Codes berühren.

Eine weitere Falle ist, sich auf Typen zu verlassen, die nur zur Compile-Zeit existieren. KI-generierter Code sieht oft „getypt“ aus, akzeptiert aber zur Laufzeit alles. Eine UserId: string-Annotation verhindert nicht, dass "", " " oder "DROP TABLE" ankommen. Serverseitige Eingabevalidierung für APIs muss bei jeder Anfrage laufen, nicht nur in Ihrem Editor.

„Akzeptiere unbekannte Felder für Flexibilität“ schlägt auch oft fehl. Extra-Felder werden zu Verstecken für Bugs, verwirrte Clients und Sicherheitsprobleme (z. B. ein versehentliches role: "admin", das in Ihr User-Objekt gemerged wird). Brauchen Sie Rückwärtskompatibilität, akzeptieren Sie nur bekannte Felder und versionieren Sie die API, wenn sich die Form ändert.

Frameworks können Ihre Absicht untergraben, indem sie Typen stillschweigend coercen. Wird "false" zu true oder "123abc" zu 123, liefern Sie Logik-Bugs, die schwer zu reproduzieren sind. Bevorzugen Sie striktes Parsen, das schnell mit klarer Fehlermeldung fehlschlägt.

Viele Teams vergessen Limits, sodass Validierung zwar besteht, Ihr Server aber leidet. Einige grundlegende Schutzmaßnahmen verhindern Missbrauch und Unfälle:

- Cap die Body-Größe und lehnen zu große Payloads früh ab

- Setzen Sie Max-Längen für Strings (Namen, Emails, IDs)

- Begrenzen Sie Arrays (Items pro Anfrage) und Objekt-Nesting-Tiefe

- Erzwingen Sie explizite Formate (UUIDs, ISO-Dates) und lehnen „nahe genug“ ab

- Halten Sie Defaults bewusst; füllen Sie fehlende Felder nicht automatisch so, dass Client-Bugs kaschiert werden

Ein praktisches Beispiel: Ein KI-generierter „Profile update“-Endpunkt erlaubt ein 5MB bio, ein verschachteltes Objekt, wo ein String erwartet wird, und unbekannte Keys, die gespeicherte Daten überschreiben. Das ist der Cleanup, den FixMyMess oft bei Audits findet: Validierung existiert, ist aber an genau den falschen Stellen zu permissiv.

Kurze Checkliste für sicherere API-Eingaben

Wenn Sie serverseitige Eingabevalidierung für APIs wollen, die tatsächlich schlechte Daten blockiert, behalten Sie eine kurze Checkliste und wenden Sie sie auf jeden Endpunkt an. Die meisten „es läuft auf meinem Rechner“-API-Bugs entstehen, weil eines dieser Basics fehlt.

Validieren Sie jede Eingabeoberfläche, nicht nur JSON-Bodies. Query-Strings und Route-Params sind ebenfalls untrusted und kontrollieren oft Filter, IDs und Pagination.

Nutzen Sie diese Mindestanforderungen:

- Validieren Sie Body, Query und Params, bevor Business-Logik oder DB-Calls laufen

- Preferieren Sie Allowlists: lehnen Sie unbekannte Felder ab, außer Sie brauchen flexible Payloads explizit

- Setzen Sie harte Limits überall: Max-String-Länge, numerische Bereiche, Array-Größen und Pagination-Caps

- Parsen Sie in ein typisiertes, validiertes Objekt und nutzen Sie nur dieses Ergebnis. Schlägt das Parsen fehl, schließen Sie (fail closed)

- Fügen Sie pro Endpunkt ein paar fiese Testfälle hinzu: falsche Typen, fehlende Pflichtfelder, Extra-Felder und zu große Eingaben

Ein kurzes Beispiel: Ihr Endpunkt erwartet { "email": "...", "age": 18 }. Eine reale Anfrage könnte age: "18", age: -1 oder "isAdmin": true senden. Coercen Sie stillschweigend Typen oder akzeptieren Extra-Keys, trainieren Sie Ihr System darauf, Unsinn zu akzeptieren und schlimmstenfalls Privilegien zu verändern.

Haben Sie KI-generierten API-Code geerbt, ist diese Checkliste oft der Startpunkt für Fixes. Teams, die mit FixMyMess arbeiten, sehen meist dasselbe Muster: der Happy Path klappt, aber der Server vertraut allem, was auftaucht. Enge Validierung plus striktes Parsen ist einer der schnellsten Wege, einen fragilen Prototyp in produktionsreife Software zu verwandeln.

Beispiel: Einen KI-erstellten Endpunkt reparieren, der Müll akzeptiert

Eine typische Geschichte: Ein KI-Tool generiert einen /signup-Endpunkt, der „lokal funktioniert“, weil nur der Happy Path getestet wurde. In Produktion akzeptiert er Unsinn und der Schaden ist leise.

Ein echtes Fehlermuster. Der Endpunkt erwartet:

email(string)password(string)plan("starter" | "pro")

Aber die API akzeptiert glücklich diese Payload:

{ "email": ["[email protected]"], "password": true, "plan": "pro ", "coupon": {"code":"FREE"} }

Was dann passiert, ist chaotisch: Die Email landet als "[email protected]" (stringifizierter Array), das boolean-Passwort wird coercet, der Plan hat ein trailing space, sodass die Preislogik auf ein Default fällt, und das unerwartete coupon-Objekt wird möglicherweise als "[object Object]" gespeichert oder lässt einen späteren Job crashen. Ergebnis: kaputte Auth, falsche Abrechnung und korrupte Rows, die schwer zu säubern sind.

Die Lösung ist nicht „alles sanitizen“. Es ist serverseitige Eingabevalidierung für APIs mit striktem Parsen.

Walk-through-Fix

Definieren Sie ein Schema, das unbekannte Felder ablehnt, Strings trimmt/normalisiert und Typen erzwingt. Parsen Sie, bevor Sie arbeiten.

- Validieren Sie Pflichtfelder und Typen (standardmäßig keine Coercion)

- Normalisieren Sie sichere Werte (plan trimmen, email lowercasen)

- Lehnen Sie Extras ab (coupon fail oder drop)

- Setzen Sie Limits (Max-Längen, Passwort-Regeln)

Wenn das Parsen fehlschlägt, geben Sie ein klares 400 zurück:

"Invalid request: plan must be one of starter, pro; email must be a string; unexpected field coupon"

Endergebnis: weniger Produktionsvorfälle, sauberere Daten und schnelleres Debugging, weil schlechte Eingaben schon an der Tür gestoppt werden. Haben Sie so einen KI-erstellten Endpunkt geerbt, findet FixMyMess diese Schwachstellen oft in einer schnellen Prüfung und patched sie, ohne die ganze App neu schreiben zu müssen.

Nächste Schritte: Sicherheit verbessern, ohne alles neu zu schreiben

Wollen Sie schnellen Nutzen aus serverseitiger Eingabevalidierung für APIs, starten Sie nicht mit „alles validieren“. Beginnen Sie da, wo fehlerhafte Eingaben echten Schaden anrichten: Endpunkte, die schreiben oder teure Arbeit auslösen.

Wählen Sie zuerst drei Endpunkte. Gut geeignet sind Auth (Login/Signup), alles, was Geld berührt (Payments) und Admin-Aktionen. Fügen Sie Validierung direkt an der Grenze (Request-Body, Query, Headers) ein, bevor Sie DB, Dateien, Queues oder Drittanbieter ansprechen. Dieser eine Schritt verhindert die meisten „akzeptierten Unsinn“-Bugs.

Ein einfacher Rollout-Plan, der einen Rewrite vermeidet:

- Fügen Sie pro Endpunkt ein Schema hinzu und lehnen unbekannte Felder standardmäßig ab

- Setzen Sie enge Limits (String-Länge, Array-Size, numerische Bereiche, max page size)

- Normalisieren und parsen Sie einmal (trimmen, Date-Parsen, Zahlen-Coercion nur wenn beabsichtigt)

- Monitoring für Validierungsfehler einbauen, damit Sie sehen, was Clients senden

Legacy-Clients sind die Herausforderung. Können Sie sie nicht über Nacht brechen, erlauben Sie temporäre Nachsicht: Akzeptieren Sie die alte Form, konvertieren Sie sie kontrolliert in die neue strikte Form intern und loggen Sie jedes „Rescue“. Setzen Sie ein Ablaufdatum für diesen Pfad, damit er nicht permanent wird.

Wenn Ihr API von einem KI-Tool generiert wurde und der Code bereits verworren wirkt (kopierter Handler-Code, inkonsistente Typen, versteckte Auth-Bugs), ist ein fokussiertes Audit oft schneller als punktuelles Patchen. FixMyMess bietet eine kostenlose Code-Prüfung an und repariert dann die risikoreichsten API-Pfade (Validierung, Auth, Secrets und Sicherheitsprobleme), sodass Sie "safe by default" erreichen, ohne alles neu aufzubauen.