Checklist de isolamento por tenant para protótipos SaaS: evite armadilhas

Use este checklist de isolamento por tenant para encontrar e corrigir falhas multitenant em APIs, storage, jobs em background e analytics antes de enviar seu protótipo SaaS.

Por que o isolamento por tenant quebra em protótipos de SaaS

Um vazamento de dados entre tenants é fácil de imaginar: um cliente faz login, clica em “Projetos” e vê o nome do projeto, fatura, arquivo ou lista de usuários de outra empresa. Às vezes é algo menor, como uma sugestão de autocomplete que contém o contato de outra empresa, ou um total no dashboard que inclui silenciosamente dados de outras contas.

Isso acontece em protótipos porque “o login funciona” não é o mesmo que “os dados estão isolados”. Muitas builds geradas rapidamente ou por IA protegem páginas atrás de autenticação, mas não aplicam verificações de tenant de forma consistente em todo lugar onde dados são lidos, gravados ou processados. Um endpoint filtra por user id, outro esquece de filtrar. Um job em background roda sem contexto de tenant. Uma chave de cache é compartilhada. A interface parece correta, mas as regras subjacentes são inconsistentes.

Algumas formas comuns em que apps multitenant iniciais vazam dados:

- Endpoints de API que aceitam um ID de registro e o retornam sem verificar se pertence ao tenant do chamador

- Consultas ao banco de dados que faltam o filtro por tenant em um caminho de código (frequente em telas de admin, exports, busca)

- URLs de storage ou caminhos de arquivos que não são escopados por tenant

- Jobs em background que processam “todos os registros” em vez dos registros “deste tenant”

- Eventos de analytics marcados com o tenant errado, misturando relatórios entre clientes

O custo de um pequeno vazamento raramente é pequeno. A confiança cai rápido, a carga de suporte aumenta, e a rotatividade vem depois. Se você lida com dados pessoais, um vazamento pode também desencadear notificações de violação, problemas contratuais ou dores de conformidade.

Bom isolamento, para um fundador não técnico, é uma promessa clara: os dados de cada cliente se comportam como se vivessem em sua própria caixa, mesmo que você rode uma única aplicação. Um checklist prático de isolamento por tenant deve cobrir todos os lugares onde os dados podem se mover: APIs, banco de dados, arquivos, jobs, cache e analytics. Se você herdou um protótipo que “funciona na maior parte” mas parece arriscado, FixMyMess pode auditar a base de código e apontar onde o isolamento quebra antes de você receber mais clientes.

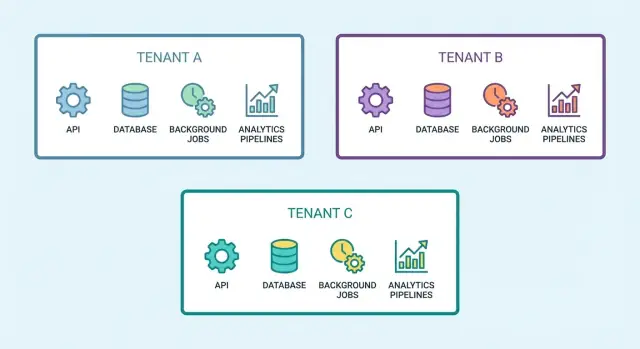

Noções básicas de multitenancy e os limites que você deve definir

Single-tenant significa que cada cliente tem seu próprio app ou banco de dados isolado. Multitenant significa que os clientes compartilham a mesma aplicação (e frequentemente o mesmo banco), e seu código deve garantir separação. Protótipos frequentemente começam “funcionando na maior parte” e depois quebram o isolamento quando uma feature rápida é enviada.

O primeiro limite a definir é a identidade do tenant: de onde a app aprende a qual tenant uma requisição pertence? Na maioria dos apps SaaS, isso deve vir do contexto do usuário autenticado (token ou sessão) que é verificado pelo servidor. Não deve vir de algo que o cliente pode mudar livremente, como uma query string (ex.: ?tenantId=...), um campo no corpo da requisição ou um cabeçalho customizado.

Os limites de isolamento a estabelecer cedo

Pense no isolamento por tenant como um conjunto de muros que você deve construir em vários lugares:

- Limite de requisição: toda requisição de API resolve um tenant, uma vez, no servidor

- Limite de dados: toda leitura/gravação é escopada para esse tenant (não apenas leituras)

- Limite de armazenamento: arquivos são separados por tenant e o acesso é verificado no servidor

- Limite de jobs: trabalho em background roda com contexto explícito de tenant

- Limite de analytics: eventos e dashboards nunca misturam tenants

Se você está montando um checklist de isolamento por tenant, trate cada muro como obrigatório. Faltar apenas um já é suficiente para um vazamento.

Tabelas compartilhadas vs bancos separados

Tabelas compartilhadas (um banco, uma coluna tenant_id) são mais rápidas de construir e mais baratas de operar, mas precisam de guardrails rígidos como escopamento e constraints aplicadas. Bancos separados (ou schemas separados) podem reduzir o blast radius e facilitar conformidade, mas adicionam overhead operacional (migrations, relatórios, gerenciamento de conexões).

Uma regra simples: se você espera um pequeno número de tenants de alto valor com requisitos rígidos, considere separação física mais forte. Se espera muitos tenants pequenos, tabelas compartilhadas são comuns, mas somente se você fizer o escopamento em todo lugar, não “na maioria dos lugares”.

Onde os vazamentos de dados acontecem com mais frequência

A maioria dos vazamentos de dados entre tenants em protótipos não é “hackers entrando”. Acontece quando um erro honesto transforma uma suposição de single-tenant em um bug multitenant. Por isso um checklist de isolamento é menos sobre ataques sofisticados e mais sobre remover armadilhas fáceis.

Primeiro, decida o que é um “tenant” no seu produto (org, workspace, account). Escreva isso, coloque em comentários de código e use o mesmo significado em todo lugar. Muitos vazamentos começam quando a UI usa “workspace”, a API usa “org” e o banco usa “account_id”.

Os caminhos de vazamento mais comuns parecem chatos, mas sempre são enviados:

- Adivinhação de ID e acesso direto a objetos: um endpoint carrega

/invoices/123sem checar que a invoice 123 pertence ao tenant do chamador. - Consultas mal escopadas: uma query filtra por user_id mas esquece tenant_id, então usuários com o mesmo e-mail ou papel veem linhas a mais.

- Buckets ou pastas de armazenamento compartilhados: arquivos são guardados em chaves previsíveis e regras de acesso não incluem contexto de tenant.

- Jobs em background sem contexto de tenant: um job roda “envia relatório semanal” para o tenant errado porque o payload da fila não incluiu tenant_id.

- Atalhos de admin e suporte: endpoints “temporários”, painéis de debug ou exports burlam o caminho normal de autorização.

Vazamentos indiretos são ainda mais fáceis de perder porque ninguém “vê” os registros brutos. Fique de olho em busca, autocomplete, dashboards de analytics e exports CSV. Uma única contagem, resultado principal ou lista de “itens recentes” pode revelar que outro tenant tem um cliente chamado X ou um projeto chamado Y.

Se você herdou um protótipo gerado por IA, trate cada consulta, job e acesso a storage como suspeito até apontar uma verificação clara de boundary de tenant.

Como impor isolamento nas suas APIs (passo a passo)

Isolamento por tenant costuma falhar em APIs porque o contexto de tenant é tratado “às vezes” em vez de “sempre”. A abordagem mais segura é tratar o contexto de tenant como autenticação: uma única fonte de verdade, aplicada em toda requisição.

Um padrão de API repetível

Comece decidindo onde o contexto de tenant é autoritativo. Escolha exatamente um: claims do token (comum com JWT) ou sessão no servidor. Todo o resto é entrada.

Então implemente um único guard que rode para todos os endpoints:

- Leia o usuário autenticado e o tenant da sua fonte de verdade escolhida.

- Ignore qualquer tenantId vindo do cliente (body, query string, headers). Se precisar para roteamento, trate como dica e compare com o tenant autenticado.

- Rode uma checagem consistente de autorização (o usuário pertence ao tenant, papel permitido para a ação).

- Passe o contexto de tenant para métodos de serviço, não apenas para controllers. Evite helpers “globais” que podem rodar sem tenant.

- Retorne o mesmo formato de erro para “não encontrado” e “não autorizado” quando mismatch de tenant poderia revelar dados (por exemplo, responda como se o registro não existisse).

Um exemplo concreto: um endpoint como GET /invoices/:id parece inofensivo, mas se o handler carrega Invoice.findById(id) antes de checar o tenant, você pode vazar dados adivinhando IDs. A correção é escopar a query: “encontre invoice por id E tenant”. Faça o mesmo para updates e deletes.

Teste rápido com dois tenants

Enquanto desenvolve, mantenha dois tenants de teste abertos em perfis de navegador separados. Crie registros similares em ambos e tente copiar e colar IDs entre tenants. Se algo aparecer, seu checklist de isolamento acabou de encontrar um bug real.

Se você herdou um protótipo gerado por IA, esse é um modo comum de falha que o FixMyMess vê em auditorias: o contexto de tenant existe, mas não é aplicado consistentemente entre endpoints.

Isolamento no banco de dados: consultas, constraints e guardrails

A maioria dos vazamentos acontece porque o banco aceita uma query que “parece correta” mas esqueceu um filtro. Se quer um checklist prático, comece aqui: torne difícil rodar uma query sem escopo, mesmo por acidente.

Primeiro, assuma que todo caminho de leitura será usado para listas e busca. Esses são os pontos onde devs geralmente escrevem uma query reutilizável e esquecem a condição de tenant. Uma boa regra: se uma tabela é de propriedade de tenant, toda query deve incluir tenant_id, incluindo contagens, exports, autocomplete e “itens recentes”.

Guardrails que pegam erros

Checagens no app ajudam, mas regras no banco pegam erros quando o código muda. Adicione tenant_id em todas as tabelas controladas por tenant e faça valer com constraints e índices. Por exemplo, use unicidade composta como (tenant_id, email) para usuários, e assegure chaves estrangeiras que incluam o escopo de tenant (ou valide o match do tenant em triggers quando FKs compostas não forem práticas).

Guardrails rápidos para adicionar cedo:

- Adicione

NOT NULL tenant_idem tabelas de propriedade de tenant. - Use índices compostos que comecem com

tenant_idpara tornar consultas escopadas rápidas. - Use constraints de unicidade compostas para evitar colisões entre tenants.

- Bloqueie “tenant padrão” como fallback em produção.

Row-level security (RLS) e tabelas “globais”

Row-level security pode ajudar quando múltiplos serviços ou caminhos de query tocam as mesmas tabelas. Funciona melhor quando toda conexão define um contexto de tenant e você pode testá-lo de forma confiável. Não substitui uma boa autorização, mas reduz o blast radius quando alguém esquece um filtro.

Para tabelas “globais” como plans ou templates, separe dados verdadeiramente globais de customizações por tenant. Um padrão seguro comum é: linhas globais não têm tenant_id, customizações de tenant vivem em outra tabela que é do tenant.

Por fim, planeje o acesso de suporte/admin. Use um papel separado ou endpoint, exija seleção explícita de tenant e registre cada leitura e escrita admin com quem, quando e qual tenant. Se você herdou um schema gerado por IA onde isso está bagunçado, FixMyMess pode auditar consultas e constraints rapidamente e apontar onde o isolamento pode quebrar.

Arquivos e object storage: prevenir acesso cruzado acidental

Arquivos são um lugar comum onde protótipos vazam dados. O código frequentemente “funciona” com um bucket único e uma pasta única, então silenciosamente quebra quando um segundo tenant faz upload de um arquivo com o mesmo nome, ou quando uma URL compartilhada é repassada.

Comece com uma regra: todo objeto armazenado precisa de um boundary de tenant inequívoco. O padrão mais simples é um prefixo de tenant obrigatório na chave de storage (por exemplo, tenants/<tenant_id>/...) e o app deve recusar ler ou escrever qualquer coisa que não bata com o tenant atual.

Evite buckets públicos e URLs públicas de longa duração por padrão. Se precisar de compartilhamento, prefira URLs assinadas de curta duração que são geradas somente depois que seu servidor verifica identidade e pertencimento ao tenant. Nunca confie em um caminho de arquivo ou chave fornecida pelo cliente.

Seus endpoints de download e preview são os verdadeiros gatekeepers. Um bug comum: GET /files/:id carrega um registro no BD por id e depois retorna o arquivo, mas a query esquece WHERE tenant_id = ?. Um filtro faltando vira uma violação cross-tenant. Trate isso como parte do seu checklist de isolamento.

Também fique de olho em metadados. Nomes de arquivo, EXIF, propriedades de PDF ou strings “uploaded_by” podem expor nomes de tenant, IDs internas ou e-mails quando arquivos são compartilhados.

Uma auditoria rápida que você pode rodar hoje:

- Confirme que toda chave de objeto inclui prefixo de tenant e isso é aplicado no servidor.

- Verifique que toda busca de arquivo inclui

tenant_idna query e na autorização. - Garanta que acesso compartilhado use URLs assinadas de curta duração, não objetos públicos.

- Remova ou reescreva metadados sensíveis no upload (especialmente imagens e PDFs).

- Defina regras de retenção e exclusão por tenant e verifique exclusão completa no offboarding.

Se você herdou um protótipo gerado por IA (Lovable/Bolt/v0/Cursor/Replit), FixMyMess frequentemente acha regras de storage que parecem corretas no código, mas não são aplicadas consistentemente em produção.

Jobs em background e filas: manter o contexto de tenant intacto

Trabalho em background é onde o isolamento por tenant quebra silenciosamente. A requisição API tinha o tenant ID e as permissões corretas, mas uma vez que você envia trabalho para uma fila, esse contexto pode desaparecer. Então um worker pega um job, roda com acesso de “sistema” e toca os dados do tenant errado.

Uma regra simples ajuda: todo job deve carregar seu contexto de tenant no payload na hora da criação. Isso normalmente significa tenant_id mais os identificadores mínimos necessários (como user_id ou invoice_id), e nada que possa ser “consultado depois” sem checagens.

Nunca confie em “usuário atual” dentro de um worker. Workers não têm um usuário realmente logado, e qualquer estado global compartilhado (como um objeto de usuário em cache ou schema padrão) pode apontar para o último job que rodou. Em vez disso, o worker deve definir explicitamente o escopo de tenant no início do job e validar antes de fazer qualquer outra coisa.

Retries também podem causar vazamentos. Se um job falha e é reexecutado, assegure que o payload de retry ainda inclua o tenant ID e que o worker reaplique o escopo de tenant a cada tentativa. O mesmo vale para dead-letter queues: ao inspecionar ou reproduzir jobs falhos, o contexto de tenant deve permanecer presente e visível.

Filas compartilhadas são aceitáveis, mas logs mistos por tenant são arriscados. Se seu worker loga corpos de requisição, erros SQL ou dumps completos de objetos, você pode vazar dados de um tenant nos logs que outras pessoas (ou ferramentas) veem. Faça logs com tenant IDs e identificadores curtos, não registros completos.

Checagens rápidas que pegam a maioria dos problemas:

- Crie um job e confirme que

tenant_idestá armazenado no payload do job e aparece nos logs do worker. - No worker, falhe rápido se

tenant_idestiver faltando ou não bater com o tenant do registro buscado. - Em retry e dead-letter, verifique que o escopo de tenant é reaplicado e não “lembrado”.

- Adicione limites por tenant ou fairness na fila para que um tenant ruidoso não prejudique os outros.

Se você herdou um protótipo gerado por IA, workers costumam ser onde o contexto de tenant é implícito e inseguro. FixMyMess pode auditar caminhos de fila e workers e consertar problemas de isolamento rapidamente, antes que virem um incidente de dados.

Cache, sessões e notificações: riscos ocultos de cross-tenant

Cache e sessões são fáceis de “setar e esquecer” em protótipos. Por isso são causas comuns de falha no checklist de isolamento. A requisição de um tenant aquece o cache, e o próximo tenant recebe a mesma resposta.

Um exemplo simples: sua API retorna /settings para o usuário atual. Você cacheia sob a chave settings por 5 minutos. Tenant A pega primeiro, então Tenant B vê o logo, plano ou até o e-mail de cobrança de Tenant A. Ninguém “hackeou” nada — é só uma chave de cache que ignora tenant.

Chaves de cache, invalidação e objetos “compartilhados”

Faça a identidade do cache corresponder à identidade dos dados. Se os dados são escopados por tenant, o cache também deve ser, inclusive na invalidação.

- Inclua

tenant_id(e frequentemente o papel do usuário) nas chaves de cache para respostas de API. - Invalide por tenant quando dados do tenant mudarem, não apenas por endpoint.

- Cuidado com caches “globais” (feature flags, templates) que contenham campos específicos de tenant.

- Prefira cachear IDs e revalidar acesso na leitura quando os dados são sensíveis.

Sessões, notificações e logs

Sessões também podem cruzar fronteiras se você não as ligar fortemente. Um token de sessão deve mapear para um user e um tenant, e cada requisição deve confirmar ambos.

Antes do lançamento, confira:

- O armazenamento de sessão previne replay entre tenants (token -> user_id + tenant_id, verificado a cada requisição).

- Reset de senha, convites e magic links incluem contexto de tenant e expiram rápido.

- Email, SMS e notificações in-app verificam que o destinatário pertence ao tenant no momento do envio.

- Logs nunca armazenam segredos (API keys, tokens) ou dados sensíveis de tenant “para debug”.

Se você herdou um protótipo gerado por IA, essas questões costumam se esconder em código de ligação. FixMyMess pode rodar uma auditoria rápida para achar caches cegos a tenant, sessões fracas e caminhos de notificação inseguros antes da produção.

Exemplo: um vazamento simples de dados por tenant e como ele acontece

Uma pequena agência e uma padaria local se cadastram no mesmo protótipo de SaaS. Ambas criam “clientes” no app e usam uma página de lista simples para encontrá-los.

O protótipo armazena registros como clients(id, tenant_id, name, email). O endpoint da API parece inofensivo: GET /api/clients?search=ann.

O bug: a query filtra pelo termo de busca, mas esquece o tenant.

Então a agência procura por “Ann” e recebe também a “Ann Smith” da padaria. No começo ninguém nota porque só acontece quando nomes se sobrepõem.

Piora em lugares que reaproveitam a mesma query. Um export CSV puxa “todos os clientes que batem” e inclui linhas cross-tenant. Um job em background que envia “resumo semanal de clientes” usa a mesma lógica e anexa registros errados. Um widget no dashboard conta “novos clientes nesta semana” para todos, então a padaria vê números inflados e a agência vê uma queda estranha.

Uma correção rápida é adicionar o filtro por tenant naquele endpoint. Isso para o vazamento imediato, mas é frágil porque o próximo endpoint pode repetir o erro.

Uma correção adequada normalmente tem duas camadas:

- Torne o escopo de tenant automático na API (derive

tenant_iddo usuário autenticado, não de parâmetros da requisição). - Adicione guardrails no banco (RLS ou constraint que obrigue tenant) para que queries sem escopo falhem.

- Garanta que exports, emails e queries de analytics usem o mesmo caminho de acesso escopado.

Para prevenir regressões, mantenha um teste repetível que falhe alto: crie dois tenants, insira um registro com o mesmo nome em ambos, chame o endpoint de list como Tenant A e afirme que todas as linhas retornadas têm tenant_id do Tenant A. Rode isso para a API e para o job de export.

Se você herdou um protótipo gerado por IA, esse padrão exato é comum. Times como FixMyMess frequentemente acham o vazamento em um endpoint e então rastreiam até helpers de query e jobs em background para consertar uma vez, em todos os lugares.

Checklist de auditoria: checagens rápidas por toda a stack

Um checklist de isolamento por tenant é mais útil quando força você a procurar o mesmo erro em lugares diferentes: “falta ou ignora tenant id”. Rode essa auditoria sempre que adicionar uma feature, um endpoint ou uma nova tarefa em background.

Comece com essas checagens rápidas:

- APIs: o tenant deve ser derivado do servidor (sessão do usuário, token ou subdomínio), não aceito do cliente como campo confiável. Toda rota que lê ou escreve dados deve impor escopo por tenant, incluindo endpoints “admin” e internos.

- Banco de dados: toda tabela de propriedade de tenant tem uma chave tenant, e não é possível inserir uma linha sem ela. Consultas são sempre escopadas por tenant, e existe um guardrail (constraints, policies ou testes) que falha alto quando o escopo falta.

- Arquivos e object storage: caminhos são por-tenant (por exemplo, prefixo por tenant), acesso é assinado ou protegido e “público por padrão” está desligado. Não confie na UI para esconder arquivos de outros tenants.

- Jobs em background: jobs carregam contexto de tenant explicitamente, validam antes de começar e fazem logs com segurança (sem segredos, sem dados brutos de clientes). Retries não devem perder o contexto de tenant.

- Analytics e exports: eventos incluem identificadores de tenant, dashboards são filtrados por tenant e exports (CSV, emails, “download all”) não podem incluir dados de outros tenants.

Smoke test de 10 minutos

Crie dois tenants: “Acme” e “Beta”. Crie um registro em cada (um usuário, uma fatura, um arquivo e um evento de analytics). Então tente ataques simples: troque um ID na URL, reenvie uma chamada API estando logado no outro tenant, ou rode um export de cada tenant.

Se você encontrar qualquer leitura cross-tenant, trate como bloqueio de produção. Times frequentemente pedem ao FixMyMess uma auditoria rápida de isolamento em protótipos gerados por IA porque essas lacunas se escondem em rotas copiadas, handlers de jobs e telas admin “temporárias”.

Armadilhas comuns multitenant a evitar

A maioria dos vazamentos multitenant não vem de um grande erro. Vem de atalhos pequenos que parecem inofensivos em um protótipo e depois chegam à produção.

Armadilhas que causam vazamentos reais

Fique atento a esses padrões quando rodar seu checklist de isolamento:

- Aceitar tenantId da UI, query string ou corpo da requisição e usá-lo diretamente em queries. O servidor deve derivar o contexto de tenant do usuário autenticado ou do token, não de input do usuário.

- Proteger endpoints CRUD principais mas esquecer rotas “laterais” como busca, count, export, autocomplete e webhook handlers. Esses costumam consultar tabelas mais amplas e são fáceis de perder em revisões.

- Manter um endpoint “admin” e assumir que é seguro porque não está na UI. Sem checagens rígidas de papel e escopo de tenant claro, vira um backdoor universal.

- Usar cache para endpoints de list sem chave de cache consciente do tenant. Uma resposta em cache pode ser servida para muitos tenants, especialmente com paginação e filtros.

- Deixar analytics misturarem tenants e depois tratar dashboards como verdade. Uma vez que dados misturados entram em relatórios, as decisões são tomadas a partir deles e ficarão difíceis de limpar.

Um exemplo simples: sua API escopa /invoices corretamente por tenant, mas /invoices/export só checa “está logado” e roda uma query ampla. Um cliente clica em Export e recebe linhas de outras empresas.

Se você herdou um protótipo gerado por IA, esses problemas aparecem muito porque o código é duplicado e “quase igual” entre rotas. FixMyMess muitas vezes vê um endpoint atualizado com escopo de tenant enquanto três endpoints similares ainda vazam.

Uma boa regra: toda requisição, toda query, toda entrada no cache e todo evento devem carregar contexto de tenant explicitamente e falhar fechado quando faltar.

Próximos passos: endureça o isolamento antes de ir para produção

Antes de onboardar clientes reais, decida como vai consertar o isolamento: patch no protótipo atual, ou reconstruir só as partes de risco (auth, camada de acesso a dados, jobs). Parchar é mais rápido quando a arquitetura está razoavelmente saudável. Reconstruir é mais seguro quando as checagens de tenant estão espalhadas pelo código, ou quando o app mistura “quem é o usuário” com “a qual tenant ele pertence”.

Uma forma prática de avançar é tratar isolamento como bloqueio de release e adicionar um pequeno plano de regressão que você rode sempre que mudar algo sensível. Mesmo um simples “suite de testes de dois tenants” pega a maioria dos vazamentos.

Plano simples de endurecimento de 1 hora

Trabalhe esses passos na ordem:

- Escolha dois tenants de teste (Tenant A e Tenant B) e crie dados idênticos em ambos.

- Rode seus fluxos principais enquanto logado como Tenant A e tente acessar Tenant B mudando IDs na URL, corpo da requisição e filtros.

- Dispare jobs em background (emails, exports, webhooks) e confirme que tocam apenas o tenant correto.

- Cheque chaves de object storage e URLs assinadas para garantir que são escopadas por tenant.

- Verifique que eventos de analytics incluem contexto de tenant e não podem ser consultados entre tenants por padrão.

Agende uma auditoria curta de isolamento antes do lançamento. O objetivo não é perfeição, é confiança de que seus caminhos de maior risco estão cobertos e que o seu “checklist de isolamento por tenant” é aplicado por código, não por convenções.

Se seu protótipo foi gerado por ferramentas como Lovable, Bolt, v0, Cursor ou Replit, assuma que os limites de tenant não foram projetados com cuidado. FixMyMess pode rodar uma auditoria de código gratuita para mapear onde o contexto de tenant se perde e então endurecer auth, acesso a dados e prontidão de deploy para que seus primeiros clientes reais não virem seu ambiente de testes.