Falhas de login geradas por IA em produção: um fluxo de solução de problemas

Falhas de login geradas por IA em produção? Siga um fluxo simples para depurar sessões, JWTs, redirecionamentos OAuth, cookies e bugs de autenticação que “funcionam localmente”.

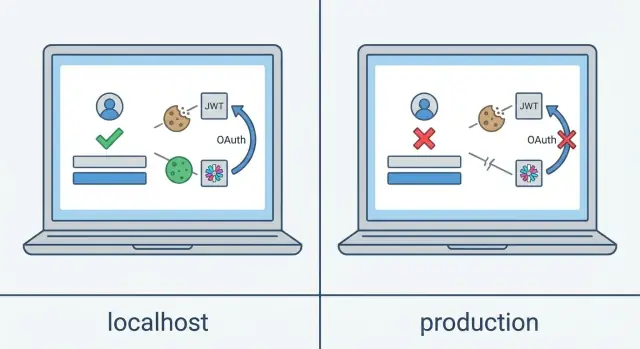

Como são os bugs de login que “funcionam localmente"

Um login pode parecer correto em produção e ainda assim estar quebrado. O formulário é enviado, você vê uma resposta de “sucesso” e então volta imediatamente para a tela de login.

Sintomas comuns incluem:

- Um loop de redirecionamento entre a página de login e a aplicação

- Você parece “logado” em uma página e de repente está deslogado

- Você recebe 401 ou 403 após um refresh, mesmo que tenha funcionado um instante antes

- OAuth completa, mas a app age como se você estivesse desconectado

- Funciona em um navegador ou dispositivo e falha em outro

A razão normalmente é chata: a autenticação depende de pequenos detalhes de ambiente que mudam entre local e produção. O desenvolvimento local tende a ser um único host, sem proxy, cookies simples e HTTP. Produção adiciona HTTPS, domínios reais, reverse proxies e às vezes um domínio de API separado. Essas diferenças afetam como os cookies são armazenados, quais cabeçalhos o servidor recebe e para onde os redirecionamentos vão.

Um exemplo típico: localmente você faz login e um cookie de sessão é definido e armazenado. Em produção, o servidor ainda envia o cookie, mas o navegador recusa armazená‑lo porque as flags do cookie não combinam com o ambiente real (frequentemente SameSite e Secure). O backend pensa que você está logado, mas o navegador nunca envia esse cookie de volta. Do lado de fora, parece logouts aleatórios ou um redirecionamento sem fim.

Não adivinhe nem reescreva todo o sistema de auth. Encontre o passo exato onde o fluxo deixa de ser verdadeiro:

- O servidor enviou um cookie ou token?

- O navegador o armazenou?

- A próxima requisição o incluiu?

- O redirecionamento foi para o domínio correto?

- A API aceitou a sessão ou o token?

A maioria das falhas de auth em produção são de configuração e comportamento de cookie, não do formulário de login.

Times como FixMyMess veem isso com frequência em protótipos construídos por IA: a UI parece pronta, mas as regras de produção para domínios, HTTPS e sessões nunca foram tratadas com cuidado.

Antes de mexer no código: colete um repro limpo

As vitórias mais rápidas normalmente vêm de um repro limpo e repetível, não de adivinhação. Se você consegue reproduzir o bug sob demanda, consegue provar a correção rapidamente.

Anote o cenário exato para que outra pessoa possa segui‑lo sem trocas longas. Inclua dispositivo (desktop ou celular), nome e versão do navegador, a página exata onde começou e qual conta de usuário foi usada. Se falha só no modo anônimo, em dados móveis ou depois de a aba ficar aberta por um tempo, capture isso também.

Também esclareça onde falha. Muitos “bugs de login” não falham na tela de login — falham logo depois:

- Você envia o formulário e volta para a página de login

- OAuth parece bem-sucedido, mas o callback nunca completa

- Você entra no app, mas a primeira chamada à API retorna 401 e você é expulso

- Funciona uma vez, depois falha após um refresh ou após 10–30 minutos

Defina sucesso em termos concretos. Escolha um ou dois cheques que você usará sempre, por exemplo: existe um cookie de sessão, um token foi armazenado ou o endpoint “current user” retorna 200. Sem isso, times “consertam” apenas o estado da UI enquanto o servidor ainda considera o usuário anônimo.

Adicione pistas de tempo e identidade. Capture um ou dois timestamps quando reproduzir (até o minuto). Se seus logs de backend expõem um request ID, session ID ou trace ID, anote também. Essas migalhas muitas vezes ligam um sintoma no navegador ao erro exato no servidor.

Um template rápido de repro

Escreva como um mini caso de teste:

- Ambiente: produção, navegador + versão, dispositivo

- Passos: caminho passo a passo a partir do estado deslogado

- Esperado: seu sinal de sucesso escolhido (cookie presente, token salvo, “current user” retorna 200)

- Real: o que você viu (loop de redirecionamento, página de erro, logout súbito)

Um exemplo realista

Um padrão comum é “funciona localmente, falha apenas no domínio deployado.” Você faz login, vê um redirecionamento breve e então volta para a página de login.

Sua definição de sucesso poderia ser: “Depois do login, a requisição current-user retorna 200 e o cookie de sessão está presente.” Se você reproduzir o problema em produção e essa requisição retornar 401, você já restringiu bastante: não é o check da senha, é persistência de sessão, configurações de cookie, manipulação de callback ou mismatch de proxy/domínio.

Se você herdou um código gerado por IA, esse repro limpo também ajuda serviços como FixMyMess a diagnosticar mais rápido porque aponta se a quebra ocorre no login, callback, refresh ou na primeira chamada autenticada à API.

Passo 1: Trace o fluxo de login no navegador

A forma mais rápida de parar de adivinhar é ver o que o navegador realmente envia e recebe. A maioria dos bugs de auth aparece claramente na aba Network.

Abra uma janela anônima para começar com zero cookies e cache. Em seguida abra as DevTools e mantenha o painel Network visível enquanto faz login.

O que observar no Network

Encontre a requisição que envia as credenciais (frequentemente um endpoint de login ou sessão). Verifique o código de status, mas não pare no “200”. Uma resposta pode ser bem-sucedida e ainda assim não conseguir definir uma sessão ou retornar um token utilizável.

Depois siga as requisições seguintes. Se seu fluxo usa redirecionamentos (comum em OAuth), clique em cada resposta de redirect e inspecione o header Location. Muitas falhas de produção vêm de um redirecionamento para o domínio errado, o caminho errado ou HTTP em vez de HTTPS.

Um jeito rápido de caminhar pelo fluxo:

- Identifique a primeira requisição de auth e anote o código de status.

- Para qualquer resposta de redirect, confirme que o Location aponta para onde você espera.

- Inspecione os headers de resposta em busca de

Set-Cookie. - Fique de olho em avisos do DevTools sobre cookies bloqueados.

- Confirme se a próxima chamada à API inclui um header

Cookieou um headerAuthorization.

Confirme que o navegador aceitou a sessão

Se você vê Set-Cookie na resposta, o navegador ainda pode recusá‑lo. O Chrome frequentemente mostra a razão nos detalhes do cookie ou na aba Issues (SameSite, Secure, domínio ou path incorretos são comuns).

Finalmente, cheque a primeira chamada autenticada após o login “bem-sucedido”, como a requisição current-user ou profile. Veja os headers da requisição. Se não há Cookie e nem token em Authorization, o navegador não está levando a sua sessão adiante. Isso estreita bastante: não é “o backend esqueceu de quem eu sou”, é “o cliente não enviou a prova de login”.

Um padrão que a FixMyMess vê com frequência: tudo funciona no dev local, mas em produção o callback OAuth completa e a UI ainda mostra “deslogado”. Na aba Network geralmente dá para ver o momento em que o cookie foi definido para um host local apenas ou bloqueado por falta de Secure em um site HTTPS.

Passo 2: Conserte flags de cookie que quebram sessões

Cookies são uma causa frequente de falhas “funciona localmente”. O dev local é tolerante. Produção não.

Comece checando cookies imediatamente após uma resposta de login bem-sucedida. Você busca o cookie de sessão (ou cookie de refresh) e se ele realmente foi armazenado e depois enviado na próxima requisição.

As flags que decidem se o cookie sobrevive

Domain e Path decidem onde o cookie é enviado. Se seu frontend e API vivem em hosts diferentes, um cookie com escopo muito restrito pode nunca ser incluído onde você espera. Path também pode atrapalhar: um cookie definido para um caminho de auth não será enviado para outras rotas da API.

SameSite é o grande responsável em OAuth e redirecionamentos cross-site. Se o fluxo envolve sair do seu site e voltar, a configuração de SameSite pode fazer o cookie desaparecer entre saltos. Em muitos casos OAuth você precisa de SameSite=None, e isso tem uma regra rígida: precisa também ser Secure.

Secure diz ao navegador para enviar o cookie apenas sobre HTTPS. Isso é correto para produção, mas pode quebrar em staging ou ambientes que ainda usam HTTP.

HttpOnly impede que JavaScript leia o cookie. Isso normalmente é desejável. Um erro comum em código gerado por IA é o frontend tentar ler o cookie de sessão via JavaScript e assumir que o login falhou quando não consegue acessar um cookie HttpOnly.

Antes de mudar código, verifique estes pontos comuns:

- O domínio do cookie corresponde ao host real de produção (sem valores locais remanescentes)

- O path do cookie é amplo o suficiente (frequentemente

/) SameSitecorresponde ao seu fluxo (especialmente para redirecionamentos OAuth)Secureestá habilitado em ambientes HTTPS- Não há cookies duplicados com o mesmo nome e escopos diferentes

Um exemplo rápido: um fundador faz deploy atrás de um reverse proxy, OAuth “sucede”, mas a app retorna ao estado deslogado. DevTools mostra dois cookies com o mesmo nome de sessão, cada um com escopos diferentes. O navegador envia o errado, então o servidor rejeita. Isso costuma parecer “auth aleatório” até inspecionar os escopos do cookie.

Passo 3: Verifique HTTPS, domínios e reverse proxies

Se funciona localmente mas falha em produção, o culpado normalmente está fora da lógica de auth: HTTPS, o domínio público e como sua app está atrás de um proxy.

Garanta que a app sabe o protocolo e host reais

Muitas configurações de produção colocam sua app atrás de um load balancer ou reverse proxy. O navegador fala com o proxy via HTTPS, mas sua app pode ver a requisição chegando como HTTP a menos que confie corretamente nos headers encaminhados.

Quando isso acontece, sintomas comuns incluem cookies definidos sem Secure, redirecionamentos indo para HTTP e falhas em OAuth porque a app constrói a URL de callback errada.

Cheques rápidos:

- Nos logs do servidor, imprima o protocolo e host que a app acha que recebeu

- Verifique se o proxy envia headers encaminhados (protocolo e host são os mais comuns)

- Assegure que sua app esteja configurada para confiar no proxy para usar esses headers com segurança

Elimine loops de redirect e redirecionamentos para o “lugar errado”

Uma falha clássica em produção: você faz login, entra no app por um momento e então é jogado de volta para a tela de login repetidas vezes. Frequentemente o login teve sucesso, mas a cadeia de redirecionamento alterna entre HTTP e HTTPS ou entre dois hosts.

Cheque o Network para os alvos exatos dos redirecionamentos. Procure padrões como:

- HTTP para HTTPS para HTTP em loop

- Redirecionamentos para um domínio de staging ou antigo

- Redirecionamentos para uma porta local que não existe em produção

Também confirme que toda URL relacionada à auth usa o domínio público. Provedores OAuth são rígidos: se o callback registrado for uma URL e sua app enviar usuários para outra, vai falhar.

Subdomínios, escopo de cookie e bloqueios do navegador

Se você usa múltiplos subdomínios (por exemplo, um para a app e outro para a API), decida se os cookies devem ser compartilhados ou isolados. Cookies compartilhados geralmente precisam de escopo para o domínio pai; cookies isolados devem evitar isso.

Recursos de privacidade do navegador importam também. Se seu login depende de cookies em contexto de terceiros (flows embutidos, redirecionamentos cross-site), alguns navegadores vão bloqueá‑los a não ser que SameSite e Secure estejam corretos.

Se quiser uma segunda opinião sobre mismatches de proxy e domínio, FixMyMess frequentemente encontra o redirecionamento ou header exato que causa a quebra durante uma auditoria gratuita.

Passo 4: Depure callbacks e redirecionamentos OAuth

Falhas em OAuth parecem confusas porque o navegador salta entre sites, e o erro pode aparecer na página do provedor, na rota de callback da sua app ou em lugar nenhum.

Aponte onde falha

Reproduza o login e preste atenção em onde você aterra:

- Se você cai numa página de erro do provedor, o provedor está rejeitando sua requisição (frequentemente mismatch de redirect URI)

- Se você volta para seu site e obtém erro na app, seu handler de callback ou a troca de token está falhando

- Se você retorna “com sucesso” mas ainda parece deslogado, o callback pode completar mas a sessão não estar sendo salva

Cheques de alto impacto:

- Compare a redirect URI configurada com a URL real de callback, caractere por caractere (esquema, domínio, caminho, barra final)

- Confirme se as variáveis de ambiente corretas estão sendo usadas neste deploy (client ID, client secret, issuer e base URL da app)

- Garanta que state (e nonce no OIDC) seja gerado, armazenado e validado após o redirect

- Verifique se o callback atinge sua rota backend e se o authorization code está presente

- Cheque se a troca de code por tokens retorna tokens e se você trata erros em vez de engoli‑los

Padrões comuns de mismatch

Mismatch de redirect URI raramente é óbvio. Erros típicos incluem HTTP vs HTTPS, subdomínios diferentes, caminhos de callback misturados ou barra final em um lugar e não em outro.

Bugs de state e nonce também são comuns em código gerado por IA. Se a app armazena state em memória, deploys serverless ou múltiplas instâncias podem perdê‑lo entre redirects. Se armazena state em cookie, esse cookie pode não sobreviver ao bounce cross-site.

Um exemplo realista: login via Google funciona localmente, mas em produção retorna “Invalid state”. A causa raiz costuma ser que a configuração de base URL da app ainda aponta para dev local, então o cookie de state é escrito para o host errado e nunca volta no callback.

Se precisar de uma segunda opinião, FixMyMess normalmente começa mapeando a URL de redirect exata, o armazenamento de state e a resposta da troca de tokens para que o ponto de falha fique claro rápido.

Passo 5: Valide JWTs e refresh de token

Se o login “funciona” mas os usuários são desconectados após um refresh, nova aba ou 10–30 minutos, trate como problema de token até prova em contrário. Pequenas diferenças em tempo, chaves e regras de validação podem transformar um token que parece ok localmente em algo que falha em produção.

Comece pelo que o servidor acha do token

Decodifique o token e verifique sua expiração. Depois compare com o tempo atual do servidor. Alguns minutos de clock skew podem fazer um token recém‑emitido parecer expirado, o que aparece como 401s aleatórios.

Em seguida, confirme a configuração de assinatura e validação em produção:

- Algoritmo: servidor e cliente precisam concordar sobre o algoritmo de assinatura

- Secret ou chaves: verifique se o secret de assinatura ou a chave pública implantada é a que o servidor realmente usa

- Regras de validação: cheque issuer e audience — eles frequentemente diferem entre local e produção, especialmente se você copiou valores de exemplo de um snippet gerado por IA

Um caso comum “funciona localmente”: o código local ignora checks de issuer/audience por conveniência, mas o middleware de produção os aplica. O token é válido, mas o servidor o rejeita por audience errado.

Prove que o refresh funciona após comportamento real do usuário

O refresh precisa funcionar após reload ou nova aba. Teste uma sequência realista: faça login, feche a aba, reabra o site e faça uma chamada à API. Se a app armazena o access token apenas em memória, ele desaparece no reload e o usuário parece deslogado.

Cuidado onde armazena tokens. Armazenamento que sobrevive reloads é conveniente, mas aumenta o risco se a página tiver um bug XSS. Cookies podem ser mais seguros quando configurados corretamente, mas cookies de token também podem ser descartados se suas flags ou domínio estiverem errados.

Se você herdou código de auth gerado por IA, é comum achar um fluxo de refresh pela metade (um refresh token é emitido mas nunca usado, ou o cliente nunca salva o token renovado). O endpoint de login parece ok, mas o caminho “após refresh” nunca foi testado.

Um cheque de sanidade rápido: logue no servidor a razão da rejeição do token (expirado vs assinatura vs issuer/audience). Sem isso, você está adivinhando.

Checagens no servidor: CORS, CSRF e armazenamento de sessão

As pistas do navegador são só metade da história. O servidor pode estar rejeitando requisições silenciosamente, ou armazenando sessões num lugar que sua app não consegue ler de volta.

CORS: permita a origem real (e credenciais)

Problemas de CORS costumam parecer “loguei, mas a próxima requisição é anônima.” Em produção geralmente você tem origens diferentes para frontend e API.

Assegure que sua API permita explicitamente a origem de produção (não um wildcard) e que esteja configurada para aceitar credenciais se você usa cookies. Se o frontend envia requisições com credentials habilitado, mas a API não retorna os headers CORS corretos, o navegador pode ignorar a resposta ou descartar cookies.

Uma checklist rápida do lado servidor:

- Permita a origem exata de produção (esquema + domínio)

- Retorne o header de credenciais quando usar cookies

- Trate requisições preflight (OPTIONS) e retorne os headers esperados

- Evite múltiplos middlewares de CORS conflitantes

- Confirme que os headers permitidos incluem o que você realmente envia (como

Authorization)

CSRF: POST funciona local, falha em prod

Se login usa POST (ou você tem logout, refresh ou atualizações de profile), regras CSRF podem quebrar só em produção. Duas causas comuns são tokens CSRF faltantes e regras de cookie mais estritas.

Para sessões baseadas em cookie, um SameSite estrito pode impedir que o cookie de sessão seja enviado em POSTs cross-site. O servidor então rejeita a requisição porque parece que o token CSRF está faltando ou inválido.

Para depurar rápido, logue estes campos para a requisição que falha: origin da requisição, cookies recebidos, token/header CSRF e a razão da rejeição do framework.

Armazenamento de sessão, load balancing e secrets

Uma falha clássica só em produção: você faz login, recebe uma sessão, e então cada outra requisição parece de um usuário novo. Isso geralmente significa que sessões não são compartilhadas entre instâncias.

Se você roda mais de um processo servidor (ou seu host escala automaticamente), precisa de sessões sticky ou de um store de sessão compartilhado. Também confirme o nome do cookie de sessão e qualquer prefixo de chave consistente entre instâncias.

Confira variáveis de ambiente também. Um secret de auth ausente, chave de assinatura ou chave de criptografia de sessão pode causar logouts “aleatórios” após deploy porque a app cai para um valor padrão. Se esse padrão muda após reinícios, sessões existentes tornam-se ilegíveis.

Se você herdou uma app gerada por IA e o comportamento de auth no servidor é inconsistente entre ambientes, FixMyMess pode usar uma auditoria gratuita para apontar os problemas de CORS, CSRF, session store e secrets antes de você decidir reescrever.

Armadilhas comuns em código de auth gerado por IA

Auth gerado por IA costuma funcionar no dev local porque tudo é simples: um domínio, uma porta, sem proxy e geralmente HTTP. Produção adiciona HTTPS, domínios reais e muitas vezes um reverse proxy. Pequenas suposições viram grandes falhas, e o navegador entrega um vago loop de redirecionamento.

Um padrão que causa muita dor é misturar estilos de auth sem regras claras. Por exemplo, a app define um cookie de sessão após o login, mas a API também espera um bearer token. Localmente você pode acidentalmente enviar ambos e “funcionar”. Em produção, um caminho checa cookie, outro checa token, e você fica meio logado.

Armadilhas que reaparecem sempre

Fique atento a estes sinais ao revisar código e configuração:

- Mismatch de ambiente: suposições locais sobre HTTP, domínios e portas vazam para produção

- Duas fontes de verdade: coexistência de cookies de sessão e JWTs sem regra clara

- URLs hardcoded: redirects OAuth ou callbacks embutidos no código, ou base URLs montadas de forma inconsistente

- Surpresas em rotação de secrets: redeploys que mudam chaves de assinatura ou secrets de sessão, desconectando usuários ou quebrando refresh

- Erros engolidos: um bloco catch que retorna “ok” ou faz redirect pra login, escondendo o 401/403 real ou erro de token

Um exemplo realista: uma app gerada por IA faz login bem localmente. Em produção, usuários submetem o formulário mas voltam para a página de login. A causa raiz são três pequenos problemas juntos: o cookie está sem Secure, o callback OAuth ainda usa configurações locais e erros de token são capturados e transformados em redirects. O navegador só mostra redirecionamentos, então parece que “a autenticação está quebrada”, não que “o cookie foi descartado”.

Se você herdou um projeto gerado por IA (Lovable, Bolt, v0, Cursor, Replit) e vê esses padrões, FixMyMess normalmente começa identificando uma única fonte de verdade para auth, depois endurece secrets e config de ambiente para que logins sobrevivam ao tráfego real e a redeploys.

Um checklist curto, um exemplo real e próximos passos

Você pode economizar horas checando o básico na ordem certa. A maioria dos bugs de auth que “funcionam localmente” não são misteriosos. Normalmente são cookies não armazenados, redirecionamentos para o lugar errado ou a app não enviando credenciais na primeira chamada à API.

Um checklist rápido que você pode rodar em 5–10 minutos:

- Depois do login, você vê um header

Set-Cookie(ou resposta com token) no painel Network? - O navegador realmente armazenou o cookie com domínio, path e expiração esperados, ou ele foi rejeitado?

- Na próxima requisição, o cookie é enviado de volta (ou um header

Authorizationestá presente) na sua primeira chamada autenticada à API? - Se usa OAuth, a callback URL nas configurações do provedor bate exatamente com o que sua app em produção usa?

- Durante a troca de código, o servidor retorna 200, ou você vê um 400/401 silencioso por causa de secret errado, redirect ou proxy?

Um padrão real: OAuth funciona localmente, falha no domínio de produção. Local tudo completa. Em produção, o provedor redireciona de volta, mas a app nunca se torna “logada.” No painel Network você geralmente percebe: o callback chega ao servidor, o servidor tenta definir um cookie de sessão, mas o cookie é bloqueado por faltar Secure em um site HTTPS ou porque SameSite é muito estrito para o redirecionamento cross-site. A UI carrega, chama imediatamente o endpoint current-user, essa requisição não tem cookie, o servidor retorna 401 e a app volta para a tela de login.

Se o fluxo ainda parece confuso, assuma que o código está emaranhado, não você. Código de auth gerado por IA frequentemente mistura responsabilidades cliente/servidor, duplica lógica de sessão ou esconde configuração crítica em vários lugares. Uma auditoria focada costuma ser mais rápida do que chutar mudanças.

FixMyMess (fixmymess.ai) pode diagnosticar e reparar fluxos de auth gerados por IA, incluindo cookies, sessões JWT, callbacks OAuth e prontidão para deploy. Se você quiser uma lista clara do que está quebrado antes de fazer mudanças, oferecemos uma auditoria gratuita, e muitas correções são entregues em 48–72 horas.

Perguntas Frequentes

Por que meu login parece bem-sucedido, mas eu volto para a página de login?

Na maioria das vezes o login de fato teve sucesso, mas o navegador não manteve ou não reenviou a prova de sessão. Em produção, as regras de cookie mudam por causa de domínios reais, HTTPS e proxies, então um cookie que funciona localmente pode ser rejeitado ou simplesmente não ser enviado de volta, o que parece um loop de redirecionamento ou um logout instantâneo.

Qual é a forma mais rápida de identificar em que ponto o fluxo de autenticação quebra?

Abra uma janela anônima, abra as Ferramentas do Desenvolvedor (DevTools) e observe a aba Network desde o envio do login. Verifique se a resposta do servidor define um cookie ou retorna um token, confirme que o navegador o armazenou e então confirme se a próxima requisição inclui um header Cookie ou Authorization.

Quais configurações de cookie geralmente causam falhas de sessão que “funcionam localmente”?

Causas comuns são a falta de Secure em um site HTTPS, SameSite bloqueando redirecionamentos OAuth entre sites, domínio/caminho do cookie que não coincide com o host real, ou cookies duplicados com o mesmo nome e escopos diferentes. Qualquer um desses pode fazer o backend pensar que o usuário está logado enquanto o navegador se comporta como anônimo.

Por que o OAuth completa mas o app ainda diz que estou deslogado?

OAuth frequentemente precisa que a sessão ou o cookie de estado sobrevivam a um redirecionamento entre sites. Se SameSite estiver muito restritivo ou Secure não estiver definido corretamente para HTTPS, o cookie pode ser perdido durante o redirecionamento, resultando em “OAuth bem-sucedido” mas a aplicação ainda mostrando que o usuário está deslogado.

Como um reverse proxy pode quebrar a autenticação sem eu mudar o código?

Um reverse proxy pode terminar o HTTPS, e seu app pode enxergar a requisição como HTTP a menos que você confie nos cabeçalhos encaminhados. Isso causa URLs de callback incorretas, cookies sem Secure ou redirects construídos com o esquema/host errado, tudo sem alterar seu código de autenticação.

O que devo checar primeiro quando um provedor OAuth diz redirect URI mismatch ou invalid state?

Compare exatamente (caractere por caractere) a URI de redirecionamento registrada no provedor com a URL de callback usada em produção. Verifique também se o estado (e nonce no OIDC) é gerado, armazenado e validado corretamente após o redirecionamento — perder o estado entre instâncias é uma causa comum de “Invalid state”.

Por que os usuários são desconectados depois de um refresh ou após alguns minutos?

Se os usuários são desconectados após um refresh ou alguns minutos, trate como um problema de ciclo de vida de tokens. Verifique expiração versus hora do servidor, confirme chaves/secrets corretos em produção e garanta que a lógica de refresh funcione após recarregar a página, não só dentro da sessão em memória.

Como configurações de CORS fazem a autenticação funcionar localmente mas falhar em produção?

Se você usa cookies, a API precisa permitir explicitamente a origem de produção e permitir credenciais; caso contrário o navegador pode ignorar respostas ou nunca aceitar cookies. Se usar headers Authorization, o servidor precisa permitir os headers que você envia e lidar com preflight (OPTIONS) corretamente.

Por que o POST de login ou logout falha em produção com erros CSRF?

Em produção, regras de cookie mais estritas e comportamento cross-site podem impedir que cookies sejam enviados em requisições POST, fazendo as checagens CSRF falharem mesmo que a UI pareça correta. Logar a origem da requisição, cookies recebidos, token/header CSRF e a razão da rejeição do framework costuma revelar o problema rápido.

Quais são as armadilhas mais comuns em código de autenticação gerado por IA, e quando devo pedir ajuda ao FixMyMess?

Apps gerados por IA frequentemente misturam cookies de sessão e JWTs sem regra clara, usam URLs locais hardcoded, engolem erros de autenticação em redirects, ou dependem de estado em memória que desaparece entre instâncias. Peça ajuda quando o problema envolver múltiplas dessas camadas ou quando um auditor externo puder mapear cookies, redirects e tokens rapidamente — FixMyMess oferece uma auditoria gratuita que geralmente aponta a causa em pouco tempo.