Limpeza de dependências e cadeia de suprimentos para protótipos rápidos

Limpeza de dependências e cadeia de suprimentos para protótipos rápidos: audite pacotes, remova deps não usados, corrija CVEs e reduza outages no estilo left-pad.

Por que dependências de protótipos viram um problema

Protótipos rápidos crescem pegando o pacote mais rápido que parece resolver algo. Uma biblioteca de datas aqui, um helper de autenticação ali, um kit de UI, um parser CSV, um “conserto” copiado de um snippet. Depois de alguns dias, ninguém lembra o que foi adicionado, por que foi adicionado ou se ainda é usado.

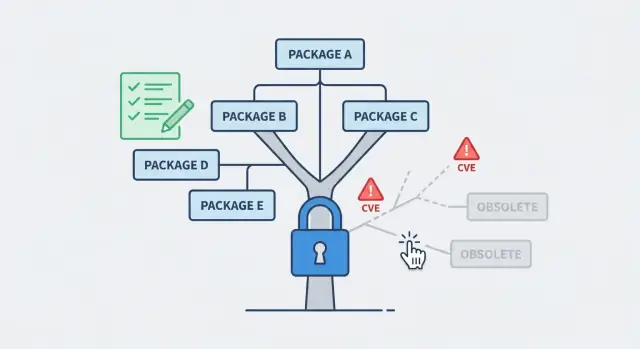

É assim que a limpeza de dependências e da cadeia de suprimentos se torna necessária. O risco da cadeia de suprimentos é simples: seu app depende de código que você não controla. Se outra pessoa publicar uma atualização ruim, for hackeada, remover um pacote ou mudar o comportamento, seu app pode quebrar mesmo sem você ter mudado nada.

Ajuda separar três tipos de falha:

- Bugs: a lógica do app está errada (falha sempre da mesma forma).

- Vulnerabilidades: o app pode ser atacado (pode “funcionar” até alguém explorar a falha).

- Quedas/Outages: instalações ou builds falham porque uma dependência mudou, desapareceu ou não é compatível com seu ambiente.

Protótipos são especialmente expostos porque frequentemente usam intervalos de versão frouxos e experimentos pela metade. Por exemplo, um protótipo pode puxar três bibliotecas sobrepostas para uploads, mais uma dependência transitiva que depois é removida do registro. Tudo funciona num laptop, e então uma instalação nova falha num servidor limpo.

Uma meta realista não é “segurança perfeita”. É:

- menos dependências que você realmente usa

- versões travadas com lockfiles

- instalações repetíveis entre máquinas e CI

- uma maneira pequena e controlada de aceitar atualizações

Times como a FixMyMess frequentemente veem protótipos gerados por IA onde isso é a principal razão do “ontem funcionava” virar “hoje não deploya”.

O que coletar antes de tocar em qualquer coisa

Antes de começar a limpeza de dependências e da cadeia de suprimentos, pegue alguns itens básicos para não “consertar” e acabar quebrando o build. O objetivo é simples: ser capaz de reproduzir o comportamento de hoje, medir mudanças e reverter rápido se algo surpreender.

Primeiro, tenha acesso completo ao código e aonde ele roda. Isso significa o repositório (incluindo branches e tags), o lockfile (package-lock.json, pnpm-lock.yaml, yarn.lock, poetry.lock, Pipfile.lock, ou similar) e os comandos exatos usados para buildar e iniciar o app. Se o app está em produção, capture também o target de deploy e as configurações (provedor de hospedagem, variáveis de ambiente e quaisquer passos de build que a plataforma execute para você).

Decida também o que você está limpando. Dependências de runtime são as que são entregues aos usuários e servidores. Ferramentas de dev são para trabalho local (linters, test runners, TypeScript). Ferramentas só de CI vivem apenas no pipeline. Misturar isso é uma razão comum do “funcionou localmente” virar “falha em produção”.

Aqui está o conjunto mínimo de entradas que economiza horas depois:

- O commit atual em uso ou a versão exata em produção

- O lockfile e a versão do gerenciador de pacotes

- Um comando “golden” de build e um comando “golden” de start

- Uma cópia das variáveis de ambiente atuais (com segredos tratados com segurança)

- Notas sobre onde o app roda (versão do Node, versão do Python, SO)

Escolha uma baseline em que você confia: o deploy em produção atual, ou o último build bom conhecido do CI. Se não tiver um, crie agora construindo do zero numa máquina limpa.

Finalmente, defina um plano de rollback antes de mudar pacotes. Marque a baseline, mantenha um diff limpo e anote como reverter. Se você herdou um protótipo gerado por IA com mudanças desconhecidas, times como a FixMyMess frequentemente começam com uma auditoria rápida para saber o que pode ser atualizado com segurança e o que precisa de testes cuidadosos primeiro.

Mapeie sua árvore de dependências sem chutes

Antes de remover qualquer coisa, tenha uma visão clara do que seu app realmente instala e usa. A limpeza de dependências e da cadeia de suprimentos dá errado quando as pessoas confiam na memória, copiam e colam de um template ou assumem que um pacote é não usado porque não o veem no código.

Comece identificando quais gerenciadores de pacotes estão em jogo e se existem lockfiles. Um repositório pode esconder múltiplos ecossistemas: uma web app com npm mais uma API Python com pip, ou um monorepo com workspaces pnpm. Lockfiles importam porque dizem as versões exatas que seu deploy vai puxar, não as versões que você gostaria que puxasse.

Em seguida, separe dependências diretas (as que você escolheu) das transitivas (puxadas por outros pacotes). As transitivas costumam concentrar risco e inchaço, mas normalmente você não deve editá-las diretamente. Em vez disso, mude a dependência direta que as traz, ou aplique um override suportado pela sua ferramenta.

Enquanto mapeia, marque áreas de alto risco onde um único pacote vulnerável ou desatualizado pode virar incidente real: bibliotecas de autenticação, utilitários de criptografia, upload e processamento de imagens, e drivers de banco de dados. Essas áreas também são as que mais quebram se as versões divergirem.

Uma forma rápida de capturar o quadro completo é registrar:

- Gerenciadores de pacotes e lockfiles presentes (e se estão comitados)

- Principais dependências diretas por propósito (auth, DB, uploads, UI)

- As maiores cadeias transitivas (quem puxa o quê)

- De onde vêm os pacotes: registro público, URLs git ou paths locais

- Quaisquer scripts postinstall ou passos de build que busquem código extra

Exemplo: um protótipo apressado gerado por IA pode instalar três pacotes de auth, mais um fork vindo de um git. Esse fork pode burlar alertas normais de CVE, então você quer marcá-lo cedo antes de fazer qualquer outra alteração.

Remova dependências não usadas com segurança

Pacotes não usados não são inofensivos. Cada dependência extra é mais código que você não controla, mais atualizações para acompanhar e mais chances de surpresa. Se você vai fazer limpeza de dependências e cadeia de suprimentos, comece removendo o que não precisa antes de aplicar patches e travar versões.

Comece com uma verificação de dependências não usadas, e então confirme cada resultado com uma busca rápida no código. Ferramentas ajudam, mas não entendem seus caminhos de runtime. Um pacote pode parecer não usado enquanto ainda é requerido por um script, um arquivo de configuração ou um passo de deploy.

Atenção aos falsos positivos comuns

Antes de deletar qualquer coisa, confira a sanidade das marcações de “não usado” contra casos que scanners frequentemente perdem: imports dinâmicos (por exemplo, carregar um módulo por nome), entry points de CLI (pacotes usados via comando), ferramentas de build referenciadas apenas em config, e código que roda só em produção (ou só em testes). Verifique também scripts de pacote como postinstall, build e migrate, pois podem chamar ferramentas que não são importadas em lugar nenhum.

Quando remover pacotes, faça em lotes pequenos, não tudo de uma vez. Assim, quando algo quebrar você saberá o que causou.

Um ritmo simples que funciona bem:

- Remova 1–3 pacotes relacionados (por exemplo, bibliotecas antigas de UI ou plugins de lint não usados)

- Regere o lockfile, depois rode install do zero

- Rode testes, build e inicie o app localmente

- Faça um fluxo de usuário real (login, checkout, upload etc.)

- Faça commit com mensagem clara para reverter rápido

Se decidir manter uma dependência que parece não usada, escreva por que. Uma linha no README ou um comentário perto da configuração basta. “Mantido porque o build de deploy o chama” economiza horas para a próxima pessoa.

Exemplo: um protótipo gerado por IA pode incluir três bibliotecas de datas, dois clientes HTTP e um SDK de auth não usado. Remover os extras por grupos normalmente reduz o tamanho da instalação e o risco futuro sem alterar comportamento do produto.

Encontrar e patchar CVEs conhecidos com o mínimo de quebra

Comece rodando um scanner de vulnerabilidades e salve a saída bruta em algum lugar que possa compartilhar. Você quer três detalhes para cada achado: severidade, o caminho da dependência (qual pacote puxou a vulnerabilidade) e a primeira versão segura. Sem o caminho, as pessoas frequentemente atualizam a coisa errada e o alerta volta.

Se seu objetivo é limpeza de dependências e cadeia de suprimentos, priorize baseado na exposição real, não no medo. Conserte primeiro o que é alcançável em produção (rotas de servidor, auth, tratamento de arquivos, webhooks de pagamento). Depois trate ferramentas de dev de alto risco que possam afetar builds ou passos de publicação. Questões de baixa severidade em pacotes só de teste podem esperar até o app estar estável.

Aplique patches com a menor mudança compatível. Prefira atualizar uma dependência direta que puxa o pacote vulnerável, ao invés de subir uma dúzia de bibliotecas não relacionadas. Se a correção exigir um salto de major, pause e pergunte: essa biblioteca é realmente usada? Há uma alternativa mais segura? Às vezes a correção mais limpa é remover.

Após upgrades, teste novamente os fluxos que atacantes miram e que os usuários sentem.

- Cadastro, login, logout, reset de senha

- Pagamentos ou checkout (incluindo webhooks)

- Uploads e downloads de arquivos

- Páginas de admin e checagem de papéis

- Qualquer formulário público que escreva no banco

Mantenha notas sobre o que mudou, o que ainda permanece e por quê. Esse rastro ajuda quando um scanner marcar o mesmo CVE na semana seguinte sob uma árvore de dependências diferente.

Um exemplo prático: um protótipo gerado por IA pode incluir um helper de auth antigo e duas bibliotecas diferentes de cookies. O scanner marca um issue crítico bem no meio de uma dependência transitiva. A correção menos arriscada costuma ser atualizar o helper de auth top-level para uma versão minor corrigida e deletar o pacote duplicado de cookies, então confirmar que login e acesso admin continuam funcionando.

Se você herdou uma base de código bagunçada gerada por IA, a FixMyMess costuma começar com uma auditoria rápida e então aplica o menor conjunto de upgrades seguros com verificação humana para que correções de segurança não virem novos bugs.

Trave versões e controle atualizações daqui para frente

Protótipos rápidos quebram quando instalações não são repetíveis. Uma pessoa roda npm install na segunda, outra roda na sexta e acabam com versões diferentes. Lockfiles resolvem isso registrando as versões exatas que funcionaram, então toda instalação bate com o que você testou.

Trate o lockfile como um artefato de primeira classe: comite-o, revise mudanças nele e evite deletá-lo “para consertar as coisas”. Se o lockfile mudar inesperadamente, é sinal de que você está puxando código novo da internet, mesmo que seu próprio código não tenha mudado.

Onde a estabilidade importa mais, trave versões de propósito. Por exemplo, mantenha versões exatas para auth, pagamentos, clientes de banco e ferramentas de build. Para ferramentas menos críticas (linters, formatters), permitir atualizações minor pode ser ok se você tiver checagens rápidas.

Uma política simples que previne surpresas:

- Comite lockfiles e faça o CI falhar se estiverem fora de sincronia.

- Trave pacotes críticos; permita ranges só para ferramentas de dev de baixo risco.

- Atualize em lotes (semanal ou quinzenal), não num fluxo constante de pequenos bumps.

- Exija uma revisão curta mais um smoke test antes de mesclar updates.

- Mantenha um plano de rollback (lockfile anterior + tag) para recuperação rápida.

Bots de atualização automatizados ajudam, mas só se você controlar o fluxo. Defina regras para que updates venham em PRs agrupados, rodem uma suíte de testes mínima e façam deploy primeiro em staging. Mesmo um smoke test de 5 minutos (login, uma escrita no banco, carregamento de uma página chave) pega a maior parte das quebras.

Dependências privadas ou forked precisam de dono. Guarde-as num único lugar, documente quem as mantém e controle mudanças com tags de versão claras. Se você herdou um protótipo gerado por IA (o tipo que a FixMyMess costuma reparar), forks aparecem muito — nomeá-los claramente e travá-los evita atualizações “misteriosas” depois.

Este é o núcleo da limpeza de dependências e cadeia de suprimentos: instalações repetíveis hoje, mudanças controladas amanhã.

Um fluxo de trabalho prático passo a passo

Se quer que a limpeza de dependências e cadeia de suprimentos corra bem, trate como uma pequena migração, não uma arrumação rápida. O objetivo é simples: saber do que você depende, mudar uma coisa por vez e sempre manter um build funcionando que você possa entregar.

Comece anotando o que não pode quebrar. Para a maioria dos protótipos, isso é login, pagamentos, upload de arquivos, jobs em background e qualquer coisa que toque dados de produção. Rode o app e clique por esses caminhos para identificar quebras rápido.

Aqui está um fluxo que funciona bem para codebases apressadas:

- Inventário do que tem. Exporte uma lista de dependências diretas e entradas do lockfile. Marque quais features dependem delas (por exemplo, "auth", "emails", "database").

- Remova pacotes não usados em pequenos lotes. Delete 1 a 3 dependências por vez, reconstrua e rode um smoke test rápido. Se algo quebrar, reverta esse lote e tente cortes menores.

- Repare vulnerabilidades por severidade. Corrija CVEs de alta severidade primeiro, depois média e baixa. Prefira o menor bump de versão seguro e reteste os caminhos críticos após cada mudança.

- Torne lockfiles obrigatórios. Garanta que setup local e CI instalem a partir do lockfile, e falhem o build se o lockfile estiver faltando ou fora de sincronia.

- Adicione um checklist pequeno de release + rollback. Antes do deploy: instale do zero, build, rode testes básicos e confirme que segredos não foram empacotados. Mantenha um plano de rollback (último build bom ou tag) para recuperar rápido.

Se isto é um protótipo gerado por IA, espere surpresas escondidas como bibliotecas duplicadas, SDKs não usados ou pacotes adicionados para uma feature que nunca foi lançada. Times como a FixMyMess costumam começar com uma auditoria rápida para identificar quais mudanças são seguras de agrupar e quais precisam de verificação manual e cuidadosa.

Erros comuns que criam outages ou novos bugs

A maioria das quebras em protótipos durante a limpeza de dependências e cadeia de suprimentos acontece por motivos previsíveis: mudanças feitas mais rápido do que o app pode ser checado end-to-end. O objetivo não é evitar updates, mas atualizar com provas.

Uma armadilha comum é rodar um comando auto-fix que silenciosamente atualiza majors. Parece progresso, mas saltos de major costumam mudar defaults, remover opções ou alterar o output do build. Você só nota depois do deploy, quando redirects de auth param de funcionar ou rotas de servidor retornam 404.

Outra causa frequente é deletar pacotes porque parecem não usados, sem checar como o app inicia em cada ambiente. Muitos protótipos gerados por IA mudam comportamento com flags de ambiente (produção vs preview) ou imports dinâmicos. Um pacote pode parecer não usado localmente mas ser requerido num step de build para produção.

Erros que frequentemente geram outages ou novos bugs:

- Aplicar upgrades em massa que incluem saltos de major sem testar fluxos chave.

- Remover dependências sem checar entry points de runtime, scripts de build e caminhos específicos de ambiente.

- Ignorar dependências transitivas (as deps que suas deps puxam) que podem introduzir pacotes arriscados mesmo que sua lista direta pareça limpa.

- Atualizar pacotes e acidentalmente publicar segredos expostos ou configs permissivas (por exemplo, modo debug ativado, CORS aberto ou um .env de exemplo adicionado).

- Assumir que ferramentas só de dev não afetam produção: bundlers, linters e plugins de build podem mudar o output, tree-shaking ou injeção de env.

Um exemplo simples: um protótipo apressado usa um plugin de build só em modo “production”. Você o remove porque o app roda localmente, mas o build de produção agora falha e o deploy fica travado.

Se você herdou um código gerado por IA, é aí que pequenas surpresas se acumulam rápido. A FixMyMess costuma começar com uma auditoria rápida para achar dependências de build escondidas, riscos transitivos e vazamentos de segredos antes de qualquer mudança ir ao ar.

Checklist rápido antes de deployar

Logo antes de enviar, faça uma passada rápida de limpeza de dependências e cadeia de suprimentos. O objetivo não é perfeição. É tornar o build repetível, reduzir quebras-surpresa e saber quais riscos você está aceitando.

Checagens pré-deploy (15 a 30 minutos)

- Faça uma instalação limpa do zero usando apenas o lockfile (nova pasta ou container limpo). Se falhar, conserte isso primeiro.

- Escaneie seu manifest por deps diretas que não usa mais, remova e reexecute testes. Mantenha mudanças pequenas para identificar o que quebrou.

- Revise alertas de segurança e corrija os de alta severidade que puder sem grandes refactors. Se não puder consertar um hoje, anote por que está aceitando-o e quando revisitá-lo.

- Rode um smoke test rápido nos caminhos mais importantes: signup/login, um fluxo “happy path” e qualquer pagamento ou exportação de dados.

- Faça o deploy com um plano claro de rollback (quem faz, quanto tempo leva e como é um estado “ruim”).

Se você trabalha com npm e pip, faça o mesmo para cada ecossistema: instalação limpa, remover extras, patchar o que puder e confirmar que o app ainda se comporta igual.

Prontidão para rollback

Rollback é sua rede de segurança quando uma atualização de dependência quebra produção.

- Mantenha o último artefato de build conhecido como bom ou tag de release disponível.

- Garanta que config e segredos são compatíveis com a versão anterior.

- Verifique se mudanças no banco são reversíveis (ou adie até depois do deploy).

- Confirme que seu monitoramento mostrará erros rápido (logs básicos e um health check).

Se for um protótipo gerado por IA, este passo frequentemente encontra riscos escondidos como libs de auth não usadas ou pacotes desatualizados. Times como a FixMyMess geralmente começam aqui antes de uma reparação mais profunda, porque isso evita outages repetidas enquanto você corrige problemas maiores.

Exemplo: limpando um protótipo apressado gerado por IA

Um fundador envia um demo construído por uma ferramenta de IA. Depois de algumas interações, o repositório agora tem uma lista enorme de pacotes: um kit React UI, três bibliotecas de datas, dois SDKs de auth, helpers de servidor não usados e uma pasta Python com pacotes de ML que nunca rodam. Instalações ficam lentas, warnings aparecem aos montes e ninguém sabe o que é realmente necessário.

Aqui está uma sequência de limpeza de dependências e cadeia de suprimentos que mantém o risco baixo enquanto reduz a bagunça.

Primeiro, faça o inventário. Capture o estado exato de instalação (lockfiles incluídos), registre versões de runtime (Node, Python) e rode o app uma vez para confirmar comportamento atual. Depois mapeie o que está realmente em uso: procure imports, verifique o output do build e compare com o que está nos manifests.

A seguir, remova peso morto em pequenos lotes. Em vez de deletar metade das dependências de uma vez, escolha duplicatas óbvias (como dois clientes HTTP), remova uma, reinstale e rode um smoke test básico. Repita até que a lista de dependências reflita o que o app realmente usa.

Depois patch as vulnerabilidades conhecidas com o mínimo de quebra:

- Rode a auditoria de segurança do pacote e exporte os resultados

- Patch em dependências diretas primeiro, depois reavalie as transitivas

- Para upgrades arriscados, teste só as áreas que a dependência atinge (auth, uploads, pagamentos)

- Se precisar adiar um patch, anote o motivo e defina data para revisitar

Um falha no estilo “left-pad”: o build quebra porque um pacote transitivo minúsculo foi removido ou republicado com mudança breaking. Se você depende de versões flutuantes, a próxima instalação pode puxar uma árvore diferente mesmo que seu código não tenha mudado. Travar versões com lockfiles reduz esse impacto porque instalações permanecem consistentes entre máquinas e dias.

O estado final é fácil de perceber: instalações mais rápidas, menos warnings e uma lista mais curta de dependências que você consegue explicar. Para times que herdaram um protótipo gerado por IA, a FixMyMess frequentemente começa exatamente por essa limpeza para deixar a base estável antes de trabalhos mais profundos como correção de auth ou hardening de segurança.

Próximos passos para manter seu protótipo estável

Trabalho de dependências só cola quando alguém é dono. Escolha um responsável pela limpeza de dependências e da cadeia de suprimentos: o fundador para apps pequenos, a agência se ela ainda entrega mudanças, ou um mantenedor nomeado se o app vai para produção. “Todo mundo” geralmente significa “ninguém”, e é assim que pacotes antigos e updates transitivos arriscados voltam a entrar.

Defina um ritmo simples que você realmente consiga manter. Semanalmente, faça uma varredura rápida para capturar alertas urgentes e updates inesperados. Mensalmente, faça uma revisão mais profunda para decidir o que atualizar, travar e remover. Se você esperar até “depois do lançamento”, estará fazendo isso durante uma queda.

Uma cadência prática que funciona para muitas equipes:

- Semanal (15 minutos): rode a auditoria de segurança e cheque por mudanças de versão inesperadas

- Mensal (60–90 minutos): atualize um pequeno lote de pacotes, rode testes e atualize lockfiles

- Trimestral: revise pacotes de alto risco (auth, crypto, upload, drivers de banco) e substitua se necessário

Se sua base foi gerada rapidamente (especialmente com ferramentas de IA), a instabilidade muitas vezes vem de dependências frágeis, snippets copiados e scripts de auth ou deploy meia-configurados. Nesse caso, não “atualize tudo”. Faça uma auditoria focada primeiro, depois repare os caminhos críticos (login, pagamentos, acesso a banco, pipeline de build) para que updates parem de quebrar o app.

Um sinal claro de que precisa de ajuda externa: você corrige um CVE e três outras coisas quebram, ou não consegue explicar por que um pacote está instalado.

Se estiver nessa situação, a FixMyMess pode rodar uma auditoria gratuita de código e depois remediar rápido (a maioria dos projetos leva 48–72 horas), incluindo limpeza de dependências, hardening de segurança e deixar o protótipo pronto para produção.

Antes de cada release, mantenha uma regra curta: se você não consegue rebuildar do zero numa máquina limpa usando seus lockfiles, você está a uma atualização ruim de downtime.