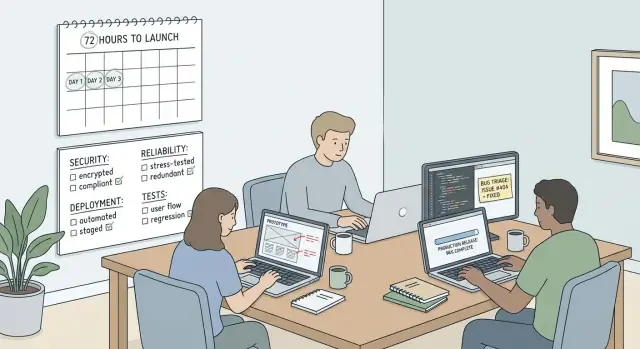

Protótipo para produção em 72 horas: um plano de estabilização

Protótipo para produção em 72 horas: um checklist faseado e realista para segurança, confiabilidade, deploy e testes mínimos para você lançar com segurança.

O que “pronto para produção em 72 horas” realmente significa

Para um primeiro lançamento, “pronto para produção” não significa perfeito. Significa que o app é seguro para uso, previsível em uso normal e recuperável quando algo quebra.

Lançar um protótipo como está é arriscado porque protótipos frequentemente escondem arestas cortantes: segredos embutidos, autenticação fraca, checagens de acesso ausentes e manipulação de dados desordenada. Mesmo que a interface pareça pronta, uma única requisição maliciosa pode vazar dados de usuários, corromper registros ou tirar o app do ar. O custo não é apenas bugs. É perda de confiança, tempo desperdiçado e, às vezes, problemas legais e de conformidade.

Um empurrão realista de 72 horas foca em estabilizar um único fluxo de usuário principal e reduzir as incógnitas. Você não está correndo atrás de todos os casos de borda. Está garantindo que a jornada principal funcione, falhe de forma segura e possa ser implantada e monitorada sem surpresas.

Para um primeiro lançamento, “pronto o suficiente” geralmente se parece com isto:

- Sem segredos expostos, checagens básicas de segurança em vigor e controle de acesso claro

- Um fluxo principal funcionando ponta a ponta, com validação de entrada e erros úteis

- Alterações de dados seguras (sem perda silenciosa, sem ações destrutivas sem confirmação)

- Visibilidade básica (logs legíveis, sinais claros quando algo quebra)

- Processo de deploy repetível e um plano simples de rollback

O que deve esperar: grandes refatorações, limpeza de estilo, trabalho amplo de recursos e uma suíte de testes completa. Eles importam, mas podem consumir as 72 horas sem reduzir os maiores riscos.

Escolha o fluxo principal que você precisa entregar com segurança

Se você tentar “consertar tudo” em 72 horas, não entrega nada. O caminho mais rápido é escolher um fluxo principal que precisa funcionar sempre, mesmo quando as coisas dão errado.

Escreva as 3 a 5 ações que um usuário real deve completar de ponta a ponta. Mantenha simples e testável:

- Criar uma conta e verificar o e-mail

- Entrar e redefinir senha

- Criar o item principal (projeto, ticket, fatura, post)

- Pagar ou iniciar um trial (se você cobrar)

- Exportar, baixar ou compartilhar o resultado

Marque onde dados sensíveis são tocados: senhas, detalhes de pagamento, uploads, chaves de API, ferramentas de admin e qualquer coisa que possa expor dados de clientes. Se segredos vivem no navegador, tokens aparecem em logs ou você está distribuindo uma chave pública do banco de dados, o fluxo não está seguro para lançamento.

Defina “pronto” antes de começar a consertar código. Você não precisa de uma especificação longa, apenas um critério claro:

- Funciona em uma conta nova com entradas realistas

- Mensagens de erro claras e backups seguros (sem telas em branco)

- Logging básico para falhas

- Sem buracos óbvios em autenticação e acesso a dados

- Alguém pode implantar duas vezes seguidas sem surpresas

Por fim, decida o que está fora do escopo. Novos recursos, redesigns, configurações “agradáveis de ter” e tuning de performance podem esperar.

Hora 0–3: uma auditoria rápida para revelar riscos óbvios

As primeiras três horas servem para entender o que você realmente tem e o que pode te prejudicar rápido.

Comece confirmando ambientes. Muitos protótipos embaralham local, staging e produção, ou reutilizam o mesmo banco de dados nos três. Anote qual URL e qual banco cada ambiente usa, e quem pode acessá-los. Se o staging é público, trate-o como produção.

Em seguida, inventarie cada integração da qual o app depende checando arquivos de configuração e painéis de serviço. Itens típicos:

- Auth (login por e-mail, Google, magic links)

- Banco de dados e migrações

- Envio de e-mail/SMS

- Pagamentos e webhooks

- Armazenamento de arquivos (uploads, avatares, recibos)

Depois faça uma varredura rápida por segredos. Procure chaves de API no repositório, configuração no cliente, logs de build, saída de terminal colada ou screenshots em docs e tickets. Uma falha comum é colocar um segredo no código do frontend “só por enquanto” e esquecer que ele vai para todos os navegadores.

Finalize a auditoria com uma lista de riscos curta e ranqueada: o que pode causar mais dano, mais rápido? Exemplos: usuários vendo dados de outros usuários, reset de senha abusável, ações de admin acessíveis sem checagem, um pagamento marcado como “pago” sem confirmação, ou um webhook que pode ser replayed.

Se o protótipo usa a mesma URL de banco em todos os ambientes, assuma que alguém acabará testando no staging e apagará dados de produção. Separar ambientes sobe para o topo da lista.

Fase 1 (Dia 1): itens essenciais de segurança antes de qualquer release

O Dia 1 trata de bloquear maneiras óbvias de o app ser invadido. Você não mira em “segurança perfeita.” Mira em “nada embaraçoso ou catastrófico”.

1) Tranque os segredos (assuma que já vazaram)

Protótipos gerados por IA frequentemente vêm com chaves no repositório, no frontend ou em logs. Trate toda chave usada durante a prototipagem como comprometida.

Faça isto primeiro:

- Rode novas chaves (banco, e-mail, pagamentos, OAuth) e revogue as antigas

- Mova segredos para configuração no servidor (nunca no bundle do cliente)

- Restrinja escopos e domínios permitidos quando possível

- Cheque logs, ferramentas de erro e docs/screenshots compartilhados por tokens expostos

Também confirme que o usuário do banco de dados não é um admin todo-poderoso. Dê apenas as permissões que o app precisa.

2) Corrija o básico da autenticação antes de qualquer outra coisa

A maioria dos incidentes vem de tratamento fraco de autenticação, não de exploits avançados. Garanta que páginas protegidas e rotas de API exijam uma sessão válida.

Checagens rápidas:

- Rotas protegidas: force acesso no servidor, não apenas na UI

- Gestão de sessão: cookies seguros ou tokens de curta duração, e logout claro

- Reset de senha: uso único, expiração curta e não revelar se um e-mail existe

Se você armazena tokens de terceiros (storage, CRM, etc.), mantenha-os no servidor e com escopo restrito.

3) Valide entradas no servidor (especialmente dinheiro e identidade)

Não confie no navegador. Adicione validação server-side para endpoints que criam contas, redefinem senhas, aceitam pagamentos, fazem upload de arquivos ou escrevem no banco. Prefira allow-lists (o que você aceita) a deny-lists.

4) Bloqueie vulnerabilidades comuns de protótipos

Procure queries SQL construídas por concatenação de strings, uploads de arquivos inseguros, redirecionamentos abertos após login e endpoints que aceitam URLs ou caminhos de arquivo brutos. Por exemplo, um returnUrl não confiável pode redirecionar usuários para um site de phishing.

Fase 2 (Dia 2): confiabilidade e tratamento de falhas

O Dia 2 trata de fazer o app se comportar bem quando usuários reais fizerem coisas imprevisíveis. O objetivo é evitar falhas silenciosas, prevenir dados ruins e tornar a recuperação simples.

Comece pelo tratamento de erros. Cada falha deve fazer duas coisas:

- mostrar ao usuário um próximo passo claro, e

- escrever um log server-side seguro que você possa usar para depurar.

Evite vazar segredos ou stack traces para o navegador. Uma boa mensagem é direta: o que aconteceu, o que tentar em seguida e se o suporte precisa ser acionado.

Em seguida, previna corrupção de dados. Submissões duplicadas são comuns (cliques duplos, refresh, redes instáveis). Para qualquer coisa que cria registros ou cobre dinheiro, torne idempotente. Use um id ou constraint único para que a mesma ação não rode duas vezes.

Mantenha chamadas externas sob controle. Adicione timeouts para pagamentos, e-mail e APIs de terceiros. Retries devem ser limitados e com backoff; caso contrário, uma breve indisponibilidade vira uma enxurrada de requisições repetidas.

Uma checklist curta de confiabilidade costuma ser suficiente:

- Não quebre com registros ausentes (retorne 404s, use defaults seguros)

- Deduplique ações de “create” e pagamentos (idempotency keys, constraints únicos)

- Adicione timeouts e fallbacks claros para chamadas externas

- Limite retries e exponha falhas em logs/alerts

- Prenda versões de runtime e pacotes para reduzir surpresas no deploy

Antes de precisar, escreva um plano de rollback que você possa executar sob estresse: redeploy da build anterior, reverter o último commit ou desativar uma feature flag.

Fase 3 (Dia 3): prontidão de deploy sem surpresas

O Dia 3 trata de repetibilidade. Se você não consegue escrever os passos exatos para implantar, você não tem um plano de deploy.

Escolha um alvo de deploy para o primeiro lançamento e mantenha simples. O objetivo é um processo que você possa rodar do mesmo jeito toda vez.

Escreva uma “receita de deploy” curta que responda:

- O que construímos?

- O que executamos?

- O que precisa existir primeiro (banco, storage, filas)?

Confirme requisitos cedo: variáveis de ambiente, a porta que o app escuta e passos únicos como migrações.

Trate migrações como um release próprio. Faça backup primeiro. Prefira mudanças não destrutivas (adicionar colunas, evitar dropar tabelas) para poder reverter sem perda de dados.

Configure visibilidade básica antes de enviar. Você não precisa de um monitoramento complicado, mas precisa de respostas quando algo quebra:

- Logs centralizados para erros do app e jobs em background

- Pelo menos um alerta para picos de erro ou downtime

- Segredos configurados no host (não hard-coded no repositório)

- Health checks (o app inicia limpo e consegue conectar ao banco)

- Um passo de rollback escrito e quem pode executá-lo

Ensaio geral, depois repita

Faça um dry run em staging usando os passos exatos que usará na produção. Então repita os mesmos passos na produção, sem “pequenas diferenças.” Variáveis de ambiente faltando (como DATABASE_URL) são fáceis de detectar no staging e dolorosas de descobrir em produção.

Testes mínimos que importam (não uma suíte completa)

Em um push de 72 horas, testes têm um objetivo: evitar falhas assustadoras. Você não precisa de dezenas de testes de borda. Precisa de um conjunto pequeno que detecte regressões perigosas rapidamente.

Escolha seu fluxo principal e adicione algumas checagens ao redor que provem que o app está seguro e não mentindo.

Um bom conjunto inicial (5 a 8 checagens no total):

- Teste de fumaça do fluxo principal: signup/login e a ação principal (criar um registro, enviar uma mensagem, gerar um relatório ou checkout)

- Checagem de permissões: usuários deslogados não conseguem a ação principal; usuários normais não acessam páginas apenas de admin

- Checagem de isolamento de dados: um usuário não vê dados de outro mudando um ID ou URL

- Checagem de segurança de entrada: payloads inválidos falham limpos sem stack traces

- Endpoint de health check: confirma que o app responde e alcança dependências chave

Esses testes devem ser enfadonhos: rápidos, repetíveis e fáceis de ler.

Rode-os nos momentos que importam: antes de mesclar mudanças arriscadas, antes de deploy (em staging com configurações parecidas com produção) e imediatamente após o deploy em produção.

Um cronograma passo a passo de 72 horas para estabilização

Um push de 72 horas funciona melhor quando você trata como um sprint operacional, não de features. Seu objetivo é uma versão segura, uma forma clara de verificá-la e uma forma clara de desfazer.

- Hora 0–3 (kickoff): Congele novas features, escolha um responsável pelo release, defina “pronto” e escreva um checklist curto de release.

- Dia 1 (segurança): Rode e tranca segredos, remova chaves hard-coded, corrija auth e permissões no fluxo principal e adicione validação server-side.

- Dia 2 (confiabilidade): Faça falhas previsíveis. Adicione timeouts, retries seguros, erros amigáveis ao usuário e logging de eventos chave.

- Dia 3 (deploy): Ensaio de deploy, valide migrações, rode smoke tests e planeje uma janela de lançamento controlada com responsabilidade de suporte clara.

Antes de implantar, mantenha um checklist que você realmente usará:

- Migrações aplicadas e reversíveis

- Variáveis de ambiente obrigatórias presentes (e não vazias)

- Segredos armazenados com segurança (não no código ou logs)

- Smoke tests passados no ambiente ao vivo

- Método de rollback confirmado e atribuído

Estabeleça uma regra de “pare a linha”. Se o login falha, 500s disparam ou pagamentos não completam, faça rollback primeiro e investigue depois.

Use uma nota de incidente de um parágrafo para comunicar rápido:

What happened:

Impact (who/what is affected):

When it started:

What we did (rollback/mitigation):

Next update time:

Armadilhas comuns que descarrilam um push de 72 horas

A forma mais rápida de perder o prazo é tratar estabilização como trabalho de features. Uma “pequena melhoria” frequentemente toca as partes frágeis que você está tentando tornar seguras.

Armadilhas comuns:

- Confiar em checagens do cliente para segurança (o servidor deve impor permissões e validação)

- Assumir que segredos estão ok porque o app ainda funciona (se chaves já tocaram repositório, logs ou docs compartilhados, rode-as novamente)

- Deployar sem um lugar seguro para testar e sem caminho de volta (staging e rollback mantêm erros pequenos)

- Confundir “sem erros no console” com “seguro” (muitas falhas reais acontecem no servidor)

Um protótipo pode parecer ok numa demo e ainda ter uma chamada de API que permite qualquer um alterar dados de outro usuário. Isso não aparece no console. Arrumar costuma ser rápido, mas só se você parar de adicionar features e focar no básico.

Checagens rápidas antes de apertar deploy

Bem antes do lançamento, desacelere por 15 minutos. É aqui que “funcionou ontem” costuma dar errado.

Segurança:

- Sem chaves de teste, usuários demo ou rotas de debug

- Segredos rotacionados se já apareceram em repositório, chat, logs ou screenshots

- Faça logout e confirme que páginas e APIs protegidas realmente bloqueiam acesso

Confiabilidade:

- Force um erro (senha errada, input ruim, rede lenta) e confirme que o app falha com educação

- Confirme que cliques duplos não criam duplicatas ou cobranças duplas

- Garanta que retries param rápido e falhas aparecem em logs

Deploy:

- Ensaie os passos de deploy em staging da mesma forma que fará em produção

- Rode migrações em staging e confirme que o app inicia e pode ler/escrever dados

- Confirme que logs estão visíveis e que existe pelo menos um alerta

Atribua um responsável humano para as primeiras horas pós-lançamento. “On call” pode ser um fundador com notificações ativas.

Exemplo: transformar um protótipo de IA instável em um primeiro release seguro

Um fundador não técnico tem um web app gerado por uma ferramenta de IA. Parece ótimo localmente, cadastros de demo funcionam e pagamentos “parecem ok”. Após o deploy, as coisas oscilam: usuários voltam à tela de login, um webhook dispara duas vezes e uma chave aparece no bundle cliente.

O Dia 1 foca nos maiores problemas de segurança. A auditoria encontra uma chave de API exposta no frontend, falta de verificação CSRF num endpoint de sessão e um redirect de auth quebrado porque a URL de callback de produção não bate com as configurações do provedor de identidade. As correções são diretas: mova segredos para variáveis de ambiente no servidor, limite redirecionamentos a uma allow-list e verifique sessões em toda requisição.

O Dia 2 foca em confiabilidade. O webhook de assinatura dá timeout e faz retries, gerando duplicatas. O app também crasha quando falta uma variável de ambiente. A equipe deduplica webhooks por event ID, adiciona timeouts e regras claras de retry, retorna erros amigáveis em vez de telas em branco, loga fluxos chave e valida variáveis obrigatórias na inicialização.

O Dia 3 torna o deploy previsível. A equipe adiciona um script curto de smoke-test (cadastrar, logar, completar uma ação principal, confirmar processamento do webhook), prende versões de runtime e anota as variáveis de ambiente de produção necessárias.

Após o lançamento, eles documentam o que ainda é arriscado (rate limiting, regras de autorização mais profundas) e agendam um sprint de hardening posterior.

Se você herdou uma base de código gerada por IA de ferramentas como Lovable, Bolt, v0, Cursor ou Replit e precisa consertá-la rápido, FixMyMess em fixmymess.ai oferece uma auditoria de código gratuita para revelar os reais bloqueios ao lançamento. Eles focam em diagnosticar e reparar lógica quebrada, lacunas de segurança e problemas de deploy para que um protótipo instável vire um primeiro release seguro.