Чек‑лист изоляции арендатора для SaaS‑прототипов: как избежать распространённых ошибок

Используйте этот чек‑лист изоляции арендатора, чтобы найти и исправить мультиарендные ошибки в API, хранилище, фоновых задачах и аналитике до запуска SaaS‑прототипа.

Почему изоляция арендатора ломается в SaaS‑прототипах

Утечку данных арендатора легко представить: клиент входит в систему, кликает «Проекты» и видит название чужого проекта, счёт, файл или список пользователей. Иногда это мельче — автозаполнение предлагает контакт другой компании, или сводка на дашборде тихо включает данные других аккаунтов.

Так происходит в прототипах, потому что «вход работает» — не то же самое, что «данные изолированы». Многие AI‑сгенерированные или поспешные сборки закрывают страницы за аутентификацией, но не применяют проверки арендатора везде, где читаются, записываются или обрабатываются данные. Один эндпоинт фильтрует по user_id, другой совсем забывает фильтр. Фоновая задача запускается без контекста арендатора. Ключ кэша общий. UI выглядит правильно, но правила на уровне данных непоследовательны.

Некоторые распространённые способы утечек в ранних мультиарендных SaaS‑приложениях:

- API‑эндпоинты принимают ID записи и возвращают её, не проверяя, что она принадлежит арендатору вызывающего

- Запросы к базе данных пропускают фильтр по арендатору в одном пути выполнения (часто в админках, экспортёрах, поиске)

- URL‑адреса объектного хранилища или пути к файлам не ограничены по арендатору

- Фоновые задачи обрабатывают «все записи» вместо «записей этого арендатора»

- События аналитики помечены неверным арендатором, отчёты смешиваются между клиентами

Стоимость небольшой утечки редко оказывается маленькой. Доверие падает быстро, нагрузка на поддержку растёт, и клиенты уходят. Если вы обрабатываете персональные данные, утечка может вызвать уведомления о нарушении, проблемы с контрактами или вопросы соответствия.

Хорошая изоляция для нетехнического основателя — это одно чёткое обещание: данные каждого клиента ведут себя так, будто живут в собственной коробке, хотя вы запускаете одно приложение. Практический чек‑лист изоляции арендатора должен охватывать все места, где данные движутся: API, базу данных, файлы, задачи, кэш и аналитику. Если вы унаследовали прототип, который «в основном работает», но кажется рискованным, FixMyMess может провести аудит кодовой базы и указать, где изоляция ломается, прежде чем вы подключите больше клиентов.

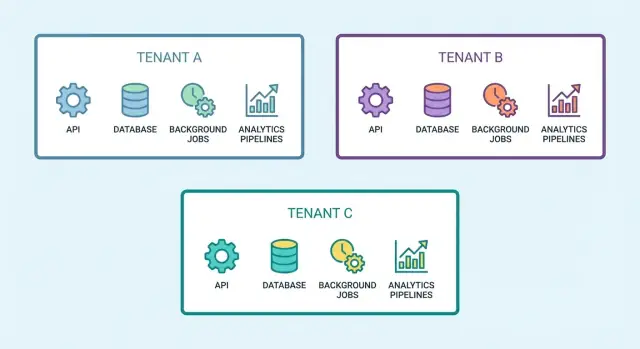

Основы мультиаренды и границы, которые нужно задать

Одноарендная архитектура означает, что у каждого клиента своё изолированное приложение или база данных. Мультиарендная — клиенты делят одно приложение (и часто одну базу данных), и ваш код должен гарантировать разделение. Прототипы часто стартуют «в основном рабочими», а затем тихо нарушают изоляцию, когда выпускают быструю фичу.

Первая граница, которую нужно определить — это идентичность арендатора: откуда приложение узнаёт, к какому арендатору относится запрос? В большинстве SaaS‑приложений она должна браться из контекста аутентифицированного пользователя (токен или сессия), который проверяется сервером. Она не должна приходить из того, что клиент может свободно изменить — например, из строки запроса (например, ?tenantId=...), поля тела запроса или кастомного заголовка.

Границы изоляции, которые стоит настроить заранее

Думайте об изоляции арендатора как о наборе стен, которые нужно возвести в разных местах:

- Граница запроса: каждый API‑запрос разрешает арендатора единожды, на сервере

- Граница данных: каждая операция чтения/записи выполняется в контексте арендатора (не только чтения)

- Граница хранилища: файлы разделены по арендаторам и доступ проверяется на сервере

- Граница задач: фоновые работы запускаются с явным контекстом арендатора

- Граница аналитики: события и дашборды не смешивают арендаторов

Если вы составляете чек‑лист изоляции арендатора, считайте каждую стену обязательной. Отсутствие даже одной достаточно для утечки.

Общие таблицы vs отдельные базы данных

Общие таблицы (одна база данных, столбец tenant_id) быстрее и дешевле в разработке, но требуют строгих ограничений, таких как принудительная область видимости и ограничения. Отдельные базы (или схемы) уменьшают радиус поражения и упрощают соответствие, но добавляют операционные расходы (миграции, отчётность, управление подключениями).

Простое правило: если вы ожидаете небольшое число крупных клиентов с жёсткими требованиями — рассмотрите физическую сегрегацию. Если ожидаете много мелких клиентов — общие таблицы чаще используются, но только если вы везде принудительно применяете scoping, а не «в большинстве мест».

Где чаще всего происходят утечки данных

Большинство утечек арендатора в прототипах — не «взломы хакерами». Они случаются, когда честная ошибка превращает допущение «один клиент» в баг для мультиарендности. Поэтому чек‑лист изоляции больше про устранение простых ошибок, чем про сложные атаки.

Сначала решите, что в вашем продукте означает «арендатор» (организация, воркспейс, аккаунт). Запишите это, оставьте комментарии в коде и используйте одно и то же значение везде. Многие утечки начинаются, когда в UI говорят «workspace», API — «org», а в базе — account_id.

Самые распространённые пути утечек выглядят банально, но постоянно попадают в прод:

- Подбор ID и прямой доступ к объектам: эндпоинт загружает

/invoices/123, не проверяя, что счёт 123 принадлежит арендатору вызывающего. - Неправильно скоупированные запросы: запрос фильтрует по

user_id, но забываетtenant_id, так что пользователи с одинаковым email или ролью видят лишние строки. - Общие бакеты или папки в хранилище: файлы хранятся по предсказуемым ключам, а правила доступа не учитывают арендатора.

- Фоновые задачи без контекста арендатора: задача «отправить еженедельный отчёт» выполняется для неверного арендатора, потому что в нагрузке очереди не было

tenant_id. - Админские и вспомогательные обходы: «временные» эндпоинты, отладочные панели или экспорты обходят обычный путь авторизации.

Косвенные утечки ещё легче пропустить, потому что никто не «видит» сырые записи. Следите за фичами типа поиска, автодополнения, аналитических дашбордов и CSV‑экспортов. Один счёт, топ‑результат или список «последних элементов» может выдать, что у другого арендатора есть клиент X или проект Y.

Если вы унаследовали AI‑сгенерированный прототип, относитесь подозрительно ко всем запросам, задачам и обращениям к хранилищу, пока не сможете указать на одну ясную проверку границы арендатора.

Как принудительно обеспечить изоляцию в API (пошагово)

Изоляция арендатора обычно ломается в API, потому что контекст арендатора обрабатывается «иногда» вместо «всегда». Самый безопасный подход — относиться к контексту арендатора как к аутентификации: один источник правды, применяемый к каждому запросу.

Повторяемый паттерн для API

Начните с решения, откуда берётся авторитетный контекст арендатора. Выберите ровно один источник: данные токена (часто с JWT) или серверная сессия. Всё остальное — просто входные данные.

Затем реализуйте единый guard, который выполняется для каждого эндпоинта:

- Прочитайте аутентифицированного пользователя и арендатора из выбранного источника правды.

- Игнорируйте любой

tenantId, приходящий от клиента (в теле, строке запроса, заголовках). Если он нужен для маршрутизации — воспринимайте как подсказку и сверяйте с аутентифицированным арендатором. - Выполните последовательную проверку авторизации (пользователь принадлежит арендатору, роль разрешена для действия).

- Передавайте контекст арендатора в сервисные методы, а не только в контроллеры. Избегайте «глобальных» хелперов, которые могут случайно работать без арендатора.

- Возвращайте одинаковую форму ошибки для «не найдено» и «нет доступа», когда несовпадение арендатора могло бы раскрыть данные (например, отвечайте так, будто запись не существует).

Конкретный пример: эндпоинт GET /invoices/:id кажется безобидным, но если обработчик делает Invoice.findById(id) до проверки арендатора, можно получить данные подбором ID. Исправление — ограничить запрос: "найти счёт по id И tenant". Так же поступайте при обновлениях и удалениях.

Быстрый тест с двумя арендаторами

Во время разработки держите два тестовых арендатора в отдельных профилях браузера. Создайте похожие записи в обоих, затем пробуйте копировать ID между арендаторами. Если что‑то отображается, ваш чек‑лист изоляции только что нашёл реальную ошибку.

Если вы унаследовали AI‑сгенерированный прототип, это частая проблема, которую FixMyMess обнаруживает при аудите: контекст арендатора есть, но он не последовательно применяется во всех эндпоинтах.

Изоляция в базе данных: запросы, ограничения и защитные слои

Большинство утечек происходит потому, что база принимает запрос, который «выглядит правильно», но забыл один фильтр. Если вы хотите практический чек‑лист изоляции арендатора — начните здесь: сделайте так, чтобы было трудно выполнить несфокусированный запрос даже случайно.

Сначала предположите, что любой путь чтения будет использоваться для списков и поиска. Именно там разработчики часто пишут один переиспользуемый запрос и забывают добавить условие на арендатора. Хорошее правило: если таблица принадлежит арендатору, каждый запрос должен включать tenant_id, включая подсчёты, экспорты, автодополнение и «последние элементы».

Защитные механизмы, которые ловят ошибки

Проверки в приложении помогают, но правила в базе ловят ошибки при изменениях кода. Добавьте tenant_id в каждую таблицу, принадлежащую арендатору, и обеспечьте это ограничениями и индексами. Например, используйте составные уникальные индексы вроде (tenant_id, email) для пользователей и обеспечьте, чтобы внешние ключи учитывали арендатора (или валидировали совпадение арендатора в триггерах, когда составные FK неудобны).

Быстрые защитные меры:

- Добавьте

NOT NULL tenant_idв tenant‑owned таблицы. - Используйте составные индексы, начинающиеся с

tenant_id, чтобы ускорить скоуп‑запросы. - Применяйте составные уникальные ограничения, чтобы избежать конфликтов между арендаторами.

- Заблокируйте «fallback на дефолтный арендатор» в продакшне.

Row‑level security (RLS) и «глобальные» таблицы

RLS полезна, когда несколько сервисов или путей запросов касаются одних и тех же таблиц. Она работает лучше, когда каждое подключение устанавливает контекст арендатора и вы можете надёжно это тестировать. Это не замена хорошей авторизации, но уменьшает радиус поражения, если кто‑то забыл фильтр.

Для «глобальных» таблиц, таких как планы или шаблоны, отдельно храните по‑настоящему глобальные данные и переопределения арендатора. Часто безопасный паттерн: глобальные строки не имеют tenant_id, кастомизации арендатора живут в отдельной tenant‑owned таблице.

Наконец, продумайте доступ админов и саппорта. Используйте отдельную роль или эндпоинт, требуйте явного выбора арендатора и логируйте каждое чтение и запись админа с указанием кто, когда и для какого арендатора. Если вы унаследовали AI‑сгенерированную схему, где это запутано, FixMyMess может быстро просмотреть запросы и ограничения и указать, где изоляция может сломаться.

Файлы и объектное хранилище: предотвращаем случайный доступ между арендаторами

Файлы — частое место утечек в прототипах. Код часто «работает» с одним бакетом и одной папкой, а затем тихо ломается, когда второй арендатор загружает файл с тем же именем или когда публичный URL пересылается.

Начните с одного правила: каждый объект в хранилище нуждается в однозначной границе арендатора. Самый простой паттерн — обязательный префикс арендатора в ключе хранилища (например, tenants/<tenant_id>/...), и приложение должно отказывать в чтении или записи всего, что не соответствует текущему арендатору.

Избегайте публичных бакетов и долгоживущих публичных URL по умолчанию. Если нужно шаринговать, предпочитайте короткоживущие подписанные URL, которые генерируются только после того, как сервер проверит и личность, и членство в арендаторе. Никогда не доверяйте клиентскому пути к файлу или ключу объекта.

Ваши эндпоинты скачивания и предпросмотра — настоящие шлюзы. Частая ошибка: GET /files/:id загружает запись из БД по id, затем возвращает файл, но запрос забывает WHERE tenant_id = ?. Один пропущенный фильтр превращается в межарендаторную утечку. Рассматривайте это как часть чек‑листа изоляции арендатора.

Также следите за метаданными. Имена файлов, EXIF, свойства PDF или строки «uploaded_by» могут выдавать названия арендаторов, внутренние ID или email‑адреса при шаринге файлов.

Быстрый аудит, который можно провести сегодня:

- Подтвердите, что каждый ключ объекта включает префикс арендатора и что это проверяется на сервере.

- Проверьте, что каждый lookup файла включает

tenant_idв запросе и в проверке авторизации. - Убедитесь, что доступ для шаринга использует короткоживущие подписанные URL, а не публичные объекты.

- Очищайте или переписывайте чувствительные метаданные при загрузке (особенно изображения и PDF).

- Определите правила хранения и удаления на уровне арендатора и проверьте полное удаление при отбординге.

Если вы унаследовали AI‑сгенерированный прототип (Lovable/Bolt/v0/Cursor/Replit), FixMyMess часто находит правила хранения, которые в коде выглядят правильно, но не последовательно применяются в продакшне.

Фоновые задачи и очереди: сохраняем контекст арендатора

Фоновые процессы — это место, где изоляция арендатора тихо ломается. API‑запрос имел tenant_id и правильные права, но как только вы отправляете работу в очередь, контекст может исчезнуть. Тогда воркер берёт задачу, работает с «системным» доступом и трогает данные неверного арендатора.

Простое правило: каждая задача должна нести контекст арендатора в нагрузке при создании. Обычно это tenant_id плюс минимально необходимые идентификаторы (например, user_id или invoice_id) и ничего, что можно «получить позже» без проверок.

Никогда не полагайтесь на «текущего пользователя» внутри воркера. У воркеров нет реального вошедшего пользователя, и любой общий глобальный стейт (например, кешированный объект пользователя или схема базы по умолчанию) может указывать на последний выполненный джоб. Вместо этого воркер должен явно установить область видимости арендатора в начале задачи и проверить её перед выполнением.

Повторы могут также приводить к утечкам. Если задача падает и повторяется, убедитесь, что в повторной попытке всё ещё присутствует tenant_id и что воркер снова применяет scoping при каждой попытке. То же касается dead‑letter очередей: при инспекции или повторном воспроизведении упавших задач контекст арендатора должен оставаться в нагрузке и быть видимым.

Общие очереди допустимы, но смешанные логи по арендаторам рискованны. Если воркер логирует тела запросов, SQL‑ошибки или дампы объектов, вы можете случайно вылить данные одного арендатора в логи, которые увидят другие сотрудники или инструменты. Логируйте с tenant_id и короткими идентификаторами, а не полными записями.

Быстрые проверки, которые ловят большинство проблем:

- Создайте задачу и подтвердите, что

tenant_idхранится в payload и отображается в логах воркера. - Во воркере быстро падайте, если

tenant_idотсутствует или не совпадает с арендатором полученной записи. - При retry и обработке dead‑letter убедитесь, что scoping по арендатору снова применяется, а не «запоминается».

- Добавьте по‑арендаторные лимиты или справедливое распределение очередей, чтобы один шумный арендатор не задавил других.

Если вы унаследовали AI‑сгенерированный прототип, воркеры часто держат контекст неявно и небезопасно. FixMyMess может просмотреть очереди и пути воркеров и быстро исправить проблемы с изоляцией до инцидента с данными.

Кэширование, сессии и уведомления: скрытые риски межарендаторного доступа

Кэш и сессии легко «настроить и забыть» в прототипах. Поэтому они частая причина провала чек‑листа изоляции в реальности. Один запрос арендатора заполняет кэш, и следующий арендатор получает тот же ответ.

Простой пример: ваш API возвращает /settings для текущего пользователя. Вы кешируете его под ключом settings на 5 минут. Сначала попадает Tenant A, затем Tenant B видит логотип, тариф или email биллинга Tenant A. Никакого «взлома» — просто кэш без учёта арендатора.

Ключи кэша, инвалидация и «общие» объекты

Сделайте идентичность кэша совпадающей с идентичностью данных. Если данные привязаны к арендатору — кэш тоже должен быть привязан к арендатору, включая инвалидацию.

- Включайте

tenant_id(и часто роль пользователя) в ключи кэша ответов API. - Инвалидируйте по арендатору, когда данные арендатора меняются, а не только по эндпоинту.

- Будьте осторожны с «глобальными» кэшами (флаги фич, шаблоны), которые скрыто содержат поля, специфичные для арендатора.

- Предпочитайте кешировать ID и повторно проверять доступ при чтении, когда данные чувствительны.

Сессии, уведомления и логи

Сессии тоже могут пересекать границы, если вы их слабо привязываете. Токен сессии должен соответствовать user_id + tenant_id, и каждый запрос должен это подтверждать.

Проверьте перед выпуском:

- Хранилище сессий предотвращает повторное использование между арендаторами (token -> user_id + tenant_id, проверяется на каждом запросе).

- Сброс пароля, приглашения и магические ссылки содержат контекст арендатора и быстро истекают.

- Email, SMS и внутренняя рассылка проверяют, что получатель принадлежит арендатору в момент отправки.

- Логи не хранят секреты (ключи API, токены) или чувствительные данные арендаторов «для отладки».

Если вы унаследовали AI‑сгенерированный прототип, эти проблемы часто прячутся в glue‑коде. FixMyMess может быстро провести аудит, найти кэш‑ключи без арендатора, слабые сессии и небезопасные пути уведомлений до продакшна.

Пример: простая утечка данных арендатора и как она возникает

Небольшое агентство и местная пекарня регистрируются в одном SaaS‑прототипе. Оба создают «клиентов» в приложении и используют простой список для поиска.

Прототип хранит записи как clients(id, tenant_id, name, email). Эндпоинт выглядит безобидно: GET /api/clients?search=ann.

Баг: запрос фильтрует по поисковой фразе, но забывает про арендатора.

В итоге агентство ищет «Ann» и получает также «Ann Smith» пекарни. Сначала никто не замечает, потому что это происходит только при совпадении имён.

Делает хуже повторное использование того же запроса. CSV‑экспорт берёт «все подходящие клиенты» и включает строки из других арендаторов. Фоновая задача, отправляющая «еженедельную сводку клиентов», использует ту же логику и прикрепляет неверные записи. Виджет на дашборде считает «новых клиентов за неделю» для всех, так что пекарня видит завышенные цифры, а агентство — падение, которое не имеет смысла.

Быстрое исправление — добавить фильтр по арендатору в этот эндпоинт. Это остановит непосредственную утечку, но хрупко, потому что следующий эндпоинт может повторить ошибку.

Правильное решение обычно многослойное:

- Сделать область видимости арендатора автоматической в API (выводить

tenant_idиз аутентифицированного пользователя, а не из параметров запроса). - Добавить защитные механизмы в базу (RLS или обязательные tenant‑constraints, чтобы несфокусированные запросы падали).

- Убедиться, что экспорты, письма и аналитические запросы используют тот же путь доступа с учётом арендатора.

Чтобы предотвратить регрессии, держите один воспроизводимый тест, который громко падает: создайте два арендатора, вставьте запись с одинаковым именем в оба, вызовите листинг как Tenant A и убедитесь, что все возвращённые строки имеют tenant_id Tenant A. Запускайте такой тест для API и для задачи экспорта.

Если вы унаследовали AI‑сгенерированный прототип, этот паттерн встречается часто. Команды вроде FixMyMess часто находят утечку в одном эндпоинте, а затем идут по следу к общим хелперам запросов и воркерам, чтобы исправить проблему везде сразу.

Чек‑лист аудита: быстрые проверки по всему стеку

Чек‑лист изоляции арендатора наиболее полезен, когда заставляет вас искать одну и ту же ошибку в разных местах: «tenant id отсутствует или игнорируется». Проводите этот аудит при добавлении новой функции, эндпоинта или фоновой задачи.

Начните с этих быстрых проверок:

- API: арендатор должен выводиться на сервере (из сессии пользователя, токена или сабдомена), а не приниматься от клиента как доверённое поле. Каждый маршрут, читающий или записывающий данные, должен обеспечить scoping по арендатору, включая «админские» и внутренние эндпоинты.

- База данных: каждая tenant‑owned таблица имеет ключ арендатора, и нельзя вставить строку без него. Запросы всегда скоупятся по арендатору, и есть защитный механизм (ограничения, политики или тесты), который громко падает при отсутствии scoping.

- Файлы и объектное хранилище: пути — по‑арендаторные (например, префикс tenant), доступ подписан или иначе ограничен, и «public by default» выключено. Не полагайтесь на UI, чтобы скрывать файлы других арендаторов.

- Фоновые задачи: задачи несут контекст арендатора явно, валидируют его перед началом работы и логируют безопасно (без секретов и сырых данных клиентов). Повторы не должны терять контекст арендатора.

- Аналитика и экспорты: события включают идентификаторы арендатора, дашборды фильтруются по арендатору, а экспорты (CSV, письма, «download all») не могут включать данные других арендаторов.

10‑минутный smoke‑тест

Создайте два арендатора: «Acme» и «Beta». Создайте по одной записи в каждом (пользователь, счёт, файл и одно аналитическое событие). Затем попробуйте простые атаки: поменяйте ID в URL, воспроизведите API‑вызов, будучи залогиненным в другом арендаторе, или запустите экспорт от имени каждого арендатора.

Если вы находите хоть одно чтение между арендаторами — ставьте это в блокер релиза. Команды часто просят FixMyMess быстро провести аудит изоляции на AI‑сгенерированных прототипах, потому что эти дыры прячутся в скопипастенных маршрутах, обработчиках задач и «временных» админских экранах.

Распространённые ловушки мультиарендности, которых стоит избегать

Большинство утечек не приходят из одной большой ошибки. Они появляются из маленьких упрощений, которые кажутся безопасными в прототипе, а затем тихо попадают в прод.

Ловушки, приводящие к реальным утечкам

Следите за этими паттернами при запуске чек‑листа изоляции арендатора:

- Принимать

tenantIdот UI, в строке запроса или в теле, а затем подставлять его в запросы. Сервер должен выводить контекст арендатора из аутентифицированного пользователя или токена, а не из пользовательского ввода. - Защищать основные CRUD‑эндпоинты, но забывать «побочные» маршруты: поиск, подсчёт, экспорт, автодополнение и вебхуки. Они часто опрашивают более широкие таблицы и легко пропускаются при ревью.

- Хранить общий «админский» эндпоинт и считать его безопасным, потому что он не в UI. Без строгих проверок ролей и явного ограничения по арендатору он становится универсальной лазейкой.

- Использовать кэш для списков без ключа с учётом арендатора. Один закешированный ответ может быть выдан многим арендаторам, особенно при пагинации и фильтрах.

- Давать аналитике смешанные данные, а затем считать дашборды источником истины. Как только данные смешаются в отчётах, люди принимают решения на их основе, и почистить это сложно.

Простой пример: ваш API корректно скоупит /invoices по арендаторам, но /invoices/export проверяет лишь «залогинен ли пользователь» и выполняет широкий запрос. Один клиент нажимает Export — и получает строки других компаний.

Если вы унаследовали AI‑сгенерированный прототип, такие проблемы встречаются часто, потому что код дублируется и «почти одинаков» в разных маршрутах. FixMyMess часто видит, что один эндпоинт обновлён для scoping, а три похожих всё ещё текут.

Хорошее правило: каждый запрос, каждый запрос к базе, каждая запись в кэше и каждое событие должны нести контекст арендатора явно и закрываться при его отсутствии.

Следующие шаги: укрепите изоляцию перед выходом в прод

Перед тем, как подключать реальных клиентов, решите, как вы будете исправлять изоляцию: заплатить патчами существующий прототип или перебилить только опасные части (аутентификация, слой доступа к данным, фоновые задачи). Патчить быстрее, если архитектура в целом здорова. Перестройка безопаснее, когда проверки арендатора разбросаны по коду или когда приложение смешивает «кто пользователь» с «какому арендатору он принадлежит».

Практический путь вперёд — считать изоляцию блокером релиза и добавить небольшой план регрессий, который вы будете запускать при каждом изменении чувствительного кода. Даже простая «двух‑арендаторная тестовая» набирает основную часть утечек.

Простой план укрепления на 1 час

Выполните эти шаги последовательно:

- Выберите двух тестовых арендаторов (Tenant A и Tenant B) и создайте одинаковые данные в обоих.

- Пройдите основные сценарии, будучи залогиненым как Tenant A, и попытайтесь получить доступ к Tenant B, меняя ID в URL, тело запроса и фильтры.

- Запустите фоновые задачи (письма, экспорты, вебхуки) и подтвердите, что они работают только с нужным арендатором.

- Проверьте ключи объектного хранилища и подписанные URL, чтобы убедиться, что они учётывают арендатора.

- Убедитесь, что события аналитики включают контекст арендатора и что по умолчанию их нельзя запросить по всем арендаторам.

Запланируйте короткий аудит изоляции прямо перед запуском. Цель — не совершенная защита, а уверенность, что ваши самые рискованные пути покрыты и что ваш чек‑лист изоляции арендатора реально применяется в коде, а не только в договорённостях.

Если ваш прототип сгенерирован инструментами вроде Lovable, Bolt, v0, Cursor или Replit, предполагайте, что границы арендатора были спроектированы небрежно. FixMyMess может сделать бесплатный аудит кода, наметить, где теряется контекст арендатора, а затем укрепить аутентификацию, доступ к данным и готовность к деплою, чтобы ваши первые реальные клиенты не стали вашей тестовой базой.