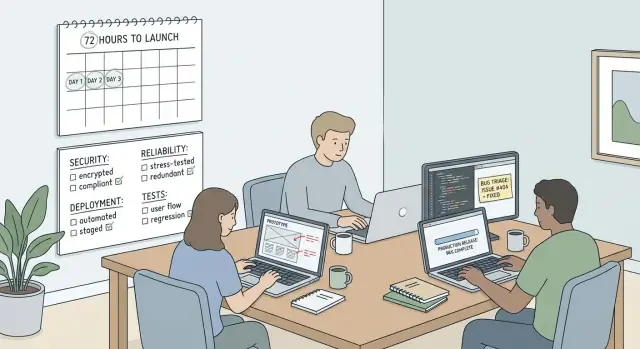

От прототипа до продакшна за 72 часа: план стабилизации

От прототипа до продакшна за 72 часа: реалистичный поэтапный чек‑лист по безопасности, надёжности, деплою и минимальным тестам, чтобы вы могли выпустить безопасно.

Что на самом деле значит «готово к продакшну за 72 часа»

Для первого релиза «готово к продакшну» не означает идеально. Это значит, что приложение безопасно для использования, предсказуемо при обычном использовании и восстанавливаемо, когда что‑то ломается.

Выпускать прототип «как есть» рискованно, потому что у прототипов часто есть острые углы: засекреченные строки, слабая аутентификация, отсутствующие проверки доступа и небрежная работа с данными. Даже если интерфейс выглядит завершённым, один плохой запрос может выдать данные пользователей, повредить записи или привести приложение к падению. Цена — не только баги. Это утраченные доверие, потраченное время и иногда юридические и комплаенс‑проблемы.

Реалистичный рывок на 72 часа концентрируется на стабилизации одного основного пользовательского сценария и снижении неизвестностей. Вы не гонитесь за каждой пограничной ситуацией. Вы убеждаетесь, что главный путь пользователя работает, корректно отказывает и может быть развернут и отслежен без сюрпризов.

Для первого релиза «достаточно готово» обычно выглядит так:

- Нет открытых секретов, выполнены базовые проверки безопасности и понятный контроль доступа

- Один основной сценарий работает «от конца до конца» с валидацией ввода и дружелюбными ошибками

- Изменения данных безопасны (нет молчаливых потерь, нет разрушительных действий без подтверждения)

- Базовая видимость (логи, которые можно прочитать, чёткие сигналы при сбоях)

- Повторяемый процесс деплоя и простой план отката

Что может подождать: большие рефакторинги, косметические правки стиля, широкая разработка функций и полный набор тестов. Это важно, но всё это может съесть 72 часа, не снизив самых больших рисков.

Выберите один ключевой сценарий, который нужно выпустить безопасно

Если пытаться «исправить всё» за 72 часа, вы ничего не выпустите. Самый быстрый путь — выбрать один ключевой сценарий, который должен работать всегда, даже когда что‑то идёт не так.

Запишите 3–5 действий, которые реальный пользователь должен выполнить от начала до конца. Держите их простыми и тестируемыми:

- Создать аккаунт и подтвердить email

- Войти и сбросить пароль

- Создать главный элемент (проект, тикет, счёт, пост)

- Оплатить или начать пробный период (если вы берёте плату)

- Экспортировать, скачать или поделиться результатом

Отметьте, где обрабатываются чувствительные данные: пароли, платёжные данные, загрузки, API‑ключи, админ‑инструменты и всё, что может раскрыть данные клиента. Если секреты живут в браузере, токены попадают в логи или вы отдаёте публичный ключ базы данных — сценарий небезопасен для релиза.

Определите «готово» до того, как кто‑то начнёт патчить код. Вам не нужен длинный специфик, достаточно чёткого порога:

- Работает на новом аккаунте с реалистичными вводами

- Понятные сообщения об ошибках и безопасные альтернативы (никаких белых экранов)

- Базовая логировка для ошибок

- Нет очевидных дыр в аутентификации и доступе к данным

- Кто‑то может задеплоить дважды подряд без сюрпризов

Наконец, решите, что вне зоны задач. Новые фичи, редизайны, «приятные дополнения» и тюнинг производительности могут подождать.

Часы 0–3: быстрый аудит, чтобы выявить очевидные риски

Первые три часа нужны, чтобы понять, что у вас есть и что может нанести самый быстрый ущерб.

Начните с подтверждения сред. Во многих прототипах локальная, staging и production смешаны или используют одну и ту же базу. Запишите, какой URL и какая база у каждой среды и кто имеет к ним доступ. Если staging публичен — обращайтесь с ним как с продакшном.

Далее составьте инвентаризацию всех интеграций приложения, проверив конфиги и панели сервисов. Типичные элементы:

- Авторизация (вход по email, Google, magic links)

- База данных и миграции

- Отправка email/SMS

- Платежи и вебхуки

- Хранение файлов (загрузки, аватары, чеки)

Затем проведите быстрый скан на секреты. Ищите API‑ключи в репозитории, клиентских конфигурациях, логах сборки, вставленных выводах терминала или скриншотах в документации и тикетах. Частая ошибка — положить секрет в фронтенд «на время» и забыть, что он попадает в каждый браузер.

Завершите аудит коротким ранжированным списком рисков: что может причинить наибольший вред и быстрее всего? Примеры: пользователи видят чужие данные, сброс пароля можно злоупотребить, админ‑действия доступны без проверок, платеж отмечается как "оплачен" без подтверждения или вебхук можно воспроизвести.

Если прототип использует один общий URL базы данных во всех средах, предполагайте, что кто‑то рано или поздно протестирует на staging и удалит данные продакшна. Разделение сред поднимается на верх списка задач.

Фаза 1 (День 1): необходимые меры безопасности до релиза

День 1 посвящён блокировке очевидных способов взлома приложения. Вы не стремитесь к «идеальной безопасности», вы стремитесь к отсутствию позорных или катастрофических ошибок.

1) Защитите секреты (предполагая, что они уже утекли)

AI‑сгенерированные прототипы часто идут с ключами в репозитории, во фронтенде или в логах. Считайте каждый ключ, использовавшийся при прототипировании, скомпрометированным.

Сделайте это в первую очередь:

- Поменяйте ключи (база данных, email, платежи, OAuth) и отозвите старые

- Перенесите секреты в серверные переменные окружения (никогда не в клиентский бандл)

- Ограничьте области доступа и разрешённые домены, где возможно

- Проверьте логи, инструменты ошибок и общие документы/скриншоты на предмет открытых токенов

Также убедитесь, что пользователь базы данных не является супер‑админом. Дайте ему только те права, которые нужны приложению.

2) Исправьте базовую аутентификацию до всего остального

Большинство инцидентов возникают из‑за слабой обработки аутентификации, а не из‑за продвинутых эксплойтов. Убедитесь, что защищённые страницы и API‑маршруты требуют действительной сессии.

Быстрые проверки:

- Защищённые маршруты: проверяйте доступ на сервере, а не только в UI

- Обработка сессий: secure cookies или короткоживущие токены и корректный logout

- Сброс пароля: одноразовые ссылки, короткое время жизни и не раскрывать, существует ли email

Если вы храните сторонние токены (storage, CRM и т. п.), храните их на сервере и жёстко ограничивайте область их использования.

3) Валидация на сервере (особенно платежи и идентичность)

Не доверяйте браузеру. Добавьте серверную валидацию для энпойнтов, которые создают аккаунты, сбрасывают пароли, принимают платежи, загружают файлы или пишут в базу данных. Предпочитайте allow‑lists (что вы принимаете) над deny‑lists.

4) Заблокируйте распространённые уязвимости прототипов

Ищите SQL‑запросы, собранные строкой, небезопасные загрузки файлов, открытые редиректы после логина и эндпоинты, принимающие сырые URL или пути файлов. Например, ненадёжный returnUrl может перенаправить пользователей на фишинговый сайт.

Фаза 2 (День 2): надёжность и обработка ошибок

День 2 посвящён тому, чтобы приложение вёлo себя хорошо, когда реальные пользователи делают непредсказуемые вещи. Цель — избежать молчаливых сбоев, предотвратить порчу данных и упростить восстановление.

Начните с обработки ошибок. Каждый сбой должен делать две вещи:

- показывать пользователю понятный следующий шаг, и

- писать безопасный серверный лог, по которому можно отлаживать.

Избегайте утечки секретов или трассировок в браузер. Хорошее сообщение простое: что случилось, что попробовать дальше и нужно ли подключать поддержку.

Далее предотвратите порчу данных. Двойные отправки — частая проблема (двойные клики, обновление страницы, нестабильная сеть). Для всего, что создаёт записи или списывает деньги, сделайте операции идемпотентными. Используйте id или уникальные ограничения, чтобы одно и то же действие нельзя было выполнить дважды.

Держите внешние вызовы под контролем. Добавьте таймауты для платежей, email и сторонних API. Повторы должны быть ограничены и с экспоненциальной задержкой; иначе кратковременный сбой превратится в лавину повторных запросов.

Короткий чек‑лист надёжности обычно достаточен:

- Не падать при отсутствии записей (возвращать 404, использовать безопасные значения по умолчанию)

- Удалять дубли для действий «create» и платежей (идемпотентные ключи, уникальные ограничения)

- Добавить таймауты и понятные fallback‑механизмы для внешних вызовов

- Ограничить повторы и отражать ошибки в логах/алертах

- Зафиксировать версии runtime и пакетов, чтобы уменьшить сюрпризы при деплое

Заранее напишите план отката, который можно выполнить под стрессом: задеплоить предыдущую сборку, откатить последний коммит или отключить feature‑флаг.

Фаза 3 (День 3): готовность к деплою без сюрпризов

День 3 — про повторяемость. Если вы не можете записать точные шаги деплоя, у вас нет плана деплоя.

Выберите одну цель для деплоя для первого релиза и упростите всё. Цель — процесс, который можно выполнить одинаково каждый раз.

Напишите короткий «рецепт деплоя», отвечающий на вопросы:

- Что мы билдим?

- Что мы запускаем?

- Что должно существовать заранее (база данных, хранилище, очереди)?

Подтвердите требования заранее: переменные окружения, порт, на котором слушает приложение, и одноразовые шаги вроде миграций базы.

Обращайтесь с миграциями как с отдельным релизом. Сначала сделайте бэкап. Предпочитайте неразрушающие изменения (добавлять колонки, избегать удаления таблиц), чтобы можно было откатиться без потери данных.

Настройте базовую видимость перед выпуском. Вам не нужен сложный мониторинг, но нужны ответы, когда что‑то ломается:

- Централизованные логи для ошибок приложения и фоновых задач

- Как минимум один алерт на рост ошибок или время простоя

- Секреты установлены в хосте (не захардкожены в репозитории)

- Health checks (приложение стартует и может подключаться к базе)

- Один прописанный шаг отката и кто его может выполнить

Сначала dry run, затем повтор

Сделайте dry run в staging, используя те же шаги, что и для продакшна. Затем повторите те же шаги в продакшне, без «маленьких отличий». Пропущенные переменные окружения (например, DATABASE_URL) легко поймать в staging и больно обнаружить в проде.

Минимальные тесты, которые имеют значение (не полный набор тестов)

За 72 часа тестирование имеет одну цель: предотвратить страшные провалы. Вам не нужны десятки тестов на граничные случаи. Нужен небольшой набор, который быстро ловит опасные регрессии.

Выберите ваш основной сценарий, затем добавьте пару проверок вокруг него, которые доказывают, что приложение безопасно и честно.

Хороший стартовый набор (5–8 проверок всего):

- Smoke‑тест основного сценария: регистрация/вход и главное действие (создать запись, отправить сообщение, сгенерировать отчёт или оформить заказ)

- Проверка разрешений: незалогиненные не могут выполнить ключевое действие; обычные пользователи не видят админ‑страницы

- Проверка изоляции данных: один пользователь не видит данные другого, подменив ID или URL

- Проверка безопасности ввода: некорректные payload‑ы падают корректно без трассировок

- Endpoint health check: подтверждает, что приложение отвечает и может достучаться до ключевых зависимостей

Эти тесты должны быть скучными: быстрыми, повторяемыми и легко читаемыми.

Запускайте их в ключевые моменты: перед слиянием рискованных изменений, перед деплоем (в staging с настройками, похожими на прод) и сразу после деплоя в прод.

Пошаговый план стабилизации на 72 часа

Рывок на 72 часа работает лучше, если вы рассматриваете его как операционный спринт, а не как разработку фич. Ваша цель — одна безопасная версия, понятный способ её проверить и понятный способ откатить.

- Часы 0–3 (kickoff): заморозьте новые фичи, назначьте владельца релиза, определите «готово» и напишите короткий чек‑лист релиза.

- День 1 (безопасность): поменяйте и заблокируйте секреты, уберите захардкоженные ключи, исправьте auth и права в основном сценарии, добавьте серверную валидацию.

- День 2 (надёжность): сделайте ошибки предсказуемыми. Добавьте таймауты, безопасные повторы, понятные ошибки для пользователей и логирование ключевых событий.

- День 3 (деплой): сухой прогон деплоя, проверка миграций, запуск smoke‑тестов и план контролируемого запуска с назначенным ответственным.

Перед деплоем держите чек‑лист, которым вы действительно будете пользоваться:

- Миграции применены и обратимы

- Требуемые env vars присутствуют (и не пустые)

- Секреты хранятся безопасно (не в коде и не в логах)

- Smoke‑тесты пройдены в живой среде

- Метод отката подтверждён и назначен

Установите правило «остановить линию». Если не работает логин, растёт число 500‑х, или платежи не завершаются — сначала откат, потом расследование.

Используйте однопараграфную заметку по инциденту, чтобы быстро общаться:

What happened:

Impact (who/what is affected):

When it started:

What we did (rollback/mitigation):

Next update time:

Распространённые ловушки, срывающие 72‑часовой рывок

Самый быстрый способ не уложиться в дедлайн — относиться к стабилизации как к разработке фич. «Небольшое улучшение» часто трогает те самые хрупкие места, которые вы пытаетесь обезопасить.

Типичные ловушки:

- Доверие клиентским проверкам ради безопасности (сервер должен проверять разрешения и валидацию)

- Полагая, что секреты в порядке, потому что приложение всё ещё работает (если ключи хотя бы раз были в репозитории, логах или общих документах — меняйте их)

- Деплой без безопасного места для тестирования и без возможности отката (staging и откат сохраняют ошибки маленькими)

- Путать «нет ошибок в консоли» с «безопасно» (многие реальные сбои происходят на сервере)

Прототип может выглядеть хорошо в демо и при этом иметь API‑вызов, который позволяет любому поменять данные другого пользователя. Это не покажет ошибок в консоли. Исправить это часто быстро, но только если вы перестанете добавлять фичи и сосредоточитесь на базовых вещах.

Быстрые проверки перед нажатием кнопки деплой

Непосредственно перед релизом замедлитесь на 15 минут. Именно здесь «вчера работало» чаще всего подводит.

Безопасность:

- Нет тестовых ключей, демонстрационных пользователей или debug‑маршрутов

- Секреты поменяны, если они когда‑либо были в репозитории, чате, логах или скриншотах

- Выйдите из системы и подтвердите, что защищённые страницы и API действительно блокируют доступ

Надёжность:

- Вызовите ошибку (неверный пароль, плохой ввод, медленная сеть) и подтвердите, что приложение падает вежливо

- Убедитесь, что двойные клики не создают дубликатов и не списывают дважды

- Подтвердите, что повторы быстро останавливаются и ошибки видны в логах

Деплой:

- Протренируйте шаги деплоя в staging так же, как будете делать в проде

- Прогоните миграции в staging и подтвердите, что приложение стартует и может читать/писать данные

- Убедитесь, что логи видны и есть как минимум один алерт

Назначьте ответственного человека на первые несколько часов после запуска. «On call» может быть один основатель с включёнными уведомлениями.

Пример: как превратить шаткий AI‑прототип в безопасный первый релиз

Нетеxнический основатель сделал веб‑приложение с помощью AI‑инструмента. Оно отлично выглядит локально, регистрации работают, и с платежами "кажется всё в порядке". После деплоя всё пошло не так: пользователи возвращались на страницу входа, вебхук срабатывал дважды, а ключ оказался в клиентском бандле.

День 1 фокусируется на крупных проблемах безопасности. Аудит находит открытый API‑ключ во фронтенде, отсутствие CSRF‑проверки в сессии и сломанный redirect, потому что callback URL в проде не совпадает с настройками провайдера идентификации. Исправления прямые: перенести секреты в серверные env vars, ограничить редиректы allow‑list'ом и проверять сессии на каждом запросе.

День 2 — надёжность. Вебхук подписки таймаутился и повторялся, создавая дубликаты. Приложение также падало, когда не хватало переменной окружения. Команда избавляется от дублей вебхуков по event ID, добавляет таймауты и правила повторов, возвращает дружелюбные ошибки вместо белых страниц, логирует ключевые потоки и проверяет обязательные env vars при старте.

День 3 — предсказуемый деплой. Команда добавляет короткий скрипт smoke‑тестов (регистрация, вход, завершение одного ключевого действия, проверка обработки вебхука), фиксирует версии runtime и перечисляет необходимые prod env vars.

После запуска они документируют, что ещё рисковано (rate limiting, более глубокие правила авторизации) и планируют следующий спринт по усилению.

Если вы унаследовали кодовую базу, сгенерированную AI с помощью инструментов вроде Lovable, Bolt, v0, Cursor или Replit и нужно починить быстро, FixMyMess at fixmymess.ai предлагает бесплатный аудит кода, чтобы выявить реальные блокеры релиза. Они сосредоточиваются на диагностике и исправлении сломанной логики, пробелов в безопасности и проблем с деплоем, чтобы шаткий прототип стал безопасным первым релизом.