Как пошагово исправить запутанную схему базы данных AI‑приложения

Узнайте, как исправить запутанную схему базы данных в приложении, созданном ИИ, с помощью безопасного потока триажа: сопоставление сущностей, удаление дубликатов, нормализация таблиц, добавление ограничений.

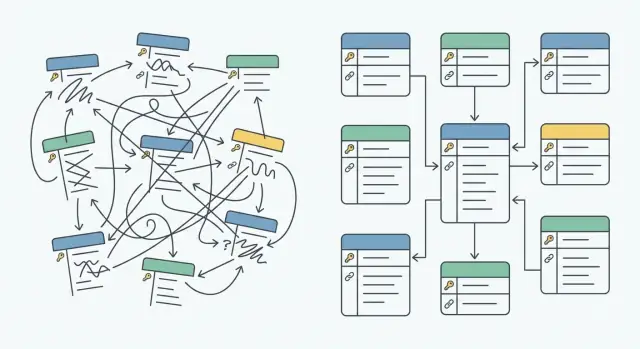

Как выглядит запутанная схема в AI‑сгенерированных приложениях

Запутанная схема обычно сначала не кажется неправильной. Приложение работает, страницы загружаются, данные отображаются. Проблемы начинаются, когда вы пытаетесь что‑то изменить и понимаете, что не знаете, какая таблица является источником правды.

Прототипы, сгенерированные ИИ, часто создают таблицы поспешно: по одной для каждого экрана, функции или промпта. Имена со временем расходятся (User, Users, user_profiles). Форматы идентификаторов бывают разными (где‑то integer, где‑то UUID). Связи подразумеваются в коде вместо того, чтобы быть зафиксированными в базе.

Признаки того, что схема уже вам дорого обходится:

- Дублирующиеся таблицы, хранящие одно и то же с небольшими отличиями в колонках

- Запутанные идентификаторы (несколько полей

id, или внешние ключи хранятся как обычный текст) - Несогласованное именование (

createdAtvscreated_at,statusvsstate) - Колонки, смешивающие обязанности (имя, email и сырый JSON в одной колонке)

- «Мягкие связи» (

order.userIdесть, но ничто не гарантирует, что он ссылается на реального пользователя)

Чаще всего ломается не сама «база данных» в изоляции, а фичи, которые от неё зависят: сессии входа перестают соответствовать пользователям, записи о платежах неправильно джоинятся, отчёты дублируют строки, админки зависят от старых имён колонок.

Небольшой пример: в прототипе могут существовать и customers, и users, а заказы иногда ссылаются на customers.id, а иногда на users.email. Починить это можно, но первичная задача триажа — снизить риск: составить карту, подтвердить, что именно приложение читает и пишет, и затем улучшать структуру малыми шагами.

Настройте предохранители, прежде чем что‑то менять

Перед тем как трогать миграции, поставьте защитные ограждения, чтобы одна неудачная правка не превратилась в простой. Многие AI‑сгенерированные приложения работают «достаточно хорошо» не потому, что схема надёжна, а потому что данные непоследовательны. Ваша задача — сделать всё безопаснее, не поломав уже используемое.

Начните с полного бэкапа и докажите, что умеете его восстановить. Не дожидайтесь неприятных сюрпризов. Восстановите в отдельную базу и прогоните приложение против неё. Если вы не можете восстановить — у вас нет страховки.

Далее создайте staging‑копию, максимально совпадающую с продакшеном: ту же схему, свежий снимок данных и ту же сборку приложения. На staging вы тестируете миграции, проверяете ключевые экраны и наблюдаете за производительностью запросов до того, как тронете реальных пользователей.

Запишите несколько пользовательских потоков, которые обязательно должны работать во время рефакторов. Держите список коротким и конкретным. Примеры: «signup -> подтверждение email -> создание проекта», «checkout -> успешный платёж -> чек», «админ‑дашборд грузится менее чем за 3 секунды».

Наконец, продумайте план отката для каждого изменения. Если миграция упёрлась на полпути, нужно понимать — вы будете откатываться (восстанавливать) или двигаться вперёд (дописывать фиксы). Простая чек‑листа поможет:

- Бэкап создан, восстановление протестировано и зафиксировано по времени

- Staging‑копия обновлена и приложение подключено к ней

- 5–10 критических пользовательских потоков задокументированы и назначены ответственные

- Миграция обратима (или есть понятный план roll‑forward)

- Мониторинг: какие метрики или логи подтвердят успех

Шаг 1: Сопоставьте сущности и связи

Прежде чем менять таблицы, получите чёткую карту того, что приложение считает данными. AI‑сгенерированные приложения часто создают лишние таблицы, которые звучат похоже, но представляют одно и то же, или смешивают несколько концепций в одной таблице. Простая карта поможет не «чинить» не ту часть.

Начните с перечисления основных сущностей простыми словами: пользователи, аккаунты, команды, заказы, платежи, подписки, счета, сообщения. Если вы не можете описать таблицу в одном предложении — скорее всего, она делает слишком много.

Далее найдите первичный ключ для каждой таблицы. Запишите, какая колонка служит истинным идентификатором (часто id), и отметьте, где его нет или он ненадёжен. Обращайте внимание на таблицы, где идентификатор — email, username или составной набор полей: они часто приводят к дубликатам.

Набросайте связи

Набросайте, как всё связано:

- One‑to‑many: один пользователь имеет много заказов

- Many‑to‑many: пользователи могут принадлежать множеству команд (обычно нужна join‑таблица)

- Опциональные ссылки: у заказа может быть купон, но не обязательно

Если вы видите many‑to‑many, реализованные как CSV ID или JSON‑массивы, отметьте это сразу. Это повлияет на все последующие шаги.

Проследите чтения и записи

Отметьте, где приложение читает и пишет каждую таблицу: какие экраны, API‑эндпоинты, фоновые задания или cron‑задачи. Быстрый способ — поискать в кодовой базе имена таблиц и ключевых колонок.

Пример: если экран checkout пишет и в orders, и в user_orders, вы, вероятно, нашли конкурирующие источники правды. Пока ничего не объединяйте — зафиксируйте это на карте.

Шаг 2: Найдите дубликаты и конфликтующие источники правды

AI‑сгенерированные приложения часто создают одну и ту же концепцию дважды. Вы можете встретить customer и user, или team и org, каждая со своей таблицей и слегка разными полями. Пока всё выглядит нормально, пока вы пытаетесь строить отчёты, проверять права или фиксить баг — тогда выясняется, что единой правды нет.

Просканируйте карту схемы из шага 1 и сгруппируйте таблицы по смыслу, а не по названию. Возьмите несколько строк из каждой кандидатной таблицы. Вы ищете места, где две таблицы хранят одно и то же реальное объектное представление.

Типичные паттерны дубликатов: таблицы идентификации (customer vs user, profile vs user_details), организационные таблицы (team vs org vs workspace), биллинговые (invoice vs bill vs payment_request), и адресные данные, повторяющиеся в разных местах.

Затем смотрите на несколько идентификаторов, ссылающихся на одну сущность. Инструменты ИИ часто добавляют новые ID по ходу, и вы получаете id, user_id, uid и external_id одновременно. Баги появляются, когда одна часть приложения джоит по uid, а другая — по id, и данные silently split.

Также обращайте внимание на одинаковые поля, сохранённые с разными именами и форматами (createdAt vs created_at, телефон как текст и как число). Даже если значения сегодня совпадают, со временем они разойдутся.

Выберите один источник правды для каждой сущности и запишите это. Например: "users.id — единственный внутренний ключ пользователя; external_id — опционален и уникален; таблица customers будет слита в users." Пока вы ничего не меняете — вы просто решаете, что будет победителем при конфликте.

Шаг 3: Нормализуйте таблицы постепенно

Нормализация — это способ сделать так, чтобы каждая таблица означала одну вещь. В AI‑сгенерированных приложениях самый быстрый выигрыш — убрать части, которые создают конфликты в данных, сохранив при этом работоспособность приложения.

Начните со сканирования колонок, смешивающих несколько смыслов. Частые примеры: единая колонка address с улицей, городом и почтовым индексом в одной строке, или status, который скрывает дополнительные значения вроде "paid+shipped+refunded". Такие поля тяжело валидировать и они неудобны для отчётов.

Далее ищите повторяющиеся данные, упакованные в неправильное место. Классический запах — orders с item1_name, item1_qty, item2_name или JSON‑объектом items. Для демо это работает, но ломается при возвратах, частичных отгрузках или при подсчёте точных сумм.

Приоритизируйте нормализацию там, где болит:

- Несогласованность данных (одно имя пользователя хранится в трёх местах, итоги не сходятся)

- Потребности отчётности (финансовые и операционные запросы медленные или неверные)

- Аутентификация и права (роли копируются по таблицам)

- Всё, что мешает добавить ограничения (нельзя пока повесить внешние ключи)

- Таблицы, которые быстро растут (логи, события, заказы)

Делайте это поэтапно, чтобы не сломать фичи. Создавайте новые таблицы рядом со старыми, делайте backfill данных, затем переключайте чтение малыми шагами. Пример: добавьте order_items, оставив старые поля товаров. Пишите новые позиции в оба места недолго, проверьте, что итоги совпадают, затем переключите приложение читать только из order_items.

Шаг 4: Добавляйте ограничения в безопасном порядке

Ограничения — это момент, когда уборка перестаёт быть «опрятной» и становится безопасной. Они превращают допущения в правила, которые база данных может контролировать. Ключ — вводить их в порядке, соответствующем реальности сегодня, а не идеальной модели завтра.

Начните с низкорискованных правил, которые уже верны для большинства строк. Если колонка на практике всегда заполнена, перевод в NOT NULL часто ловит реальные баги без неожиданного поведения приложения. Небольшие CHECK‑правила тоже полезны, если они отражают текущее поведение приложения (например, «status должен быть одним из этих значений»).

Перед тем как добавить внешние ключи, очистите плохие строки. Внешние ключи упадут, если есть осиротевшие записи, например orders.user_id, указывающий на несуществующего пользователя. Посчитайте, сколько строк не пройдёт проверку, исправьте их, а затем уже вводите связь.

Уникальные ограничения идут далее. Они останавливают будущие дубликаты у источника, но могут сломать регистрацию или импорт, если в данных ещё есть повторы. Сначала дедупите (шаг 2), затем добавляйте уникальность только там, где это бизнес‑правило (например, один email на пользователя).

Если нужна новая обязательная колонка, вводите её по фазам:

- Добавьте колонку как nullable с дефолтом для новых строк

- Backfill для существующих строк контролируемо

- Обновите приложение, чтобы оно писало в новую колонку

- И только потом переключите на

NOT NULL

Пример: у AI‑прототипа users.email бывает иногда пустым, но UI считает его обязательным. Заполните или исправьте пустые значения, затем добавьте NOT NULL, и только после этого уникальное ограничение на email.

Шаг 5: Обновите запросы приложения, не ломая фичи

Большинство простоев случается именно здесь, а не в самой миграции. Приложение продолжает запрашивать старые колонки или писать в неправильное место.

Начните с чтений. Обновите SELECT‑запросы и API‑ответы так, чтобы они могли работать и со старой, и с новой структурой короткое время. Это может быть просто: сначала читать из новой таблицы, а при отсутствии данных откатываться к старым колонкам.

Безопасный порядок действий:

- Добавьте новые запросы для новой схемы, но оставьте старые рабочими

- Сначала переключите пути чтения (лучше — за флагом фичи)

- Затем мигрируйте записи, чтобы новые записи шли в новую структуру

- Поддерживайте совместимость недолго (view, колонка‑совместимость или временное dual‑write)

- Убирайте старые запросы только после мониторинга реального трафика и исправления краёв

Для записей будьте строги валидацией. Если новая схема разбивает одну колонку на две таблицы, убедитесь, что каждый create/update корректно заполняет оба места. При dual‑write держите окно коротким и логируйте все расхождения для последующего исправления.

Пример: прототип хранит статус заказа в orders.status и payments.status. Обновите чтение так, чтобы предпочитать новый источник, затем обновите код записи, чтобы checkout писал только в новое поле, а временный триггер держал старую колонку в синхронизации.

Практический поток миграций, который можно повторять

Самый безопасный подход — небольшие изменения, которые можно отменить. Думайте в цикле "одно изменение — одно подтверждение", а не «переписываем всё за выходные».

Повторяемый цикл

Начните с крошечной миграции, добавляющей что‑то новое без удаления старого. Доказали — идём дальше.

- Добавьте новую таблицу/колонку/индекс (оставьте старую структуру).

- Backfill данных контролируемо (пакетами, если таблица большая).

- Проверьте подсчёты и связи (строки скопированы, внешние ключи совпадают, нет неожиданных NULL).

- Сначала переключите чтение (обновите приложение), затем мониторьте.

- Переключите запись (недолго dual‑write при необходимости), затем удалите старый путь.

После каждого цикла прогоняйте ключевые пользовательские действия в staging: signup/login, создание основной сущности (order/project/post) и любые платежные или почтовые шаги. Эти проверки ловят проблему «миграция прошла, но приложение сломалось».

Не забывайте про производительность

Чистка может тихо замедлить систему. После каждого изменения проверяйте новые медленные запросы, отсутствующие индексы и запросы, которые перестали использовать индексы из‑за смены типа колонки.

Держите короткую заметку для каждой миграции с (a) планом отката и (b) тем, что вы измеряли, чтобы подтвердить корректность. Команды застревают, когда меняют слишком много и не могут понять, какой шаг всё поломал.

Распространённые ошибки, ведущие к простоям при очистке схемы

Чаще всего ломается база, когда она становится строже, а данные ещё не готовы. Если вы добавите внешние ключи, NOT NULL или уникальные индексы слишком рано, миграция может упасть на существующих строках, или приложение начнёт бросать ошибки после деплоя.

Ещё одна ловушка — поменять семантику ID. Прототипы часто смешивают строковые ID, integer и даже email как идентификатор. Смена user_id со строки на integer (или формат UUID) ломает join‑ы, payload API, кеши и любой код, который ожидает строку. Если это необходимо, планируйте переход с аккуратными backfill и временным периодом совместимости.

Удаление «старых» таблиц слишком рано также рискованно. Даже если основной UI переключён, что‑то обычно ещё читает старую таблицу: админ‑страница, webhook‑хендлер или ночная задача.

Лёгкомысленные зоны риска: фоновые задания, админ‑инструменты, аналитические пайплайны, импорты/экспорты и мобильные клиенты или старые версии, всё ещё дергающие старые эндпоинты.

Ошибки безопасности тоже могут привести к простоям. В прототипах токены аутентификации, API‑ключи или ссылки на сброс пароля иногда хранятся в открытом виде. Позже кто‑то добавляет шифрование или сокращает сроки жизни — и входы ломаются. Обращайтесь с секретами аккуратно: ротируйте, истекайте и мигрируйте с чётким планом переключения.

Пример: вы добавили уникальное ограничение на users.email, но в таблице есть [email protected] и [email protected]. Логины в продакшене начнут падать, потому что шаг очистки (нормализация и дедупликация) был пропущен.

Быстрый чек‑лист до и после каждого изменения

Самый большой риск — не SQL, а изменение правил данных в то время, как приложение обрабатывает реальные потоки. Используйте этот чек‑лист каждый раз, даже для мелких правок.

До изменений

- Бэкап подтверждён, тест восстановления выполнен (хотя бы в локальной копии).

- Ваша карта сущностей обновлена (таблицы, ключевые поля и связи) и кем‑то ещё просмотрена.

- Дубликаты и конфликтующие источники правды удалены или явно помечены как deprecated (нет новых записей).

- Проверена чистота данных для следующего ограничения (NULL, орфан‑строки, невалидные значения).

- Для этого конкретного изменения написан план отката (что откатываем первым и как проверим безопасность).

Поставьте минутную паузу и выпишите зону поражения: какие экраны или API упадут, если миграция провалится.

После изменения

- Прогоните ключевые пользовательские потоки end‑to‑end: signup, login и основную транзакцию приложения.

- Подтвердите, что приложение читает из нового источника правды (и не откатывается незаметно к старым колонкам).

- Проверьте, что ограничения действительно работают (в тестовой среде попытайтесь вставить одну «плохую» строку).

- Посмотрите логи на новые ошибки запросов и медленные запросы.

- Обновите карту сущностей, чтобы следующий шаг стартовал от реального состояния.

Пример сценария: очистка пользователей и заказов в прототипе

Типичная проблема: в базе есть users, customers и accounts, все хранят email, имя и что‑то вроде пароля. Заказы в одном месте ссылаются на customers.id, в другом — на users.id, а иногда просто сохраняют email как строку.

Начните с выбора одного источника правды для идентичности. Если в приложении есть логин, обычно users — лучший якорь. Оставьте остальные таблицы пока как профили, которые будут сливаться.

Чтобы безопасно сопоставить ID, добавьте временную колонку вроде customers.user_id и backfill‑ните её по совпадению стабильного поля (часто нормализованного email). Для записей без однозначного соответствия создайте список на ручной ревью и исправьте их перед добавлением ограничений.

Далее посмотрите на заказы. В прототипах часто повторяются поля позиций в таблице orders (например, item_1_name, item_2_price) или хранится JSON, форма которого меняется. Создайте order_items с колонками order_id, product_name, unit_price, quantity и backfill‑ните из текущих данных. Временно оставьте старые колонки, чтобы приложение работало, пока вы обновляете запросы.

После очистки и сопоставления данных добавляйте ограничения спокойно:

- Ставьте

NOT NULLтолько на поля, которые вы полностью backfill‑нули - Добавляйте уникальные ограничения (например, на

users.email) после удаления дубликатов - Добавляйте внешние ключи (

orders.user_id -> users.id,order_items.order_id -> orders.id)

Наконец, протестируйте то, что пользовители почувствуют сразу: вход и сброс пароля, регистрацию (включая «email уже используется»), создание заказов и позиций, суммы при оформлении и страницу истории заказов.

Следующие шаги: когда пригласить эксперта

Если очистка всё ещё в песочнице, вы можете двигаться аккуратно и учиться по ходу. Но как только появляются реальные пользователи и реальные данные — риск меняется быстро. Кажущаяся безобидной миграция может сломать входы, испортить заказы или раскрыть приватные данные.

Привлекайте эксперта, если затронуты аутентификация или права, если вы работаете с платежами или счетами, храните чувствительные данные, приложение в продакшене и простой недопустим, или логика базы и приложения сильно переплетены.

Если вы передаёте работу, ускорит процесс наличие дампа схемы и недавнего бэкапа, короткого списка критичных потоков (signup, checkout, refunds, админ‑действия), крупнейших ошибок (медленные запросы, упавшие миграции, несоответствующие итоги) и известных инцидентов (дубликаты, пропавшие записи, вопросы безопасности).

Если вы имеете дело с поломанным AI‑сгенерированным прототипом и вам нужен всесторонний аудит (схема, логика и безопасность вместе), FixMyMess на fixmymess.ai специализируется на ремедиации AI‑сборок и может начать с бесплатного аудита кода, чтобы найти самые рискованные места перед запуском миграций.

Часто задаваемые вопросы

Как понять, что схема запутана, если приложение всё ещё работает?

Запутанная схема — это такая схема, по которой вы не можете с уверенностью ответить «какая таблица — источник правды?». Приложение может работать, но изменения становятся рискованными: данные дублируются, идентификаторы не совпадают, а связи реализованы только в коде вместо того, чтобы быть зафиксированными в базе данных.

Что нужно сделать перед запуском миграций на прототипе базы данных?

Начните с полного бэкапа и убедитесь, что вы умеете его восстановить в отдельную базу. Затем создайте staging‑среду, максимально похожую на продакшен, и прогоняйте ключевые пользовательские сценарии там перед каждой миграцией — так вы поймаете поломки заранее.

Какие «критические потоки» тестировать при очистке схемы?

Выберите небольшое количество реальных end‑to‑end сценариев, которые отражают ценность для пользователя: signup/login, создание ключевой записи и любые платежные или почтовые шаги. Если эти потоки проходят на staging после каждого изменения, вероятность сломать приложение значительно ниже.

Как быстро сопоставить сущности и связи в AI‑сгенерированном приложении?

Сделайте простую карту сущностей: перечислите основные концепции простыми словами, определите первичные ключи для каждой таблицы и набросайте связи между записями. Затем проследите чтения и записи, поискав в кодовой базе имена таблиц и колонок, чтобы понять, что реально трогает приложение.

Как заметить дубликаты таблиц или конкурирующие источники правды?

Ищите таблицы, которые представляют одно и то же реальное понятие с немного разными полями или названиями, например User vs Users vs user_profiles. Подтвердите гипотезу, выбрав несколько строк и проверив, появляется ли тот же человек/заказ/команда в нескольких таблицах под разными идентификаторами.

Как безопасно исправить несовместимые ID (UUID vs int, email как ID и т. п.)?

Выберите один внутренний ключ и придерживайтесь его, обычно это единый users.id по всему приложению. Если нужен переход, добавьте временную колонку‑сопоставление, заполните её (backfill), обновите код на использование нового ключа и оставьте короткий период совместимости, чтобы старые и новые данные сосуществовали безопасно.

Нужно ли нормализовать всё сразу или постепенно?

Нормализуйте там, где это реально мешает: места с несоответствиями данных, неверной аналитикой, багами в авторизации/права доступа или растущими таблицами. Делайте это постепенно: добавьте новые таблицы рядом со старыми, сделайте backfill, переключите чтение, затем запись, и только после подтверждения убирайте старую структуру.

Когда стоит добавлять внешние ключи, NOT NULL и уникальные ограничения?

Добавляйте ограничения в порядке, соответствующем текущему состоянию данных: сначала правила, которые уже в большинстве строк выполняются (NOT NULL там, где данные реально заполнены), затем очистите орфан‑строки перед внешними ключами, а уникальность ставьте после удаления дубликатов.

Почему очистки схемы обычно ломают приложение на этапе запросов/обновлений, а не в миграции?

Сначала переключайте чтение, чтобы приложение могло работать с двумя формами данных недолго, затем мигрируйте записи. Если делать dual‑write, держите его коротким и логируйте расхождения, чтобы исправить их прежде чем убирать старый путь.

Когда стоит привлекать FixMyMess вместо самостоятельной очистки схемы?

Подключайте помощь, когда в деле реальные пользователи и деньги: аутентификация, права доступа, платежи или конфиденциальные данные — это границы, где риск слишком высок. Если вы унаследовали запутанный AI‑код, FixMyMess может начать с бесплатного аудита кода и далее ремедировать схему, логику и безопасность с верификацией людьми.