Очистка зависимостей и цепочки поставок для быстрых прототипов

Очистка зависимостей и цепочки поставок для быстрых прототипов: аудит пакетов, удаление неиспользуемых зависимостей, патчинг CVE и снижение риска сбоев в стиле left-pad.

Почему зависимости прототипов становятся проблемой

Быстрые прототипы растут за счёт быстрого выбора пакета, который вроде бы решает задачу. Библиотека для дат здесь, хелпер для авторизации там, UI-kit, парсер CSV, одноразовый «фикс» из сниппета. Через несколько дней никто не помнит, что и зачем добавляли и используется ли это вообще.

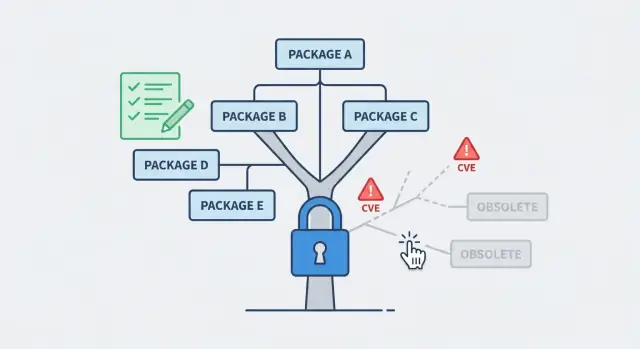

Так появляется необходимость в очистке зависимостей и цепочки поставок. Риск цепочки прост: ваше приложение зависит от кода, который вы не контролируете. Если кто-то выпустит плохое обновление, взломают пакет, удалят его или поменяют поведение, ваше приложение может сломаться, даже если вы ничего не меняли.

Полезно разделить три типа сбоев:

- Баги: логика приложения неправильная (оно падает всегда одинаково).

- Уязвимости: приложение можно атаковать (оно может «работать», пока кто-то не воспользуется уязвимостью).

- Аутейджи: установка или сборка падает, потому что зависимость изменилась, пропала или перестала соответствовать окружению.

Прототипы особенно уязвимы, потому что там часто повсеместно используются свободные диапазоны версий и недоделанные эксперименты. Например, прототип может подтянуть три пересекающиеся библиотеки для загрузок, плюс транзитивную зависимость, которая позже удаляется из реестра. На одном ноутбуке всё работает, а на чистом сервере новая установка падает.

Реалистичная цель — не "идеальная безопасность", а:

- меньше зависимостей, которые вы реально используете

- зафиксированные версии с lockfile

- повторяемые установки на разных машинах и в CI

- небольшой, контролируемый процесс принятия обновлений

Команды вроде FixMyMess часто видят AI-сгенерированные прототипы, где именно это превращает «вчера работало» в «сегодня не задеплоится».

Что собрать перед тем, как трогать что-либо

Прежде чем начать очистку зависимостей и цепочки поставок, соберите базовые данные, чтобы не «полечить» и не получить сломанную сборку. Цель проста: воспроизвести текущее поведение, измерить изменения и быстро откатиться, если что-то пойдёт не так.

Во-первых, получите полный доступ к коду и тому, где он запускается. Это значит репозиторий (включая ветки и теги), lockfile (package-lock.json, pnpm-lock.yaml, yarn.lock, poetry.lock, Pipfile.lock или похожий) и точные команды для сборки и старта приложения. Если приложение задеплоено — зафиксируйте цели деплоя и настройки (хостинг, переменные окружения и любые шаги сборки, которые платформа выполняет за вас).

Также решите, что именно вы очищаете. Runtime-зависимости попадают в релиз на серверах/клиентах. Dev-инструменты используются локально (линтеры, тест-раннеры, TypeScript). Инструменты только для CI живут в пайплайне. Перепутать их — частая причина, почему «у меня работает локально» превращается в «в проде падает».

Вот минимальный набор входных данных, который сэкономит часы позже:

- текущий рабочий коммит или точная задеплоенная версия

- lockfile и версия пакетного менеджера

- одна «золотая» команда сборки и одна «золотая» команда старта

- копия текущих переменных окружения (с осторожной обработкой секретов)

- заметки о среде запуска (версия Node, Python, ОС)

Выберите надёжную базу: текущий продакшен-деплой или последний известный хороший билд из CI. Если такого нет — создайте сейчас, собрав всё с нуля на чистой машине.

Наконец, подготовьте план отката до изменения пакетов. Промаркируйте базовую версию, держите чистый diff и запишите, как откатиться. Если вы унаследовали AI-сгенерированный прототип с неизвестными изменениями, команды вроде FixMyMess часто начинают с быстрого аудита, чтобы понять, что можно безопасно обновить, а что требует тщательного тестирования.

Спрягите дерево зависимостей без догадок

Прежде чем удалять что-то, получите ясную картину того, что реально устанавливает и использует ваше приложение. Очистка зависимостей и цепочки поставок идёт наперекосяк, когда люди полагаются на память, копируют шаблон или предполагают, что пакет не используется, потому что не видят его в коде.

Начните с определения, какие менеджеры пакетов задействованы и есть ли lockfile. В одном репозитории могут скрываться несколько экосистем: веб-приложение на npm плюс API на Python с pip, или монорепо с pnpm workspaces. Lockfile важен, потому что он показывает точные версии, которые подтянет деплой, а не те, которые вы хотели бы подтянуть.

Далее разделите прямые зависимости (те, которые вы добавляли) и транзитивные (подтянут другие пакеты). Транзитивы часто несут риск и раздутие, но их обычно не редактируют напрямую. Вместо этого меняют прямую зависимость, которая их подтягивает, или применяют override, поддерживаемый инструментом.

Во время маппинга отметьте зоны высокого риска, где одна уязвимая или устаревшая библиотека может вызвать реальный инцидент: библиотеки авторизации, крипто-утилиты, загрузка файлов и обработка изображений, драйверы баз данных. Это категории, которые чаще ломаются при расхождении версий.

Быстрый способ зафиксировать картину:

- Какие менеджеры пакетов и lockfile присутствуют (и закоммичены ли они)

- Ключевые прямые зависимости по назначению (auth, DB, uploads, UI)

- Крупные транзитивные цепочки (кто что подтягивает)

- Откуда берутся пакеты: публичные реестры, git-URL или локальные пути

- Любые postinstall-скрипты или шаги сборки, которые подтягивают дополнительный код

Пример: поспешно сгенерированный AI-прототип мог установить три пакета для аутентификации и форк из git для одного из них. Такой форк может обходить обычные оповещения о CVE, поэтому его стоит пометить ещё до любых изменений.

Безопасно удаляйте неиспользуемые зависимости

Неиспользуемые пакеты — не безобидны. Каждая лишняя зависимость — это больше кода вне вашего контроля, больше обновлений для отслеживания и больше шансов на неожиданный разлом. При очистке начните с удаления того, что не нужно, прежде чем патчить и фиксировать версии.

Начните с проверки на неиспользуемые зависимости, затем подтвердите каждую находку быстрым поиском по коду. Инструменты помогают, но не понимают ваши runtime-пути. Пакет может выглядеть неиспользуемым, но требоваться в скрипте, конфиге или шаге деплоя.

Остерегайтесь обычных ложных срабатываний

Перед удалением проверьте пометки о «неиспользуемости» по случаям, которые сканеры часто пропускают: динамические импорты (например, загрузка модуля по имени), CLI-точки входа (пакеты, используемые через команду), инструменты сборки, упомянутые только в конфиге, и код, который выполняется только в продакшене (или только в тестах). Также проверьте скрипты пакетов вроде postinstall, build и migrate, так как они могут вызывать инструменты, не импортированные явно.

При удалении делайте это малыми партиями, а не сразу всё. Тогда при поломке вы поймёте причину.

Простой ритм, который хорошо работает:

- Удаляйте по 1–3 связанных пакета (например, старые UI-библиотеки или неиспользуемые плагины линтера)

- Перегенерируйте lockfile, затем выполните установку с нуля

- Запустите тесты, соберите и стартуйте приложение локально

- Пройдитесь одним реальным пользовательским сценарием (вход, оформление заказа, загрузка и т.п.)

- Коммитьте с понятным сообщением, чтобы быстро откатиться

Если вы решаете оставить зависимость, которая кажется неиспользуемой — запишите почему. Одной строки в README или короткого комментария рядом с конфигом достаточно. «Оставлено, потому что вызывается в build» сэкономит время следующему человеку.

Пример: AI-сгенерированный прототип может включать три библиотеки для дат, два HTTP-клиента и неиспользуемый SDK авторизации. Удаление лишних по группам обычно уменьшает размер установки и снижает риск будущих сбоев, не меняя поведение продукта.

Находите и патчьте известные CVE с минимальными рисками

Начните со сканирования уязвимостей и сохранения сырых результатов в доступном месте. Для каждой находки нужны три детали: серьёзность, путь зависимости (какой пакет его подтянул) и первая безопасная версия. Без пути люди часто обновляют не ту библиотеку, и предупреждение возвращается.

Если ваша цель — очистка зависимостей и цепочки поставок, приоритизируйте по реальной экспозиции, а не по страху. Сначала фиксируйте то, что достижимо в продакшене (серверные роуты, auth, обработка файлов, вебхуки платежей). Потом занимайтесь рискованными dev-инструментами, которые влияют на сборку или публикацию. Низкосерьёзные проблемы в тестовых пакетах можно отложить до стабилизации приложения.

Патчите минимально совместимыми изменениями. Предпочитайте обновление прямой зависимости, которая подтягивает уязвимый пакет, вместо того, чтобы поднимать десятки несвязанных библиотек. Если фикс требует мажорного апгрейда — остановитесь и спросите: используется ли эта библиотека вообще, и есть ли более безопасная альтернатива? Иногда чистое решение — удаление.

После апдейтов прогоните тесты по тем сценариям, которые чаще всего атакуют и которые чувствуют пользователи:

- Регистрация, вход, выход, сброс пароля

- Платежи или оформление заказа (включая вебхуки)

- Загрузка и скачивание файлов

- Админ-страницы и проверки ролей

- Любая публичная форма, пишущая в базу

Ведите заметки о том, что изменилось, что осталось и почему. Такая «бумажка» пригодится, когда сканер на следующей неделе снова покажет тот же CVE под другим деревом зависимостей.

Практический пример: AI-прототип может включать старый хелпер для auth и две разные cookie-библиотеки. Сканер найден критическую проблему глубоко в транзитиве. Наименее рискованное решение часто — обновить верхнеуровневый auth-хелпер до патч-версии и удалить дублирующую cookie-библиотеку, затем проверить логин и доступы админа.

Если вы унаследовали грязный AI-код, FixMyMess часто начинает с быстрого аудита, затем применяет минимальные безопасные апдейты и человеческую проверку, чтобы исправления безопасности не превратились в новые баги.

Фиксируйте версии и контролируйте обновления дальше

Прототипы ломаются, когда установки не повторяемы. Один человек запускает npm install в понедельник, другой — в пятницу, и у них разная куча зависимостей. Lockfile решает это, записывая точные версии, которые работали, чтобы каждая установка соответствовала проверенному состоянию.

Относитесь к lockfile как к артефакту первого класса: коммитьте его, ревьюьте изменения и не удаляйте «чтобы починить». Если lockfile меняется неожиданно — это признак того, что вы тянете новый код из интернета, даже если собственный код не менялся.

Там, где стабильность критична, фиксируйте версии целенаправленно. Например, держите точные версии для auth, платежей, клиентских драйверов БД и инструментов сборки. Для менее критичных инструментов (линтеры, форматтеры) допустимы минорные обновления при наличии быстрых проверок.

Простая политика, предотвращающая сюрпризы:

- Коммитить lockfile и падать в CI, если он не в синхронизации.

- Фиксировать критические пакеты; диапазоны версий разрешать только для низкорисковых dev-инструментов.

- Группировать обновления (еженедельно или раз в две недели), а не пускать поток мелких апдейтов.

- Требовать короткого ревью и smoke-теста перед мержем обновлений.

- Держать план отката (предыдущий lockfile + тег) для быстрого восстановления.

Автоматические боты обновлений помогают, но только если вы контролируете поток. Настройте правила так, чтобы апдейты приходили сгруппированными PR, прогоняли минимальный набор тестов и деплойились сначала в staging. Даже 5-минутный smoke-тест (вход, одна запись в БД, загрузка ключевой страницы) ловит большинство поломок.

Приватные или форкнутые зависимости требуют владельца. Храните их в одном месте, документируйте, кто их поддерживает, и трекьте изменения по версии. Если вы унаследовали AI-прототип, форки встречаются часто — явное именование и фиксация версий предотвращают «мистические» обновления.

Это суть очистки зависимостей и цепочки поставок: повторяемые установки сегодня, контролируемые изменения завтра.

Практический рабочий процесс по шагам

Если хотите, чтобы очистка зависимостей прошла гладко, относитесь к ней как к небольшой миграции, а не к быстрой уборке. Цель проста: знать, от чего вы зависите, менять по одному, и всегда держать рабочую сборку, готовую к релизу.

Начните с записи того, что не должно ломаться. Для большинства прототипов это вход, платежи, загрузки файлов, фоновые задачи и всё, что работает с продакшен-данными. Запустите приложение и пройдите эти пути руками, чтобы быстро заметить поломки.

Рабочий процесс, который хорошо подходит для поспешного кода:

- Инвентаризация. Экспортируйте список прямых зависимостей и записей lockfile. Отметьте, какие фичи от них зависят (например, "auth", "emails", "database").

- Удаляйте неиспользуемые пакеты малыми партиями. Удаляйте 1–3 зависимости, перестраивайте и делайте быстрый smoke-тест. Если что-то ломается — откатывайте и пробуйте меньшие изменения.

- Патчьте уязвимости по серьёзности. Сначала high, потом medium и low. Предпочитайте минимально безопасный апгрейд и ретестируйте критические пути после каждого изменения.

- Сделайте lockfile обязательным. Убедитесь, что локальная сборка и CI устанавливают из lockfile и падают, если он отсутствует или не в синхронизации.

- Добавьте короткий чеклист релиза и план отката. Перед деплоем: чистая установка, сборка, базовые тесты и проверка, что секреты не попали в бандл. Держите план отката (последний известный хороший билд или тег).

Если это AI-сгенерированный прототип, ожидайте скрытых сюрпризов: дубли библиотек, неиспользуемые SDK или пакеты, добавленные для фичи, которая так и не вышла. Команды вроде FixMyMess часто начинают с быстрого аудита, чтобы понять, какие изменения можно группировать, а какие требуют ручной проверки.

Частые ошибки, приводящие к аутейджам или новым багам

Большинство поломок при очистке зависимостей происходят по предсказуемым причинам: изменения делаются быстрее, чем можно проверить приложение насквозь. Цель не избежать апдейтов, а обновлять с доказательной базой.

Одна ловушка — запустить автофикс, который тихо апгрейдит мажорные версии. Выглядит как прогресс, но мажорные прыжки часто меняют дефолты, убирают опции или меняют вывод сборки. Это заметно лишь после деплоя, когда redirectы авторизации перестают работать или серверные роуты возвращают 404.

Другой частый случай — удалить пакет, потому что он кажется неиспользуемым, не проверив, как приложение стартует в разных средах. Многие AI-прототипы меняют поведение в зависимости от флагов окружения (production vs preview) или используют динамические импорты. Пакет может выглядеть неиспользуемым локально, но быть критичным для продакшен-шага сборки.

Вот ошибки, которые чаще приводят к аутейджам или новым багам:

- Применение массовых «fix all»-апдейтов, включая мажорные версии без тестирования ключевых путей.

- Удаление зависимостей без проверки runtime-точек входа, build-скриптов и окружений.

- Игнорирование транзитивных зависимостей — зависимости ваших зависимостей могут ввести риск даже при чистом прямом списке.

- Обновление пакетов и случайная отправка открытых секретов или слишком широких конфигураций (debug включён, permissive CORS или примерный .env).

- Убеждение, что dev-only инструменты не влияют на прод: бандлеры, плагины сборки и линтеры могут поменять output, tree-shaking или инъекцию env.

Простой пример: поспешный прототип использует плагин сборки только в «production». Вы удаляете его, потому что приложение запускается локально, но production-сборка теперь падает, и деплой застревает.

Если вы наследуете AI-код, именно здесь мелкие сюрпризы складываются в крупную проблему. FixMyMess часто начинает с быстрого аудита, чтобы найти скрытые build-зависимости, транзитивные риски и утечки секретов до любых публичных изменений.

Быстрый чеклист перед деплоем

Непосредственно перед релизом сделайте короткий проход по очистке зависимостей. Цель не совершенство, а повторяемая сборка, уменьшение риска и ясность принимаемых рисков.

Преддеплойные проверки (15–30 минут)

- Сделайте чистую установку с нуля только из lockfile (новая папка или свежий контейнер). Если падает — исправьте сначала это.

- Просканируйте манифест на прямые зависимости, которые больше не используются; удалите и прогоните тесты. Делайте изменения маленькими, чтобы видеть, что сломалось.

- Просмотрите оповещения по безопасности и исправьте те high-severity, которые можно запатчить без больших рефакторов. Если не можете исправить — запишите, почему вы это принимаете и когда вернётесь.

- Прогоните быстрый smoke-тест по самым важным путям: регистрация/вход, один основной «happy path» и любые платежи или экспорт данных.

- Деплойте с ясным планом отката (кто делает, сколько времени занимает и что выглядит «плохим").

Если вы работаете и с npm, и с pip — проделайте то же для каждой экосистемы: чистая установка, удаление лишнего, патчи по возможности и проверка поведения.

Готовность к откату

Откат — ваша страховка на случай, если апдейт зависимостей сломал прод.

- Держите последний известный хороший билд или release-tag под рукой.

- Убедитесь, что конфиги и секреты совместимы с предыдущей версией.

- Проверьте, что изменения в базе данных обратимы (или отложены до после деплоя).

- Подтвердите, что мониторинг быстро покажет ошибки (логи и health-check).

Если это AI-прототип, этот шаг часто выявляет скрытые риски: неиспользуемые библиотеки auth или устаревшие пакеты. Команды вроде FixMyMess обычно начинают отсюда, чтобы предотвратить повторные аутейджи, пока вы чините большие проблемы.

Пример: чистка поспешного AI-прототипа

Основатель выпустил демо, созданное AI-инструментом. После нескольких prompt-раундов репо набрал большой список пакетов: React UI-kit, три библиотеки для дат, два SDK авторизации, неиспользуемые серверные хелперы и папка Python с ML-пакетами, которые никогда не выполняются. Установки медленные, ворнинги занимают страницы, и никто не понимает, какие зависимости действительно нужны.

Вот последовательность очистки, которая снижает риск и уменьшает беспорядок.

Сначала сделайте инвентаризацию. Зафиксируйте точное состояние установки (lockfile включён), запишите runtime-версии (Node, Python) и один раз запустите приложение, чтобы подтвердить текущее поведение. Затем смэпьте, что реально используется: ищите импорты, смотрите вывод сборки и сравнивайте это с манифестами пакетов.

Далее удаляйте мёртвый вес малыми партиями. Вместо удаления половины зависимостей сразу выберите очевидные дубликаты (например, два HTTP-клиента), удалите один, переустановите и прогоните базовый smoke-тест. Повторяйте, пока список зависимостей не начнёт соответствовать реальным потребностям приложения.

Затем патчьте известные уязвимости с минимальными рисками:

- Запустите аудит пакетов и экспортируйте результаты

- Патчьте прямые зависимости сначала, затем пересмотрите транзитивы

- Для рискованных апгрейдов тестируйте только те области, которые затрагивает зависимость (auth, загрузки, платежи)

- Если патч откладывается — запишите причину и дату повторной проверки

Реалистичный «left-pad»-стайл фейл: сборка внезапно ломается, потому что маленькая транзитивная библиотека была удалена или перепубликована с ломаюшим изменением. Если вы используете плавающие версии, следующая установка может подтянуть другую дерево зависимостей, даже если ваш код не менялся. Фиксация версий в lockfile снижает такой эффект, потому что установки остаются одинаковыми на разных машинах и в разное время.

Финальное состояние легко почувствовать: установки быстрее, ворнингов меньше, и у вас короткий список зависимостей, который вы можете объяснить. Для команд, унаследовавших AI-прототип, FixMyMess часто начинает именно с такой очистки, чтобы кодовая база стала стабильной прежде чем заниматься auth или усилением безопасности.

Следующие шаги, чтобы сохранить прототип стабильным

Работа с зависимостями останется, пока у неё нет владельца. Назначьте ответственного за очистку зависимостей и цепочки поставок: основатель для маленьких приложений, агентство, если они продолжают работать, или назначенный мерейнтейнер, если приложение движется в сторону продакшена. "Все" обычно означает "никто", и именно так старые пакеты и рисковые транзитивы возвращаются.

Установите простой ритм, который вы реально будете поддерживать. Еженедельно — быстрый скан на срочные advisories и неожиданные обновления. Ежемесячно — более глубокий ревью, где решаете, что обновлять, что фиксировать, что удалять. Откладывать до «после релиза» — значит делать это во время аутейджа.

Практическая периодичность, подходящая многим командам:

- Еженедельно (15 минут): прогонять аудит безопасности и проверять неожиданные изменения версий

- Ежемесячно (60–90 минут): обновлять небольшие пакеты, прогонять тесты и обновлять lockfiles

- Ежеквартально: пересматривать высокорискованные пакеты (auth, crypto, загрузки, драйверы БД) и менять, если нужно

Если код быстро генерировался (особенно AI-инструментами), нестабильность чаще всего от хрупких зависимостей, скопированных сниппетов и наполовину настроенных auth/deploy-скриптов. В таком случае не «апгрейдите всё подряд». Сначала проведите фокусированный аудит, затем почините критические пути (вход, платежи, доступ к БД, пайплайн сборки), чтобы обновления перестали ломать приложение.

Плохой знак, что вам нужна помощь: вы патчите один CVE, и три других вещи ломаются, или вы не можете объяснить, зачем установлен пакет.

Если вы на этом этапе — FixMyMess может провести бесплатный аудит кода и затем быстро устранить проблемы (обычно проекты занимают 48–72 часа), включая очистку зависимостей, усиление безопасности и подготовку прототипа к продакшену.

Перед каждым релизом придерживайтесь одного простого правила: если вы не можете пересобрать с нуля на чистой машине, используя lockfiles, то вы в одном плохом обновлении от простоя.