Аутентификация, сгенерированная ИИ, ломается в продакшене — алгоритм отладки

Аутентификация, сгенерированная ИИ, ломается в продакшене? Следуйте простому плану отладки сессий, JWT, OAuth‑callback, cookie и ошибок «работает локально».

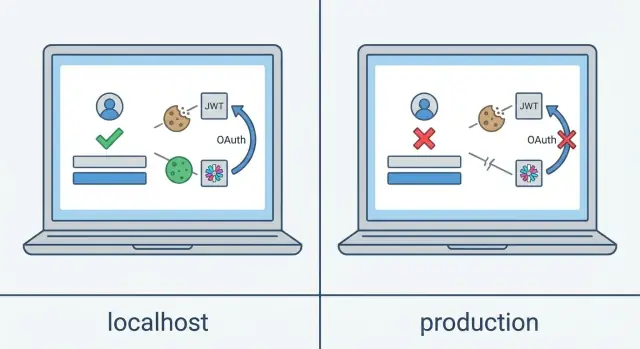

Как выглядят ошибки входа, когда «работает локально"\n\nВход может выглядеть нормально в продакшене и при этом быть сломанным. Форма отправляется, вы получаете ответ «успешно», а затем оказываются снова на странице входа.\n\nТипичные симптомы:\n\n- Цикл редиректов между страницей входа и приложением\n- Кажется, что вы «вошли» на одну страницу, а потом внезапно выходите\n- После обновления появляется 401 или 403, хотя минутой раньше всё работало\n- OAuth завершается, но приложение ведёт себя так, будто вы не вошли\n- Работает в одном браузере или на одном устройстве, а на другом — нет\n\nПричина обычно банальна: аутентификация зависит от мелких деталей окружения, которые отличаются между локалью и продакшеном. Локальная разработка чаще — один хост, без прокси, простые cookie и HTTP. В продакшене добавляются HTTPS, реальные домены, reverse proxies и иногда отдельный домен для API. Эти различия влияют на то, как сохраняются cookie, какие заголовки получает сервер и куда идут редиректы.\n\nТипичный пример: локально вы входите, срабатывает cookie сессии и браузер его сохраняет. В продакшене сервер всё ещё отправляет cookie, но браузер отказывает в сохранении, потому что флаги cookie не соответствуют реальной конфигурации (часто SameSite и Secure). Бэкенд думает, что вы залогинены, но браузер никогда не шлёт этот cookie обратно. Со стороны это выглядит как случайные выходы или бесконечный редирект.\n\nНе догадывайтесь и не переписывайте всю систему аутентификации. Найдите точный шаг, где поток перестаёт быть корректным:\n\n- Отправил ли сервер cookie или токен?\n- Сохранил ли его браузер?\n- Был ли он включён в следующий запрос?\n- Упёрся ли редирект в правильный домен?\n- Принял ли API сессию или токен?\n\nБольшинство продакшен‑сбоев в аутентификации — это настройки и поведение cookie, а не форма входа.\n\nКоманды вроде FixMyMess часто сталкиваются с этим в проектах, сгенерированных ИИ: интерфейс выглядит завершённым, но правила продакшена для доменов, HTTPS и сессий не были учтены.\n\n## Прежде чем трогать код: соберите чистый repro\n\nСамые быстрые победы приходят из чистого, воспроизводимого repro, а не из догадок. Если вы сможете вызвать баг по требованию, вы быстро подтвердите исправление.\n\nЗапишите точный сценарий, чтобы кто‑то другой мог воспроизвести без лишних вопросов. Укажите устройство (десктоп или телефон), название и версию браузера, точную страницу, с которой вы начали, и учётную запись. Если ошибка проявляется только в режиме инкогнито, по мобильному трафику или после долгого открытия вкладки — зафиксируйте это.\n\nТакже уточните, где именно возникает ошибка. Многие «баги входа» ломаются не на экране логина, а сразу после него:\n\n- Вы отправляете форму и прыгаете обратно на страницу входа\n- OAuth выглядит успешным, но callback не завершается\n- Вы попадаете в приложение, но первый API‑вызов возвращает 401 и вас выкидывает\n- Работает один раз, затем падает после обновления или через 10–30 минут\n\nОпределите успех в конкретных терминах. Выберите одну‑две проверки, которые будете делать всегда: например, существует сессионный cookie, сохранён токен, или endpoint «current user» возвращает 200. Без этого команды «чинят» только UI, пока сервер по‑прежнему считает пользователя анонимным.\n\nДобавьте временные и идентификационные подсказки. Зафиксируйте одну‑две метки времени воспроизведения (с точностью до минуты). Если в логах бэкенда видны request ID, session ID или trace ID — запишите их. Эти хлебные крошки часто связывают симптом в браузере с конкретной серверной ошибкой.\n\n### Быстрый шаблон repro\n\nОпишите это как мини‑тест‑кейс:\n\n- Окружение: production, браузер + версия, устройство\n- Шаги: пошаговый путь от состояния разлогинивания\n- Ожидаемо: ваш выбранный сигнал успеха (cookie установлена, токен сохранён, «current user» возвращает 200)\n- Фактически: что вы увидели (цикл редиректов, страница ошибки, внезапный выход)\n\n### Реалистичный пример\n\nРаспространённый сценарий: «работает локально, падает только на деплое». Вы входите, видите короткий редирект и снова оказываетесь на странице входа.\n\nВаша проверка успеха может звучать так: «После входа запрос current‑user возвращает 200 и сессионный cookie присутствует». Если вы воспроизводите проблему в продакшене и этот запрос возвращает 401, вы уже сузили область поиска. Это не проверка пароля — это проблема с сохранением сессии, настройками cookie, обработкой callback или несоответствием proxy/домена.\n\nЕсли вы наследуете запутанную кодовую базу, сгенерированную ИИ, такое чистое repro помогает сервисам вроде FixMyMess быстрее диагностировать, на каком шаге ломается поток: логин, callback, обновление или первый авторизованный API‑вызов.\n\n## Шаг 1: Проследите поток входа в браузере\n\nСамый быстрый способ перестать гадать — увидеть, что реально отправляет и получает браузер. Большинство багов аутентификации хорошо видно на вкладке Network.\n\nОткройте инкогнито, чтобы начать с нулём cookie и кеша. Затем откройте DevTools и держите панель Network видимой во время входа.\n\n### На что смотреть в Network\n\nНайдите запрос, который отправляет учётные данные (часто endpoint login или session). Проверьте статус, но не останавливайтесь на «200». Ответ может быть успешным и при этом не устанавливать сессию или не возвращать пригодный токен.\n\nДалее следуйте по цепочке запросов. Если в потоке есть редиректы (часто с OAuth), кликайте по каждому redirect‑ответу и смотрите заголовок Location. Много продакшен‑сбоев сводится к редиректу на неправильный домен, путь или на HTTP вместо HTTPS.\n\nКороткий план для проверки потока:\n\n- Найдите первый auth‑запрос и запишите код ответа.\n- Для каждого редиректа подтвердите, что Location указывает туда, куда вы ожидаете.\n- Просмотрите заголовки ответа на предмет Set‑Cookie.\n- Следите за предупреждениями DevTools о заблокированных cookie.\n- Подтвердите, что следующий API‑вызов включает заголовок Cookie или Authorization.\n\n### Подтвердите, что браузер принял сессию\n\nЕсли вы видите Set‑Cookie в ответе, браузер всё ещё может его отклонить. Chrome часто показывает причину в деталях cookie или во вкладке Issues (SameSite, Secure, домен или путь — частые причины).\n\nНаконец, проверьте первый авторизованный API‑вызов после «успешного» входа, например current‑user или profile. Посмотрите заголовки запроса. Если нет Cookie и нет Authorization, значит браузер не несёт сессию дальше. Это хорошее сужение: проблема не в «сервер забыл меня», а в том, что клиент не отправил доказательство входа.\n\nШаблон, который часто видит FixMyMess: всё работает в локальной разработке, но в продакшене OAuth callback завершается, а UI по‑прежнему показывает «вышли». На вкладке Network обычно видно, что cookie был установлен для локального хоста или заблокирован, потому что не был выставлен Secure на HTTPS‑сайте.\n\n## Шаг 2: Исправьте флаги cookie, которые ломают сессии\n\nCookie — частая причина ошибок «работает локально». Локальная среда снисходительна. Продакшен — нет.\n\nНачните с проверки cookie сразу после успешного ответа на вход. Ищите сессионный cookie (или cookie refresh‑токена) и смотрите, сохранён ли он и отправляется ли затем на следующий запрос.\n\n### Флаги, которые решают судьбу cookie\n\nDomain и Path определяют, куда cookie будет отправляться. Если фронтенд и API живут на разных хостах, cookie с узкой областью может никогда не быть отправлена туда, где вы ожидаете. Path тоже может подвести: cookie, установленная для пути авторизации, не будет отправлена к другим API‑роутам.\n\nSameSite — главный параметр для OAuth и кросс‑сайтовых редиректов. Если поток уводит пользователя с вашего сайта и обратно, настройки SameSite могут сделать cookie недоступной между прыжками. Во многих OAuth‑случаях нужен SameSite=None, и тут есть жёсткое правило: такой cookie должен также иметь Secure.\n\nSecure заставляет браузер отправлять cookie только по HTTPS. Это правильно для продакшена, но может ломать стенды или окружения, где ещё используется HTTP.\n\nHttpOnly запрещает доступ JavaScript к cookie. Это обычно хорошо. Обычная ошибка в ИИ‑сгенерированном фронтенде — попытка читать сессионный cookie через JavaScript и считать, что вход не удался, если чтение невозможно.\n\nПрежде чем менять код, проверьте эти распространённые подводные камни:\n\n- Домен cookie совпадает с реальным production‑хостом (нет оставшихся локальных значений)\n- Путь cookie достаточно широкий (обычно /)\n- SameSite соответствует вашему потоку (особенно для OAuth)\n- Secure включён в HTTPS‑окружениях\n- Нет дубликатов cookie с одинаковым именем, но разными domain/path\n\nБыстрый пример: основатель деплоит приложение за обратным прокси, OAuth «успешен», но приложение возвращается в состояние вышедшего. DevTools показывает два cookie с одним и тем же именем с разной областью. Браузер отправляет «не тот», и сервер его отвергает. Это выглядит как «рандомная аутентификация», пока не посмотришь область cookie.\n\n## Шаг 3: Проверьте HTTPS, домены и reverse proxy\n\nЕсли работает локально, но ломается в продакшене, часто виновато не ваше auth‑логика, а как приложение размещено: HTTPS, публичный домен и прокси.\n\n### Убедитесь, что приложение знает реальную схему и хост\n\nМногие продакшен‑развёртывания ставят приложение за load balancer или reverse proxy. Браузер говорит с прокси по HTTPS, а ваше приложение может видеть входящий запрос как HTTP, если не доверяет forwarded headers.\n\nКогда это происходит, типичные симптомы: cookie устанавливаются без Secure, редиректы ведут на HTTP, и OAuth‑потоки ломаются, потому что приложение строит неправильный callback URL.\n\nБыстрые проверки:\n\n- В логах сервера выведите протокол и хост, которые приложение считает пришедшими.\n- Убедитесь, что прокси отправляет forwarded headers (protocol и host обычно).\n- Настройте приложение доверять прокси, чтобы оно безопасно использовало эти заголовки.\n\n### Устраните циклы редиректа и «не туда» редиректы\n\nКлассическая продакшен‑ошибка: вы входите, на мгновение попадаете в приложение, а затем снова и снова возвращаетесь на страницу входа. Часто логин прошёл, но цепочка редиректов переключается между HTTP и HTTPS или между двумя хостами.\n\nПроверьте Network на точные цели редиректов. Ищите паттерны вроде:\n\n- HTTP → HTTPS → HTTP циклы\n- Редиректы на staging или старый домен\n- Редиректы на локальный порт, которого нет в продакшене\n\nТакже подтвердите, что все URL, связанные с auth, используют публичный домен. OAuth‑провайдеры строги: если в настройках зарегистрирован один callback, а приложение отправляет пользователей в другое место, это не сработает.\n\n### Субдомены, область cookie и блокировки браузера\n\nЕсли вы используете несколько субдоменов (например, один для приложения и один для API), решите, должны ли cookie быть общими или изолированными. Для общих cookie часто нужен scope на родитель‑домен; для изолированных — избегайте этого.\n\nФункции приватности браузеров тоже важны. Если вход опирается на cookie в третьей стороне (встраиваемые флоу, кросс‑сайтовые редиректы), некоторые браузеры будут их блокировать, если SameSite и Secure не настроены правильно.\n\nЕсли нужен второй взгляд на mismatch прокси и доменов, FixMyMess часто находит конкретный редирект или заголовок, который ломает поток, во время бесплатного аудита кода.\n\n## Шаг 4: Отладка OAuth callback и редиректов\n\nСбои OAuth выглядят запутанно: браузер прыгает между сайтами, а ошибка может появиться на странице провайдера, на вашем callback‑роуте или вообще нигде.\n\n### Определите, где всё ломается\n\nВоспроизведите вход и обратите внимание, куда вы попадаете:\n\n- Если вы оказываетесь на странице ошибки провайдера — провайдер отклоняет запрос (часто несоответствие redirect URI).\n- Если вы возвращаетесь на сайт и видите ошибку приложения — ваш callback‑обработчик или обмен кода на токены падает.\n- Если вы возвращаетесь «успешно», но видите себя разлогиненным, callback мог завершиться, но сессия не сохранилась.\n\nКрупные проверки:\n\n- Сравните настроенный redirect URI и фактический callback URL посимвольно (схема, домен, путь, слэш).\n- Убедитесь, что для этого деплоя используются правильные переменные окружения (client ID, client secret, issuer и базовый URL приложения).\n- Проверьте, что state (и nonce для OIDC) генерируется, сохраняется и валидируется после редиректа.\n- Убедитесь, что callback попадает в ваш бэкенд и в запросе есть authorization code.\n- Проверьте, что обмен кода возвращает токены и что ошибки не подавляются молча.\n\n### Частые шаблоны несоответствий\n\nНесоответствия redirect URI редко очевидны. Типичные ошибки: HTTP vs HTTPS, другой субдомен, разные пути callback или слэш в конце в одном месте и без в другом.\n\nОшибки со state и nonce тоже часты в ИИ‑сгенерированном коде. Если state хранится в памяти, serverless‑развёртывания или несколько инстансов могут терять его между редиректами. Если state хранится в cookie, такая cookie может не пережить кросс‑сайт‑прыжок.\n\nРеалистичный пример: Google login работает локально, но в продакшене возвращает «Invalid state». Корень проблемы часто в том, что базовый URL приложения всё ещё указывает на локальную разработку, поэтому state‑cookie записывается для неправильного хоста и не приходит обратно при callback.\n\nЕсли нужен взгляд со стороны, FixMyMess обычно начинает с картирования точного redirect URI, хранения state и ответа на обмен токена, чтобы быстро увидеть место сбоя.\n\n## Шаг 5: Проверка JWT и обновления токенов\n\nЕсли вход «кажется» успешным, но пользователей выкидывает после обновления страницы, в новой вкладке или через 10–30 минут, рассматривайте это как проблему с токенами до доказательства обратного. Небольшие различия во времени, ключах и правилах валидации могут сделать токен, который выглядит корректным локально, недействительным в продакшене.\n\n### Начните с того, что думает сервер о токене\n\nДекодируйте токен и проверьте expiry (exp). Сравните его с текущим временем сервера. Несколько минут сдвига времени (clock skew) могут сделать только что выданный токен просроченным и вызвать 401.\n\nДалее подтвердите настройку подписи и валидации:\n\n- Алгоритм: сервер и клиент должны соглашаться по алгоритму подписи.\n- Секрет или ключи: убедитесь, что на продакшене используется тот самый секрет или публичный ключ, который сервер на самом деле применяет.\n- Правила валидации: проверьте issuer и audience. Они часто отличаются между локалью и продакшеном, особенно если в проекте копировали пример из ИИ‑подсказки.\n\nТипичный случай «работает локально»: локальный код пропускает проверки issuer/audience для удобства, а продакшен‑middleware требует их. Токен валиден, но сервер отвергает его из‑за неправильной аудитории.\n\n### Проверьте, что обновление токенов работает при реальном поведении пользователя\n\nОбновление токенов должно работать после перезагрузки или в новой вкладке. Протестируйте реалистичную последовательность: войдите, закройте вкладку, откройте сайт заново и сделайте API‑вызов. Если приложение хранит access token только в памяти, он исчезнет при перезагрузке и пользователь будет выглядеть разлогиненным.\n\nБудьте осторожны с местом хранения токенов. Хранилище, которое переживает перезагрузку, удобно, но повышает риск при XSS. Cookies могут быть безопаснее при правильных настройках, но cookie с токеном также могут теряться из‑за флагов или области действия.\n\nВ унаследованном ИИ‑сгенерированном коде часто встречается наполовину реализованный поток обновления: refresh‑токен выдаётся, но не используется, или клиент никогда не сохраняет обновлённый токен. Endpoint входа выглядит нормально, но путь «после обновления» не был протестирован.\n\nБыстрая проверка здравого смысла: логируйте причину отказа валидации токена на сервере (expired vs signature vs issuer/audience). Без этого вы будете гадать.\n\n## Проверки на сервере: CORS, CSRF и хранение сессий\n\nПодсказки из браузера — только половина истории. Сервер может тихо отвергать запросы или хранить сессии там, где приложение не может их надежно прочитать.\n\n### CORS: разрешите реальный origin (и credentials)\n\nПроблемы CORS часто выглядят так: «вход прошёл, а следующий запрос анонимен». В продакшене фронтенд и API обычно на разных origin.\n\nУбедитесь, что API явно разрешает production origin (не звёздочку), и что он настроен на работу с credentials, если вы используете cookie. Если фронтенд отправляет запросы с включёнными credentials, а API не возвращает соответствующие CORS‑заголовки, браузер может игнорировать ответ или не принимать cookie.\n\nКороткий серверный чеклист:\n\n- Разрешить точный production origin (схема + домен)\n- Возвращать разрешение для credentials при использовании cookie\n- Обрабатывать preflight (OPTIONS) и возвращать ожидаемые заголовки\n- Избегать нескольких конфликтующих CORS middleware\n- Подтвердить, что разрешённые заголовки включают те, которые вы реально отправляете (например Authorization)\n\n### CSRF: POST работает локально, но падает в продакшене\n\nЕсли вход использует POST (или у вас есть logout, refresh или обновления профиля), CSRF‑правила могут ломаться только в продакшене. Две частые причины: отсутствующие CSRF‑токены и более строгие правила для cookie.\n\nДля cookie‑базированных сессий строгий SameSite может не позволить браузеру отправить сессионный cookie при кросс‑сайтовом POST. Сервер тогда отвергает запрос как лишённый CSRF‑токена или с неверным токеном.\n\nЧтобы быстро отлаживать, логируйте для падающего запроса: origin, полученные cookie, CSRF‑токен/заголовок и причину отказа фреймворка.\n\n### Хранение сессий, балансировка нагрузки и секреты\n\nКлассическая продакшен‑ошибка: вы входите, получаете сессию, а затем все следующие запросы воспринимаются как новые. Частая причина — сессии не шарятся между инстансами.\n\nЕсли у вас несколько процессов сервера (или хост авто‑масштабирует), вам нужны либо sticky sessions, либо общий стор сессий. Также проверьте имя cookie сессии и префиксы ключей — они должны быть одинаковы на всех инстансах.\n\nПерепроверьте переменные окружения. Отсутствие секрета аутентификации, ключа подписи или ключа шифрования сессий может вызвать «рандомные» выходы после деплоя, потому что приложение падает на значение по умолчанию. Если это значение меняется при рестартах, старые сессии станут нечитаемыми.\n\nЕсли вы унаследовали ИИ‑сгенерированное приложение и поведение аутентификации отличается между окружениями, FixMyMess может с помощью бесплатного аудита кода точно указать на CORS, CSRF, стор сессий и проблемы с секретами до того, как вы начнёте переписывать приложение.\n\n## Распространённые ловушки в ИИ‑сгенерированном коде для auth\n\nКод, сгенерированный ИИ, часто работает в локальной разработке, потому что там всё просто: один домен, один порт, нет прокси и обычно HTTP. Продакшен добавляет HTTPS, реальные домены и прокси. Малые допущения превращаются в большие ошибки, и браузер выдаёт туманный цикл редиректов.\n\nОдин распространённый паттерн — смешение стилей аутентификации без чётких правил. Например, приложение ставит сессионный cookie после входа, а API ожидает bearer‑токен. Локально вы можете случайно отправлять оба варианта и «всё работает». В продакшене один путь проверяет cookie, другой — токен, и вы оказываетесь частично залогинены.\n\n### Ловушки, которые повторяются\n\nОбратите внимание на следующие признаки при ревью кода и конфигурации:\n\n- Несоответствие окружений: локальные допущения про HTTP, домены и порты протекают в продакшен\n- Две истины: одновременно существуют session cookie и JWT без ясного правила, что и где используется\n- Захардкоженные URL: значения redirect/callback или базовые URL вбиты в код или собираются по‑разному\n- Повороты секретов: redeploy меняет ключи подписи или секреты сессий, что выкидывает пользователей или ломает refresh\n- Ошибки подавляются: catch возвращает «ok» или редирект на страницу входа, скрывая реальный 401/403 или ошибку с токеном\n\nРеалистичный пример: ИИ‑сгенерированное приложение нормально входит локально. В продакшене пользователи отправляют форму, но отскакивают обратно на страницу входа. Причина — три маленькие проблемы вместе: cookie не имеет Secure, OAuth callback всё ещё использует локальные настройки, а ошибки токенов перехватываются и превращаются в редиректы. Браузер видит только редиректы и думает, что «auth сломалась», хотя на самом деле cookie была отброшена.\n\nЕсли вы унаследовали проект (Lovable, Bolt, v0, Cursor, Replit) и видите такие паттерны, FixMyMess обычно начинает с выбора единого источника правды для аутентификации, затем уплотняет секреты и конфигурацию окружения, чтобы входы переживали реальный трафик и деплои.\n\n## Короткий чеклист, один реальный пример и дальнейшие шаги\n\nВы можете сэкономить часы, проверяя базовые вещи в правильном порядке. Большинство ошибок «работает локально» не мистичны. Как правило, это cookie, которые не сохраняются, редиректы идут не туда, или приложение не отправляет креденшлы в первом же API‑вызове.\n\nБыстрый чеклист на 5–10 минут:\n\n- После входа видите ли вы заголовок Set‑Cookie (или ответ с токеном) во вкладке Network?\n- Действительно ли браузер сохраняет cookie с ожидаемым доменом, путём и expiry, или он отклонён?\n- В следующем запросе отправляется ли cookie обратно (или есть заголовок Authorization) при первом авторизованном API‑вызове?\n- Если вы используете OAuth, точно ли зарегистрированный callback URL у провайдера совпадает с тем, что использует ваше production‑приложение?\n- Во время обмена кода сервер возвращает 200, или вы видите тихий 400/401 из‑за плохого секрета, неправильного redirect или проблемы с прокси?\n\nРеальный сценарий: OAuth работает локально, но падает на продакшен‑домене. Локально всё завершается. В продакшене провайдер редиректит обратно, но приложение не становится «вошедшим». На вкладке Network видно: callback попадает на сервер, сервер пытается установить сессионный cookie, но cookie блокируется из‑за отсутствия Secure на HTTPS или потому что SameSite слишком строг для кросс‑сайтового редиректа. UI загружается, сразу вызывает current‑user, этот запрос идёт без cookie, сервер отдаёт 401, и приложение возвращает на страницу входа.\n\nЕсли поток всё ещё неясен, предполагайте, что код запутан, а не вы. ИИ‑сгенерированный код часто смешивает обязанности клиента и сервера, дублирует логику сессий или прячет критичную конфигурацию в разных местах. Фокусированный аудит обычно быстрее, чем метод проб и ошибок.\n\nFixMyMess (fixmymess.ai) может диагностировать и починить ИИ‑сгенерированные auth‑флоу, включая cookie, JWT‑сессии, OAuth callback и готовность к деплою. Если вы хотите получить чёткий список того, что сломано, прежде чем вносить изменения, мы предлагаем бесплатный аудит кода; многие правки делаются в течение 48–72 часов с проверкой человеком.

Часто задаваемые вопросы

Why does my login look successful but I end up back on the login page?

Большую часть времени вход действительно прошёл успешно, но браузер не сохранил или не переслал доказательство сессии. В продакшене правила для cookie меняются из‑за реальных доменов, HTTPS и прокси, поэтому cookie, работавшая локально, может быть отклонена или просто не отправляться — это выглядит как цикл редиректов или мгновенный выход из аккаунта.

What’s the fastest way to pinpoint where the auth flow breaks?

Откройте приватное/инкогнито окно, включите DevTools и следите за вкладкой Network с момента отправки формы. Проверьте, возвращает ли сервер cookie или токен, сохранил ли их браузер, и отправляется ли в следующем запросе заголовок Cookie или Authorization.

Which cookie settings usually cause “works locally” session failures?

Частые причины — отсутствие Secure на HTTPS‑сайте, SameSite, блокирующий кросс‑сайтовые OAuth‑редиректы, домен или путь cookie, не совпадающие с реальным хостом, либо дублирование cookie с одним и тем же именем, но разными областями (domain/path). Любая из этих проблем может сделать так, что сервер считает пользователя залогиненным, а браузер — нет.

Why does OAuth complete but the app still says I’m logged out?

OAuth часто требует, чтобы сессионная или state‑cookie пережила кросс‑сайтовый редирект обратно на ваш сайт. Если SameSite слишком строгий или Secure не выставлен для HTTPS, cookie может не вернуться, в результате OAuth проходит, но приложение всё ещё считает пользователя вышедшим.

How can a reverse proxy break authentication without changing my code?

Прокси может терминировать HTTPS, а ваше приложение при этом видеть входящий запрос как HTTP, если не доверяет forwarded headers. Это приводит к некорректным редиректам, cookie без Secure или к созданию callback URL с неправильной схемой/доменом — всё это ломает аутентификацию, хотя код не менялся.

What should I check first when an OAuth provider says redirect URI mismatch or invalid state?

Сравните зарегистрированный redirect URI у провайдера с фактическим callback URL в продакшене буквально посимвольно (схема, домен, путь, слэш в конце). Проверьте, где вы храните state (и nonce для OIDC): если это память процесса, serverless или мульти‑инстанс может его потерять; если в cookie — проверьте, переживает ли она редирект.

Why do users get logged out after a refresh or a few minutes?

Если пользователи вылетают после перезагрузки или через 10–30 минут, рассматривайте это как проблему с токенами. Проверьте срок жизни токена относительно системного времени сервера, убедитесь, что ключи/секреты для подписи корректны на продакшене, и что логика обновления токенов работает после перезагрузки страницы, а не только в одной сессии SPA.

How do CORS settings cause auth to work locally but fail in production?

Если вы используете cookie, API должен явно разрешать реальный production origin и поддерживать credentials; иначе браузер может игнорировать ответы или не принять cookie. Если вы используете Authorization‑заголовки, сервер должен разрешать нужные заголовки и корректно обрабатывать preflight (OPTIONS) запросы.

Why does POST login or logout fail in production with CSRF errors?

В продакшене более строгие правила для cookie и кросс‑сайтовых запросов могут не отправлять cookie на POST, из‑за чего CSRF‑проверка падает. Логирование origin, полученных cookie, CSRF‑токена/заголовка и причины отказа фреймворка быстро выявляет расхождение.

What are the most common traps in AI-generated auth code, and when should I ask FixMyMess for help?

Частые ловушки: смешение session cookie и JWT без единого правила, захардкоженные локальные URL, ошибки, которые перехватываются и возвращают простой редирект, или хранение состояния в памяти процесса. Если вы видите такие симптомы, FixMyMess может провести бесплатный аудит кода и обычно быстро выявляет конкретные cookie, редиректы, прокси или проблемы с токенами.