Серверная валидация входных данных для API, которая отвергает бессмыслицу

Серверная валидация входных данных для API не пускает плохие данные внутрь. Научитесь безопасному разбору, схемам, строгим типам и понятным ошибкам, которые действительно защищают продакшен.

Почему ваш API продолжает принимать бессмыслицу

Большинство API, которые «принимают всё», были написаны под счастливый путь. Код предполагает, что клиент пришлёт нужные поля в нужной форме и с правильными типами. Поэтому, когда приходит запрос с отсутствующими полями, лишними полями, строками вместо чисел или совсем другим объектом, сервер тихо приспосабливает это, продолжает работу и всё равно возвращает 200.

Это особенно часто происходит в эндпойнтах, сгенерированных ИИ. Такие реализации часто десериализуют JSON прямо в объекты, пропускают строгие проверки и полагаются на «работало в демо». В результате получается API, которое выглядит нормально в быстрых тестах, но ведёт себя непредсказуемо при реальных пользователях, интеграциях или атаках.

Клиентские проверки вас не защитят. Браузеры можно обойти, мобильные приложения можно модифицировать, а сторонние клиенты могут отправить любой полезный груз. Даже доброжелательные клиенты могут отойти от синхронизации после релиза и начать слать поля, которых ваш сервер не ожидал.

В продакшене слабая валидация оборачивается дорогими проблемами:

- Сбои и таймауты, когда код натыкается на неожиданный тип или null

- Плохие записи, которые выглядят валидными, но ломают отчёты и рабочие процессы позже

- Уязвимости, когда недоверенный ввод доходит до запросов, путей файлов или логики авторизации

- Боль при отладке, потому что один и тот же плохой ввод по-разному ломается в разных местах

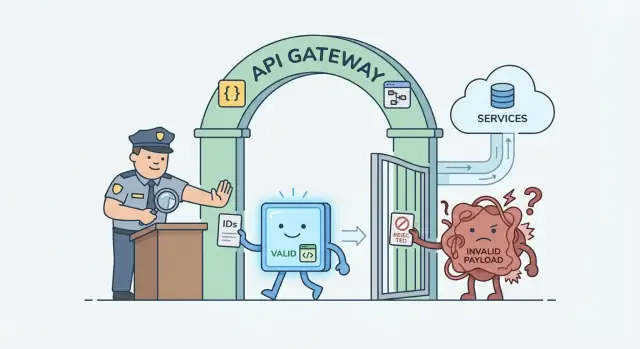

Цель проверки входных данных на стороне сервера для API проста: отвергать плохие данные рано, последовательно и безопасно. Это означает одну понятную «воротную» проверку на краю вашего API, которая проверяет форму, типы и лимиты до запуска бизнес-логики.

Команды часто приходят в FixMyMess с эндпойнтами, которые «работают», но принимают мусор вроде пустых email, отрицательных количеств или объектов там, где должен быть ID. Решение редко сложное: добавить строгую валидацию спереди, чтобы бессмыслица никогда не попадала в систему.

Валидация, санитизация и разбор: простое отличие

Если вы хотите, чтобы API перестал принимать бессмыслицу, нужно разделить три работы, которые часто смешивают: валидация, санитизация и разбор.

Валидация отвечает на вопрос: «Разрешён ли этот ввод?» Она проверяет форму и правила: обязательные поля, типы, диапазоны, длины, форматы и допустимые значения. Хорошая серверная валидация входных данных для API отвергает плохие запросы сразу, до обращения к базе, логике авторизации или сторонним вызовам.

Санитизация отвечает: «Если этот ввод разрешён, как сделать его безопасным для хранения или отображения?» Примеры: экранировать текст перед рендерингом в HTML, удалить управляющие символы или убрать неожиданный разметку. Санитизация не заменяет валидацию. Очищенная строка всё ещё может быть неверного типа, слишком длинной или с отсутствующими ключевыми полями.

Разбор (и нормализация) отвечает: «Превратить неизвестные данные в известную форму.» Вы декодируете JSON, конвертируете строки в числа, применяете значения по умолчанию и нормализуете форматы (например, приводите email к нижнему регистру). Безопасный паттерн — сначала парсить, затем использовать. Рискованный — использовать, а потом надеяться.

Простой пример: endpoint регистрации получает age: "25" (строка), email: "[email protected] " и role: "admin". Безопасный поток:

- Парсинг и нормализация: обрезать пробелы у email, привести к нижнему регистру, преобразовать age в число

- Валидация: age должен быть в диапазоне 13–120, role должен быть одним из разрешённых значений

- И только затем: создать пользователя

Этот «строгий контракт входа» (схема с явными типами и лимитами) — базовый уровень. Он не предотвратит каждую атаку сам по себе, но блокирует случайный мусор, уменьшает количество краёвых случаев и облегчает правильную реализацию проверок безопасности.

Частые способы, которыми слабая валидация ломает реальные системы

Слабая валидация редко ломается аккуратно. Она обычно «работает» в тестировании, а затем ломается под реальной нагрузкой, потому что реальные пользователи, боты и багнутые клиенты присылают странные данные.

Одно из частых сбоев — over-posting. Клиент отправляет лишние поля, которых вы не планировали, а ваш код случайно использует их (или сохраняет), потому что он записывает всё тело запроса в базу данных. Это может поменять флаги вроде isAdmin, изменить поля ценообразования или перезаписать внутренние настройки незаметно.

Другой — путаница типов. Если вы ожидаете число, но принимаете строку, появляются сюрпризы: "10" становится 10 в одном месте, остаётся строкой в другом, и внезапно сортировки, сравнения и арифметика идут не так. Ещё хуже: "", "NaN" или "001" могут просочиться и создать трудноотлаживаемые края.

Лимиты — место, где «счастливый путь» разваливается. Без проверок размера один запрос может отправить строку 5 МБ, массив из 50 000 элементов или глубоко вложенный JSON, который взвинчивает CPU и память. API может не падать каждый раз, но замедляется, таймаутится и вызывает каскадные отказы.

Проблемы безопасности возникают, когда вы доверяете вводу слишком рано. Если невалидационные данные используются в SQL-запросах, фильтрах, путях файлов или HTML-выводе, вы открываете двери для инъекций и утечек данных.

Вот паттерны, которые повторяются, когда отсутствует серверная валидация входных данных для API:

- Запись «неизвестных» полей в базу, потому что полезный груз не беллистится

- Неявная коэрция типов и принятие решений на основе неверного значения

- Разрешение неограниченных строк/массивов, что приводит к замедлениям и авариям

- Передача сырых данных в запросы или шаблоны до проверки и разбора

FixMyMess часто видит эти проблемы в эндпойнтах, сгенерированных ИИ: они выглядят аккуратно, но принимают почти любой JSON и надеются, что downstream-код справится. Реальные системы нуждаются в противоположном: отвергать бессмыслицу рано, чётко и последовательно.

Выберите подход со схемой, который подходит под ваш стек

Цель серверной валидации входных данных для API проста: каждый запрос проверяется по понятному контракту до того, как коснётся бизнес-логики. Самый простой способ — использовать схему, которая одновременно валидирует и безопасно парсит ввод в те типы, которые ожидает ваш код.

Если вы в JavaScript или TypeScript, такие библиотеки схем как Zod или Joi популярны, потому что они аккуратно могут коэрцировать типы (когда вы этого допускаете) и давать читаемые ошибки. В Python распространён Pydantic — он превращает входные данные в строгие модели с дефолтами. Если вы уже используете OpenAPI-first или JSON Schema workflow, оставаться на JSON Schema помогает держать документацию и валидацию в согласии. Многие фреймворки также имеют встроенные валидаторы, которые могут быть достаточны для небольших API.

Где запускать валидацию имеет значение. Два распространённых паттерна:

- Middleware, который валидирует body, query и params до запуска хендлера

- Валидация внутри каждого обработчика маршрута, рядом с кодом, который использует данные

Middleware проще держать согласованным. Валидировать внутри хендлера бывает понятнее, когда у каждого маршрута свои особые правила. В любом случае постарайтесь сделать схему единственным источником правды для тела запроса, query-строк и path-параметров, чтобы вы не валидировали body, но забывали params.

Практический пример: endpoint ожидает limit (число) в query и email (строку) в body. Без схемы сгенерированный ИИ-код часто принимает limit="ten" или email=[] и позже падает непонятно. Со схемой такие запросы отклоняются сразу с ясной ошибкой.

Наконец, планируйте изменения. Когда контракт API эволюционирует, версиируйте схемы так же, как версиируете эндпойнты или клиентов. Храните старые схемы для старых клиентов и вводите новые с чётким cutover. Это частый фикс, который мы делаем в FixMyMess, когда команды унаследовали быстрые AI-прототипы и хотят сделать их безопасными без полного переписывания.

Пошагово: добавляем серверную валидацию для одного эндпойнта

Выберите один проблемный эндпойнт, например POST /users или POST /checkout. Цель — серверная валидация входных данных для API, которая отвергает бессмыслицу до запуска бизнес-логики.

1) Определите небольшую схему (только необходимое)

Начните только с обязательных полей. Если эндпойнт создаёт пользователя, возможно, вам действительно нужен только email и password, а не 12 опциональных полей «на всякий случай». Держите схему строгой и явной.

Валидируйте каждый источник ввода отдельно: path params, query params и body. Обрабатывайте их как разные контейнеры с разными рисками.

// Pseudocode schema

const bodySchema = {

email: { type: "email", required: true, maxLen: 254 },

password: { type: "string", required: true, minLen: 12, maxLen: 72 }

};

const querySchema = { invite: { type: "string", required: false, maxLen: 64 } };

const pathSchema = { orgId: { type: "uuid", required: true } };

2) Валидировать + парсить до любого другого кода

Сделайте валидацию первой строчкой в хендлере. Не «подправляйте» случайные типы позже.

- Парсите body, query и path отдельно в типизированные значения

- Отклоняйте неизвестные поля (strict mode), чтобы лишние ключи не просачивались

- Добавьте границы: min/max, ограничения по длине и простые проверки формата

Конкретный пример: если кто-то присылает { "email": [], "password": true, "role": "admin" }, строгий парсинг должен отвергнуть это. Он не должен коэрцировать типы и точно не должен принимать role, если схема его не позволяет.

3) Добавьте тесты на плохие входы

Один хороший негативный тест стоит десяти тестов счастливого пути. Пробуйте отсутствующие поля, неверные типы, лишние поля, огромные строки, отрицательные числа и странные кодировки. Именно здесь часто падают эндпойнты, сгенерированные ИИ, и это тот вид исправлений, которые команды приносят в FixMyMess, когда прототип попадает в продакшен.

Безопасные паттерны разбора, которые удерживают баги вне

Большинство багов возникает не из-за «отсутствия валидации», а из-за того, что происходит после неё. Самая безопасная привычка — распарсить ввод один раз, получить чёткий успех или ошибку, и затем работать только с распарсенными данными.

Сначала парсить, потом забыть про сырый запрос

Хорошая библиотека схем даёт API в стиле «safe parse»: она возвращает либо распарсенное значение, которому можно доверять, либо ошибку, которую можно вернуть клиенту. Это ядро серверной валидации входных данных для API.

// Example shape, works similarly in many schema libraries

const result = UserCreateSchema.safeParse(req.body);

if (!result.success) {

return res.status(400).json({ error: "Invalid input", fields: result.error.fields });

}

const input = result.data; // only use this from now on

// Never touch req.body again in this handler

createUser({ email: input.email, age: input.age });

Это одно изменение предотвращает частую ошибку в эндпойнтах, сгенерированных ИИ: код валидирует, но потом снова читает из req.body и случайно принимает лишние поля, неверные типы или странные края.

Нормализуйте только когда это осознанно

Нормализация полезна, но это должно быть сознательное решение, а не случайность.

- Обрезайте строки только для полей, где пробелы никогда не значимы (email, юзернеймы).

- Выберите правило приведения регистра там, где это важно (например, email в нижний регистр).

- Преобразовывайте даты из строк в Date только если схема гарантирует формат.

- Сохраните ID точными; не тримьте и не меняйте их, если система этого не требует.

Избегайте «магической коэрции»

Осторожно с коэрцией вроде преобразования "123" в 123. Она скрывает плохие входы и затрудняет обнаружение багов или злоупотреблений клиентом. Коэрцируйте только когда действительно нужно (например, query-параметры, которые всегда строки), и когда делаете это, ставьте лимиты (min, max, только целые), чтобы не принимать абсурды вроде "999999999999".

Если вы унаследовали API, сгенерированный ИИ, который «работает», но принимает мусор, паттерн «парсить, а затем использовать только распарсенные данные» — одно из самых быстрых и безопасных исправлений.

Строгие типы, дефолты и важные лимиты

Строгая валидация — это не только «поле есть». Это требование, чтобы API принимал только формы и значения, которые вы готовы поддерживать. Хорошая серверная валидация входных данных для API начинается на границе: тело запроса, query-строка и заголовки.

Дефолты должны быть на границе

Устанавливайте дефолты во время парсинга, а не глубоко в бизнес-логике. Тогда всё, что идёт дальше, может предполагать завершённую, известную форму.

Пример: если page отсутствует, задайте по умолчанию 1 при парсинге. Не позволяйте разным частям кода решать это позже, потому что вы получите различия в поведении между эндпойнтами.

Также решите, что значит «отсутствует». Отсутствующее поле и поле со значением null — разные вещи.

- Optional: клиент может опустить поле (например,

middleNameне предоставлен). - Nullable: клиент может отправить

null(например,deletedAt: null, если не удалён).

Обрабатывайте эти случаи отдельно в схеме. Иначе вы получите странные баги вроде null, который проходит валидацию, но ломает код, ожидающий строку.

Enum'ы и лимиты останавливают целые классы багов

Если вы знаете допустимые значения — укажите их. Enum'ы не дадут «почти правильным» строкам (например, adminn) прокрасться и создать скрытые состояния.

Реалистичный пример: сгенерированный ИИ-эндпойнт получает status и sort из query. Без строгих типов status=donee может трактоваться как truthy и вернуть неверные записи, а sort=DROP TABLE — быть сконкатенирован в запрос.

Добавьте лимиты, которые защитят базу и ваш кошелёк:

- Ограничьте

limit(например, max 100) - Зажмите

pageдо минимум 1 - Беллистьте

sortByполя (например,createdAt,name) - Ограничьте

orderзначениямиascилиdesc - Установите максимальную длину строк (имена, email, поисковые запросы)

Это обычные исправления, которые мы применяем при правке AI-прототипов в FixMyMess, потому что код «счастливого пути» часто принимает всё и падает в продакшене, когда реальные пользователи приносят хаос.

Полезные ответы об ошибках без лишних деталей

Когда ввод неверен, ваш API должен быть понятным и неприметным: вернуть 400, объяснить, что исправить, и сохранять одинаковую форму ответа каждый раз. Стабильная форма помогает клиентам обрабатывать ошибки без специальных случаев и не даёт команде случайно слить детали позже.

Простой паттерн — оболочка ошибки плюс детальные сообщения по полям:

{

"error": {

"code": "INVALID_INPUT",

"message": "Some fields are invalid.",

"fields": [

{ "path": "email", "message": "Must be a valid email address." },

{ "path": "age", "message": "Must be an integer between 13 and 120." }

]

}

}

Держите сообщения сфокусированными на том, что может изменить вызывающая сторона. Избегайте эха сырого ввода (особенно строк, которые могут содержать HTML или SQL) и никогда не включайте stack traces, SQL-ошибки, внутренние ID или имена библиотек. Вместо «ZodError: Expected number, received string» скажите «age must be a number».

Библиотеки схем часто дают детализированные ошибки. Преобразуйте их в ваш формат API и держите пути к полям предсказуемыми (dot-пути работают хорошо). Если ошибок много, ограничьте число возвращаемых (например, первые 10), чтобы ответ оставался компактным.

Для собственной отладки логируйте неудачи валидации безопасно. Записывайте:

- request ID и endpoint

- пути полей, которые провалились (без сырых значений)

- метаданные вызывающего, которым вы уже доверяете (user ID, tenant)

- редактированный снимок полезного груза

Это частый паттерн в AI-сгенерированном коде: UI получает дружелюбный фидбек, а логи всё равно объясняют, почему запросы были отклонены, без утечки секретов.

Частые ловушки при добавлении валидации

Самая большая ошибка — валидировать слишком поздно. Если вы прочитали поля, построили SQL-запрос или записали в хранилище, а затем только проверяете значения, то ущерб уже нанесён. Валидация должна быть на границе: парсить, валидировать и только потом трогать остальной код.

Ещё одна ловушка — доверять типам, которые существуют только во время компиляции. AI-написанный код часто выглядит «типизированным», но всё равно принимает что угодно на рантайме. Аннотация UserId: string не остановит "", " " или "DROP TABLE". Серверная валидация должна выполняться на каждом запросе, не только в редакторе.

«Разрешать неизвестные поля ради гибкости» тоже часто возвращается бумерангом. Лишние поля становятся укрытием для багов, запутавшихся клиентов и уязвимостей (например, случайный role: "admin" может быть слит в объект пользователя). Если нужна совместимость вперёд, принимайте только известные поля и версионируйте API при изменениях.

Фреймворки могут саботировать ваши намерения, тихо коэрцируя типы. Если "false" становится true, или "123abc" становится 123, вы выпустите логические баги, которые трудно воспроизвести. Предпочитайте строгий парсинг, который мгновенно падает с понятной ошибкой.

Наконец, многие команды забывают про лимиты, поэтому валидация проходит, но сервер всё равно страдает. Несколько базовых защит предотвращают злоупотребления и случайности:

- Ограничьте размер тела запроса и отвергайте чрезмерные полезные грузы сразу

- Задайте максимальную длину строк (имена, email, ID)

- Ограничьте массивы (элементы в запросе) и глубину вложенности объектов

- Требуйте явных форматов (UUID, ISO-дату) и отвергайте «почти подходящее»

- Делайте дефолты осознанно; не подставляйте пропущенные поля так, чтобы скрыть баги клиента

Практический пример: AI-сгенерированный эндпойнт «обновления профиля» может принять 5 МБ bio, вложенный объект там, где ожидалась строка, и неизвестные ключи, которые перезаписывают сохранённые данные. Это типичный поиск FixMyMess в аудитах: валидация есть, но она слишком снисходительна в опасных местах.

Быстрый чеклист для безопасного ввода в API

Если вы хотите, чтобы серверная валидация входных данных для API действительно блокировала плохие данные, держите короткий чеклист и прогоняйте его для каждого эндпойнта. Большинство «работает у меня» багов в API происходят от пропуска одной из этих основ.

Начните с валидации каждой поверхности ввода, а не только JSON-тел. Query-строки и route-параметры тоже недоверенные и часто управляют фильтрами, ID и пагинацией.

Минимальный чеклист:

- Валидируйте body, query и params до любой бизнес-логики или обращений в базу

- Предпочитайте allowlist: отвергайте неизвестные поля, если вам не нужна гибкость полезного груза

- Ставьте жёсткие лимиты: макс. длина строк, числовые диапазоны, размеры массивов и пределы пагинации

- Парсите в типизированный валидированный объект и используйте только этот результат. Если парсинг не удался — закрывайся (fail closed)

- Добавьте несколько «смешных» негативных тест-кейсов на эндпойнт: неверные типы, пропущенные обязательные поля, лишние поля и чрезмерные входы

Простой пример: ваш эндпойнт ожидает { "email": "...", "age": 18 }. Реальный запрос может прислать age: "18", age: -1 или добавить "isAdmin": true. Если вы молча коэрцируете типы или принимаете лишние ключи, вы тренируете систему принимать бессмыслицу и, что хуже, изменения привилегий.

Если вы унаследовали AI-сгенерированный код API, с этого чеклиста часто начинают починку. Команды, работающие с FixMyMess, обычно видят одинаковую схему: «счастливый путь» работает, но сервер доверяет всему, что приходит. Жёсткая валидация плюс строгий парсинг — один из самых быстрых способов превратить хрупкий прототип в то, что можно безопасно запускать в продакшене.

Пример: починка AI-созданного эндпойнта, который принимает мусор

Обычная история: инструмент ИИ генерирует /signup-эндпойнт, который «работает локально», потому что вы пробовали только счастливый путь. В продакшене он начинает принимать бессмыслицу, и ущерб получается тихим.

Вот реальный паттерн отказа. Эндпойнт ожидает:

email(строка)password(строка)plan("starter" | "pro")

Но API охотно принимает такой полезный груз:

{ "email": ["[email protected]"], "password": true, "plan": "pro ", "coupon": {"code":"FREE"} }

Что будет дальше — бардак: email оказывается как "[email protected]" (строка, получившаяся из массива), boolean-пароль коэрцируется, в plan есть пробел в конце, поэтому ценообразование падает на дефолт, а неожиданный объект coupon может сохраниться как "[object Object]" или вызвать падение в поздней задаче. В результате — сломанная аутентификация, неверный биллинг и испорченные строки в базе, которые трудно очистить.

Исправление — не «санитизируйте всё». Это серверная валидация входных данных для API со строгим парсингом.

Пошаговое исправление

Определите схему, которая отвергает неизвестные поля, обрезает и нормализует строки и принудительно проверяет типы. Затем парсите до любой работы.

- Валидируйте обязательные поля и типы (по умолчанию — без коэрции)

- Нормализуйте безопасные значения (trim для

plan, lowercase дляemail) - Отклоняйте лишние поля (drop или fail для

coupon) - Примените лимиты (макс. длины, правила для пароля)

При провале парсинга возвращайте понятный 400:

"Invalid request: plan must be one of starter, pro; email must be a string; unexpected field coupon"

Итог: меньше инцидентов в продакшене, чище данные и быстрее отладка, потому что плохой ввод останавливается у дверей. Если вы унаследовали такой AI-сгенерированный эндпойнт, FixMyMess обычно находит эти слабые места во время быстрого аудита и патчит их без полного переписывания.

Следующие шаги: повысить безопасность без переписывания всего

Если хотите, чтобы серверная валидация входных данных для API дала быстрый эффект, не начинайте с «валидировать всё». Начните там, где плохие данные реально вредят: эндпойнты, которые пишут данные или запускают дорогостоящую работу.

Выберите три эндпойнта для начала. Хороший набор: вход/регистрация (auth), всё, что связано с деньгами (payments), и любые админские действия. Добавьте валидацию прямо на границе (тело запроса, query, заголовки) перед обращением в базу, файлы, очереди или сторонние API. Это одно действие предотвращает большинство багов, когда система «принимает бессмыслицу».

Простой план развёртывания, который избегает переписывания:

- Добавьте по одной схеме на эндпойнт и по умолчанию отвергайте неизвестные поля

- Установите жёсткие лимиты (длины строк, размеры массивов, числовые диапазоны, макс. размер страницы)

- Нормализуйте и парсьте один раз (trim, разбор дат, коэрция чисел только осознанно)

- Добавьте мониторинг неудавшихся валидаций, чтобы видеть, что присылают клиенты

Наследники — самая хитрая часть. Если вы не можете сломать их сразу, допускайте временную снисходительность контролируемо: принимайте старую форму, но конвертируйте её во вновь строгую форму внутренне и логируйте каждый случай «спасения» ввода. Поставьте явную дату депрецирования, чтобы это не стало постоянным костылём.

Если ваш API был сгенерирован ИИ и код уже кажется спутанным (скопированные хендлеры, несогласованные типы, скрытые баги авторизации), целенаправленный аудит часто быстрее, чем латание эндпойнт за эндпойнтом. FixMyMess может выполнить бесплатный аудит кода и затем отремонтировать самые рискованные пути (валидация, авторизация, секреты и уязвимости), чтобы вы получили «безопасно по умолчанию» без полной переработки.