Раскрытые секреты в AI‑коде: как найти и ротировать ключи

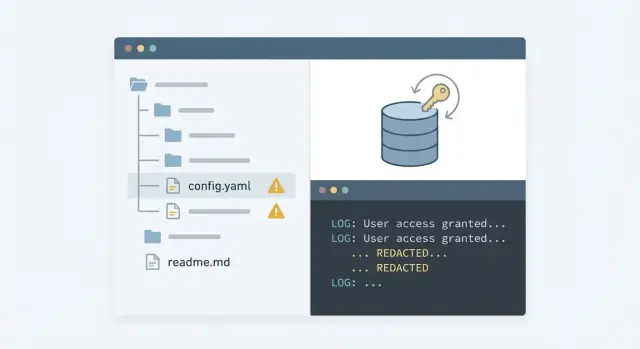

Раскрытые секреты в AI‑сгенерированном коде могут утечь через репозитории, логи и env‑файлы. Узнайте, как их найти, безопасно ротировать учетные данные и ужесточить доступ.

Что считается секретом (и почему это срочно)

Секрет — это всё, что доказывает, что ваше приложение имеет право получить доступ к чему-то. Если он просочился, злоумышленнику часто не нужно ломать систему — он просто аутентифицируется как ваше приложение.

К секретам относятся API-ключи, имена пользователей и пароли баз данных, клиентские секреты OAuth и refresh-токены, ключи подписи JWT, приватные ключи (SSH, TLS), секреты подписи вебхуков и ключи аккаунтов облачных сервисов. Простое правило: если значение позволяет кому‑то читать данные, записывать данные, развертывать код или тратить деньги — обращайтесь с ним как с секретом.

AI-сгенерированные прототипы часто хардкодят секреты, потому что скорость важнее на раннем этапе. Подсказки генерируют фрагменты, которые копируются и вставляются с «временными» ключами, а люди вставляют учетные данные в конфиги, чтобы демо заработало. Приложение работает — и крючок остаётся.

Как только секрет раскрыт, предполагайте, что он уже скомпрометирован. Типичные последствия:

- Тихий доступ к данным (записи клиентов, внутренние документы, бэкапы)

- Неожиданные счета (AI API, облачные вычисления, провайдеры email/SMS)

- Захват аккаунтов (панели админов, CI/CD, консоли облака)

- Долгосрочное удержание доступа (создаются новые ключи, расширяются права)

Реакция — это не просто «поменять пароль». Это три связанных задачи:

- Обнаружение: найти все места, где секрет встречается, включая копии.

- Ротация: заменить безопасно, не сломав продакшен.

- Предотвращение: не допустить повторного внедрения при следующей сборке.

Где чаще всего утекают ключи в AI-сгенерированных проектах

AI-прототипы обычно растут быстро: фрагменты копируются, деплоятся на скорую руку, добавляется «временный» код для отладки. Поэтому утечки часто появляются сразу в нескольких местах.

Обычные точки утечек

Проверьте эти места в первую очередь:

- Публичные репозитории и форки: репо могло быть публичным недолго, затем стать приватным, но ключ уже мог быть скопирован. Форки и зеркала могут сохранять его.

- История git: удаление файла

.envили конфига недостаточно. Если он когда-то был закоммичен, секрет можно вытащить из старых коммитов. - Логи и отладочный вывод: логи сборки, серверные логи и «print токена» в отладочных сообщениях могут раскрыть учетные данные. Трекеры ошибок тоже могут захватывать заголовки.

- Env-файлы и экспорты:

.envфайлы коммитят, кладут в zip-архивы или включают в Docker-образы. Команды также делятся ими в чатах, когда что-то ломается. - Бандлы для клиента: всё, что отправляется в браузер, следует считать публичным. Фронтенд-код иногда содержит ключи или привилегированные эндпоинты.

Распространённый сценарий: кто‑то тестировал Stripe и Postgres локально, закоммитил работающий демо, затем «убрал» файл, добавив .env в .gitignore. Репо выглядит безопасным, но в первом коммите всё ещё есть пароль. Логи деплоя могли также содержать строку подключения.

Если вы видите такие паттерны, относитесь к этому как к инциденту, а не к рутинной чистке.

Быстрые признаки, что у вас уже есть раскрытые секреты

Если приложение было сгенерировано быстро, предполагайте утечку, пока не проверите. Эти утечки редко тонкие — часто лежат в открытом виде в файлах, которые закоммитили в спешке.

Начните с простого поиска очевидных маркеров. Ваша цель не доказать безопасность, а найти высокорисковые совпадения, требующие действий.

api_key

secret

password

DATABASE_URL

Bearer

BEGIN PRIVATE KEY

Если одно из этих значений встречается рядом с выглядящим как реальное значение (длинные случайные строки, base64-блоки, JWT или полные URL подключений), считайте его скомпрометированным.

Ищите конфиги, которые вообще не должны быть в репо: .env, config.json, serviceAccount.json, а также «резервные» копии вроде .env.old или config(copy).json. Шаблоны и сгенерированный код часто по умолчанию кладут туда учетные данные.

Не останавливайтесь на «основном» коде. Утечки прячутся в местах, которые забывают проверить:

- Seed-скрипты и помощники миграций, которые подключаются к продакшену «разок, чтобы заполнить данные»

- Тесты и заглушки, где для прохождения теста вставлены реальные токены

- Заметки в README или закомментированные фрагменты

- Дампы сгенерированного кода, где целые папки конфигов вставлялись целиком

Проверьте недавние коммиты. Большие одноразовые коммиты, сообщения типа «working version» или «temp», или копирование шаблона с последующей доработкой — это моменты, когда секреты запекаются в истории.

Пошагово: найти утекшие секреты, не усугубив ситуацию

Когда подозреваете утечку секретов, первая задача — перестать создавать новые копии, пока вы исследуете.

Безопасный поток поиска

Приостановите всё, что производит или расшаривает сборки: автодеплои, превью‑ссылки, ветки для демо. Если кто‑то собирается «ещё раз проверить», попросите подождать. Каждая новая прогонка может распространить тот же ключ в артефакты, кэши и логи.

Дальше работайте локально. Склонируйте репо на машину и сканируйте, не загружая код в сторонние сервисы. Ищите API‑ключи, токены, строки подключения, приватные ключи и строки с такими словами: SECRET, TOKEN, KEY, PASSWORD, DATABASE_URL.

Затем ищите в прошлом, а не только то, что есть сейчас. Секрет, удалённый неделю назад, всё ещё может сидеть в истории git и быть доступным тем, у кого есть доступ к репо. Планируйте скан истории — коммиты и теги — а не только рабочее дерево.

После кода и истории проверьте места, где секреты могли быть напечатаны по ошибке: выводы CI, логи сборки, серверные логи и трекеры ошибок. Один отладочный вывод может слить токен, даже если код сейчас чист.

Наконец, всё задокументируйте до ротации. Составьте инвентарь каждого секрета: где найден, к чему даёт доступ, кто владелец и что нужно обновить после ротации.

- Приостановите деплой и превью‑сборки.

- Сканируйте текущее репо локально на предмет строк, похожих на ключи.

- Просканируйте историю git (коммиты, теги) на предмет старых утечек.

- Проверьте логи CI и хостинга, а также отчёты об ошибках на предмет напечатанных учетных данных.

- Создайте единую таблицу инвентаря: секрет -> владелец -> система -> серьёзность.

Если вы находите пароль базы данных в старом коммите и ту же строку в логах CI, считайте его скомпрометированным. Полезно разделять «найдено» и «подтверждённо использовалось», чтобы ротация проходила в правильном порядке.

Локализация: остановить кровотечение в первый час

Относитесь к первому часу как к реагированию на инцидент, а не к рефакторингу. Цель — остановить новое воздействие, пока вы выясняете, что и куда утекло.

Отключайте сначала наиболее рисковые креды. Если раскрыт корневой ключ облака или админ‑пользователь базы данных, предполагайте, что с ним можно сделать всё. Отзывайте или отключайте такие ключи немедленно, даже если это вызовет простои. Короткий простой обычно дешевле, чем скопированная база.

Допускайте, что секреты могли быть скопированы в места, которые вы не полностью отслеживаете: артефакты сборки, логи ошибок, выводы CI, хостинг‑превью. Это обычно означает, что нужно ротировать больше, чем один найденный ключ.

Быстрые меры по локализации, полезные для многих AI‑проектов:

- Отозвать или отключить корневые ключи облака, админ‑пользователей БД и любые «god mode» API‑ключи.

- Перевести приложение в режим обслуживания или временно закрыть публичный доступ.

- Ограничить входящие подключения (закрыть сетевой доступ к БД, приостановить вебхуки, добавить IP‑allowlist для панелей админов).

- Инвалидировать активные сессии, если были раскрыты ключи подписи или секреты JWT (принудительный выход из системы).

- Заморозить деплои, чтобы CI не продолжал повторно сливать секреты в логи.

Если AI‑инструмент положил Postgres URL с паролем в репо, считайте пароль сгоревшим. Также ротируйте любые связанные строки подключения, хранящиеся в настройках хостинга, безсерверной конфигурации, фоновых воркерах и в других местах, где может использоваться тот же логин.

Практический план ротации (кто, что, когда и в каком порядке)

Цель — не просто сменить ключи, а сделать это в безопасном порядке, с понятными владельцами, не закрыв приложению доступ к сервисам.

Начните с маппинга «кто и что» для каждого секрета. Запишите:

- Какой сервис его использует (база данных, провайдер аутентификации, хранилище)

- Какие окружения затрагиваются (dev, staging, prod)

- Какие системы и люди могут его прочитать (коллеги, CI, хостинг)

Приоритизируйте ротацию по радиусу поражения. Сначала ротируйте секреты с наибольшим охватом (корневые ключи облака, админ‑токены, токены CI/CD), затем переходите к более узким, относящимся к конкретному приложению (пользователь БД для одного сервиса, один webhook‑секрет). Широкие ключи могут выдать возможность сгенерировать ещё доступы, поэтому они наиболее срочные.

Простая последовательность ротации для каждого секрета:

- Создайте замену (новый ключ, новый пользователь базы, новый токен) с минимально необходимыми правами.

- Обновите конфиг в нужном месте (менеджер секретов, переменные CI, runtime env) и удалите копии из кода и env‑файлов.

- Задеплойте и проверьте критические пути (вход, оплаты, фоновые задания) с новым секретом.

- Отзовите старый секрет и убедитесь, что он больше не аутентифицируется.

- Запишите, что изменено, где это хранится теперь и кто имеет доступ.

Выбирайте окно для ротации, исходя из влияния. Для продакшен‑баз данных планируйте короткое окно обслуживания или используйте перекрытие с двумя учетными данными (новые работают до отзыва старых). Определите план отката, который откатывает вперёд — исправляя конфиг — а не восстанавливая сломанный или утёкший ключ.

Безопасная ротация учетных данных базы данных

Ротация паролей БД кажется простой, но её легко сломать, если менять в неправильном порядке. Цель — плавный переход с минимальным временем простоя.

Создайте нового пользователя БД для каждого приложения или сервиса. Избегайте единого «admin» логина, который используется повсюду. Если один сервис просочится, радиус поражения останется малым.

Дайте новому пользователю только необходимые права. Большинству приложений не нужно создавать базы, управлять ролями или читать системные таблицы.

Безопасная последовательность:

- Создайте нового пользователя БД и назначьте минимальные привилегии.

- Обновите строку подключения сначала в одном окружении (обычно staging), затем задеплойте и проверьте ключевые сценарии.

- Повторите для продакшена, затем для dev (утечки в dev тоже опасны).

- Просканируйте скрипты, миграции, seed‑файлы, конфиги CI и бэкапы на предмет хардкодных учетных данных до завершения работ.

- Отключите старого пользователя и подтвердите, что он больше не может подключаться.

При переключении проверяйте реальными действиями: вход, создание записи, запуск фоновой задачи и убеждайтесь, что ошибки не подавляются. Проверьте также пул соединений — некоторые приложения держат старые соединения открытыми минуты или часы, что может скрыть проблемы до времени.

Наконец, удалите старые учетные данные из всех возможных мест: cron‑задачи, одноразовые админ‑скрипты, скопированные .env файлы и «временные» бэкапы.

Ужесточение доступа после ротации (чтобы не повторилось)

Ротация ключей решает проблему сегодня. Ужесточение предотвращает следующую утечку. Цель простая: секреты хранятся вне репо, имеют минимально необходимые права и легко аудитируются.

Перенесите секреты из кода. Для простых систем используйте переменные окружения, для множества сервисов — менеджер секретов. Рассматривайте .env как локальный инструмент: не храните в системе контроля версий, не копируйте в образы и не печатайте при старте.

Уменьшите радиус поражения. Не используйте один «мастер‑ключ» везде. Разделяйте по окружениям (dev, staging, prod) и по сервисам (веб‑приложение, воркер, аналитика). Если один ключ утек, ротируете небольшую часть, а не весь стек.

Заблокируйте доступ в CI и хостинге

CI и хостинг — частые точки утечек, потому что они участвуют во всех сборках. Ужесточьте права так, чтобы только нужная задача на нужной ветке могла читать продсекреты.

- Используйте отдельные CI‑учётки для чтения и для деплоя, с минимально возможными скоупами.

- Ограничьте, кто может просматривать или редактировать секреты в CI и у провайдера хостинга.

- Запретите деплой с незащищённых веток; разрешайте только защищённые ветки.

- Включите аудит логов и проверяйте их после ротаций.

- Маскируйте секреты в логах и отключите подробный отладочный вывод в проде.

Если вы унаследовали AI‑построенный прототип, специально ищите «полезные» отладочные принты — часто приложения дампят весь объект конфигурации или URL базы данных при ошибке.

Добавьте автоматические защитные механизмы в репо

Ужесточение должно быть автоматическим, а не обещанием.

- Добавьте pre-commit сканирование секретов и блокируйте коммиты, которые соответствуют паттернам ключей.

- Требуйте code review для изменений, касающихся конфигураций, авторизации и деплоя.

- Защитите ветки main и release и требуйте статус‑чеков перед слиянием.

- Введите правило: никаких секретов в примерах, тестах или seed‑скриптах.

Типичная ошибка: кто‑то ротирует пароль БД, но оставляет то же значение в тестовом скрипте, который запускает CI. Позже сборка падает и печатает его. Защитные механизмы не дадут повторно раскрыть секрет.

Частые ошибки, из‑за которых секреты остаются раскрытыми

Большинство утечек остаются, потому что исправление сделано наполовину. В AI‑коде часто патчат видимую проблему, но пропускают места, где тот же ключ всё ещё действует.

Одна частая ошибка — ротировать секрет, но не отключить старый. Если старый ключ всё ещё работает, любой, кто его скопировал из коммита, лога или скриншота, продолжит им пользоваться. Ротация должна включать отзыв или истечение срока действия, а не только создание нового значения.

Ещё одна ловушка — сканировать только текущую ветку. Если секрет был хоть раз закоммичен, удаление из последней версии не удаляет его из старых коммитов.

Следите за паттернами, которые заново вводят утечки:

- Помещение API‑ключей или URL баз данных в фронтенд, потому что в прототипе это работает

- Повсеместное использование одного мега‑админ‑ключа (prod, staging, локальная разработка)

- Логирование полных объектов ошибок, включающих заголовки, токены или строки подключения

- Оставление

.envфайлов в местах, которые копируют в образы или общие папки - Ротация только пароля БД, при этом забывают про токены уровня приложения, которые всё ещё дают доступ

Простое правило: считайте любой секрет скомпрометированным, пока не сможете доказать: (1) он отозван, (2) удалён из истории и логов, и (3) доступ к нему снижен до минимума.

Быстрый чек‑лист перед повторным деплоем

Обращайтесь к этому как к шлюзу. Если хоть один пункт не пройден — приостановите деплой. Повторный деплой с той же утечкой превращает ошибку в инцидент.

Часто удивляет то, что ключ исчез из последнего коммита, но всё ещё живёт в истории git, вставлен в стек‑трейс или оставлен в забытом артефакте сборки.

Быстрый преддеплойный чек‑лист, который ловит многие повторные провалы:

- Убедитесь, что репо чисто: просканируйте текущие файлы и историю git, удалите упакованные артефакты (zip, build‑папки, дампы отладки), которые могут содержать ключи.

- Проверьте, что все окружения обновлены: локальная разработка, превью/staging, прод, CI и фоновые задания используют новые значения.

- Доказательство, что старые креды мертвы: отзовите их у источника (БД, облако, сторонний сервис), затем проверьте, что они не аутентифицируются.

- Перепроверьте права: новые пользователи БД и API‑токены должны иметь только необходимый доступ (чтение/запись, ограниченные схемы/таблицы, без прав админа по умолчанию).

- Добавьте триггеры: включите оповещения о подозрительных попытках входа, резких всплесках запросов или неожиданных тратах.

Сделайте контрольную проверку в непроизводственном окружении: задеплойте туда и прогоните сценарии, затрагивающие секреты (вход, платежи, письма, загрузки файлов). Если что‑то ломается — исправляйте там, а не хот‑патчьте прод.

Пример сценария и дальнейшие шаги

Основатель выпускает быстрый прототип Lovable и пушит его в публичный репозиторий, чтобы поделиться с другом. Через неделю кто‑то сообщает, что приложение «странно себя ведёт». В репо есть закоммиченный .env и хардкодный DATABASE_URL в конфиге. Демо работало, но базовые меры безопасности отсутствовали.

Относитесь к этому как к активному инциденту. Предполагая, что секрет был скопирован, соберите доказательства для отчёта (не вставляйте ключи в чаты), затем остановите новое распространение: включите режим обслуживания, приостановите фоновые задачи и, по возможности, заблокируйте исходящие подключения к базе.

Дальше найдите все точки утечки, а не только очевидный файл. Проверьте историю репо (старые коммиты часто содержат ключ), логи сборки, логи ошибок и хостинг‑превью, где могли печатать строки подключения.

Ротируйте в безопасном порядке. Создайте нового пользователя БД с минимальными правами, обновите переменные окружения приложения и задеплойте. Подтвердите, что приложение подключается под новым пользователем. Только после того, как трафик чист, отозовите старого пользователя и инвалидируйте связанные токены.

Запишите случившееся, чтобы позже не полагаться на память:

- Инвентарь секретов: что это, где живёт и где его никогда не должно быть (repo, логи, тикеты)

- Владелец: кто может ротировать и кто одобряет доступ

- Дата ротации: когда последний раз меняли

- Правила доступа: какие сервисы и IP имеют доступ к БД

- Примечания верификации: как подтвердили, что старый секрет больше не работает

Если проект сгенерирован в инструментах вроде Replit, Cursor, Bolt или v0, часто есть несколько скрытых утечек (дублированные конфиги, примерные файлы, отладочные принты). Если нужен фокусный диагноз, FixMyMess (fixmymess.ai) начинает с бесплатного аудита кода, чтобы смэппить пути утечки и приоритизировать ротацию, затем помогает исправить и ужесточить кодовую базу для продакшена.