CI/CD pour prototypes hérités : un plan de pipeline simple

CI/CD pour prototypes hérités rendu simple : un pipeline pratique incluant linting, tests, vérifications de build, déploiements preview et mises en production plus sûres.

Pourquoi les prototypes hérités demandent une approche CI/CD différente

Le code de prototype hérité est souvent un mélange d'expérimentations rapides, de snippets copiés et de fonctionnalités à moitié finies. Il a fréquemment une structure faible, une propriété floue et des raccourcis « temporaires » devenus permanents. Si des outils d'IA ont aidé à le construire, vous verrez aussi des motifs inconsistants, un manque de gestion d'erreurs et une logique qui semble correcte jusqu'à ce que de vrais utilisateurs touchent des cas limites.

C'est pour ça que ça peut fonctionner sur un ordinateur et s'effondrer en production. Le setup initial peut dépendre de fichiers locaux cachés, d'une version runtime précise, d'une base de données préchargée ou de variables d'environnement que personne n'a documentées. Un coéquipier l'exécute avec un cache chaud ; un autre installe à neuf et obtient un écran blanc. La production ajoute une sécurité plus stricte, des conditions réseau différentes et un volume de données réel, ce qui expose des problèmes comme une authentification cassée, des secrets exposés et des requêtes fragiles vers la base.

Une meilleure approche CI/CD ici n'est pas d'obtenir un engineering parfait dès le premier jour. Il s'agit de réduire les incendies. Un pipeline simple attrape les échecs courants tôt, rend les releases reproductibles et vous donne un moyen plus sûr de faire des changements sans devoir refondre entièrement.

Ce blueprint se concentre sur des garde-fous pratiques : un lint de base, un petit ensemble de tests utiles, des builds fiables, des deploys preview pour revue et des releases en production plus sûres avec possibilité de rollback.

Si les fondations sont sérieusement cassées (par exemple, une authentification emmêlée, des patterns de requêtes dangereux ou des failles de sécurité comme des injections SQL), vous aurez plus de valeur d'un diagnostic court et de réparations ciblées d'abord. Ensuite, le CI/CD empêche ces mêmes problèmes de revenir.

Définir l'objectif : ce que « suffisamment sûr pour livrer » veut dire

Les prototypes hérités échouent de façon imprévisible. L'objectif de votre pipeline n'est pas la perfection. C'est un feedback plus rapide, moins de déploiements cassés et des releases que vous pouvez répéter sans retenir votre souffle.

Écrivez ce que « suffisamment sûr » signifie pour votre app ce mois-ci, pas votre version idéale dans six mois. Une promesse de départ pratique est simple : chaque changement exécute les mêmes vérifications, à chaque fois. Pas d'exceptions « correctif rapide », car les exceptions deviennent la nouvelle normalité.

Une définition que l'équipe peut répéter

Un changement est « terminé » quand deux choses sont vraies :

- Le pipeline est vert.

- Il produit quelque chose que vous pouvez réellement déployer (un artefact déployable), pas seulement du code qui compile sur un seul ordinateur.

Si les checks passent mais que vous ne pouvez pas déployer, le pipeline n'est pas terminé.

Gardez la définition courte. Pour la plupart des équipes, il suffit d'exiger : linting et un ensemble de tests basiques, un build propre en CI, un déploiement preview ou staging pour revue, et une release en production qui suit le même chemin avec une étape d'approbation explicite.

Ce qu'il faut reporter (intentionnellement)

Essayer de tout réparer le premier jour est la façon la plus rapide d'abandonner le CI/CD. Il est raisonnable de reporter une couverture de tests complète et de gros refactors pendant que vous mettez en place des portes fiables.

Si la connexion casse parfois, ne commencez pas par réécrire l'authentification. Commencez par faire de « suffisamment sûr » ceci : la connexion a un test de fumée automatisé, les secrets ne sont pas exposés, et le build produit un artefact déployable. Une fois que les releases cessent d'échouer, vous pourrez étendre la couverture et refactorer avec moins de risques.

Préparez le repo : branches, environnements et secrets

Avant de brancher le CI/CD, rendez le repo prévisible. La plupart des douleurs de prototype viennent de réglages mystères : des branches qu'on ne fait pas confiance, des variables d'environnement dispersées dans des chats, et des secrets committés par erreur.

Gardez les branches simples

Vous avez généralement besoin d'une seule branche longue durée plus des branches de travail courtes :

mainest toujours déployable.- Les changements se font dans de courtes branches de fonctionnalité qui sont fusionnées rapidement.

Évitez les méga-branches (comme un dev de longue durée) qui dérivent pendant des semaines. Tagguez les releases sur main afin de pouvoir revenir à un point connu.

Rendre explicites environnements et secrets

Choisissez une source de vérité pour la configuration. Un schéma simple : localement on utilise un fichier .env.example, la CI utilise le magasin de secrets de la CI, et la production utilise les paramètres d'environnement du fournisseur d'hébergement. L'important est la cohérence : les mêmes noms de variables existent partout.

Essentiels minimums :

- Maintenez une liste documentée des variables d'environnement requises (ce qu'elles font, valeurs sûres par défaut).

- Gardez un

.env.exampleavec seulement les noms, jamais de vraies valeurs. - Enlevez les secrets committés et faites une rotation de tout ce qui a été exposé.

- Gardez les clés et URLs hors du code.

Un bon test : si un nouveau coéquipier ne peut pas lancer l'app sans demander « le bon .env », votre pipeline sera aussi fragile.

Ajoutez aussi une note README courte avec des commandes copier-coller pour lancer le lint, les tests et un build localement. Si c'est gênant en local, ce sera pire en CI.

Garde-fous de qualité qui attrapent la plupart des problèmes tôt

Le code prototype a tendance à casser de façons prévisibles : formatage désordonné, hypothèses d'exécution cachées et installations « ça marche sur ma machine ». Les garde-fous sont les vérifications que votre pipeline exécute à chaque changement pour que les problèmes apparaissent des minutes après un commit, pas pendant un déploiement tardif.

Commencez par un formateur et un linter, puis rendez-les non optionnels. La cohérence compte plus que la perfection. Les vérifications automatiques arrêtent les débats de style et empêchent les petits soucis de masquer de vrais bugs.

Ajoutez des vérifications de types légères là où c'est pertinent. Vous n'avez pas besoin d'une réécriture pour en tirer parti. Même des vérifications de type basiques peuvent détecter de mauvais arguments, des champs manquants et des nulls dangereux avant qu'ils ne deviennent des erreurs en production.

Pour les tests, gardez la barre réaliste. Définissez un ensemble minimum qui doit toujours passer, même si le reste de la suite grandit encore. Un minimum pratique couvre généralement les flux qui vous font perdre le plus de temps :

- Connexion et gestion de session (y compris logout)

- Un « happy path » central pour la fonctionnalité principale

- Un endpoint API critique (ou job en arrière-plan) qui touche une vraie base de données

- Contrôles de permissions basiques (les utilisateurs ne voient pas les données d'autres utilisateurs)

- Un test de fumée qui vérifie que l'app démarre sans erreur

Enfin, rendez les builds reproductibles. Épinglez la version runtime (Node, Python, etc.), utilisez des lockfiles et faites des installations propres en CI. Ainsi vous testez ce que vous livrerez réellement.

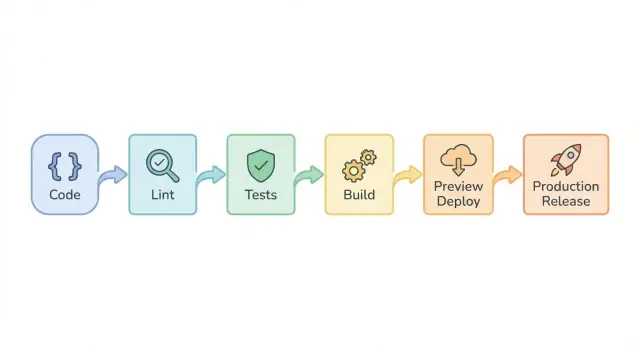

Blueprint pipeline pas à pas (lint -> test -> build)

Le but du pipeline est d'échouer vite et de vous dire quoi corriger.

Exécutez-le sur chaque pull request, gardez-le cohérent et suffisamment rapide pour que les gens n'essaient pas de l'ignorer.

Un ordre simple qui fonctionne

-

Formatez et linttez d'abord. L'auto-formatage réduit le bruit dans les diffs. Le lint attrape les problèmes faciles tôt (variables non utilisées, mauvais imports, patterns dangereux) et aide le code à rester lisible pendant les corrections.

-

Exécutez les tests avec une sortie claire. Rendez les échecs évidents : quel test a échoué, le message d'erreur et où ça s'est produit. Les relecteurs ne devraient pas devoir fouiller les logs.

-

Build comme en production. Utilisez la même commande de build et la même version runtime que vous attendez en production. Utilisez la même forme de variables d'environnement (mais jamais de vrais secrets). Cette étape attrape les assets manquants, la mauvaise config et les surprises « ça marche sur ma machine ».

-

Ajoutez un check de sécurité rapide. Gardez-le léger : scannez les dépendances pour les packages vulnérables connus et cherchez les secrets committés par erreur. Le code assisté par l'IA est particulièrement sujet aux tokens codés en dur ou aux identifiants d'exemple.

-

Publiez les artefacts de build. Sauvegardez la sortie du build (et les rapports de tests) pour que les étapes de déploiement les réutilisent au lieu de reconstruire.

Deploy previews : revoir sans risquer la production

Un deploy preview est une copie temporaire de votre app qui exécute exactement le code d'une seule pull request. Elle se comporte comme le produit réel, mais isolée. C'est utile pour les relecteurs non techniques qui peuvent cliquer et tester le flux réel sans rien installer.

Les previews sont l'un des moyens les plus rapides de détecter les problèmes « ça marche sur ma machine ». Elles font aussi ressortir les problèmes d'UI, redirections cassées, variables d'environnement manquantes et pages lentes avant qu'on n'aille en production.

Créez des previews pour chaque PR par défaut. Ne les sautez que lorsque cela n'apporte aucune valeur (comme pour des changements de documentation). La cohérence compte : les relecteurs apprennent que chaque changement a un endroit sûr pour tester.

Rendre les previews réalistes (sans copier la production)

Si les previews commencent avec une base vide, beaucoup de pages sembleront cassées même lorsque le code est correct. Prévoyez des données de seed simples :

- Créez un petit jeu d'utilisateurs factices et d'enregistrements d'exemple lors du déploiement.

- Ajoutez une bannière claire « mode démo ».

- Fournissez un ou deux comptes de test pré-configurés pour la revue (jamais de comptes réels).

Gardez les previews sûres

Les environnements preview ne doivent jamais utiliser de vraies données clients ou des secrets de production. Traitez-les comme un bac à sable public.

Bonnes pratiques : clés et bases séparées pour les previews, désactivation des jobs destructeurs (facturation, envois d'e-mails, webhooks) et expiration automatique des previews au bout d'un court laps de temps.

Releases sûres en production : approbations, rollbacks et monitoring

Un processus de release sûr rend les risques visibles et faciles à annuler.

Faites en sorte que chaque release en production soit traçable. Utilisez des tags de version (par exemple v1.8.0) pour pouvoir répondre : quel code tourne maintenant, qui l'a approuvé et ce qui a changé depuis la dernière release.

Même dans de petites équipes, ajoutez une étape d'approbation manuelle avant la production. La CI peut exécuter des checks, mais un humain doit confirmer que la preview est correcte, vérifier les notes de release et s'assurer qu'il existe un plan de rollback. Dans des codebases héritées, un petit changement peut casser un flux critique.

Les rollbacks doivent être rapides et banals. Avant d'en avoir besoin, assurez-vous de pouvoir redéployer le tag précédent en une action, gérer les changements de base de données en toute sécurité (ou éviter les migrations risquées pendant les releases), restaurer les paramètres d'environnement sans tâtonnements et confirmer le succès avec un check de fumée rapide.

Pour plus de sécurité, utilisez un déploiement progressif (canary ou par pourcentage). Releasez à une petite part du trafic, surveillez, puis étendez à tout le monde. Si les erreurs montent, stoppez ou rollbackez pendant que la plupart des utilisateurs ne sont pas affectés.

Après une release, surveillez quelques signaux qui indiquent si l'app est utilisable :

- erreurs serveur et frontend (pics, nouveaux types d'erreurs)

- taux de réussite de connexion et d'inscription

- paiements ou finalisation du checkout (si pertinent)

- performance (pages lentes, timeouts)

- jobs en arrière-plan clés (emails, webhooks, queues)

Quand les tests manquent ou sont instables : une voie pratique

Les prototypes hérités ont souvent soit pas de tests, soit des tests qui échouent « parfois ». Vous avez besoin de confiance, mais aussi d'avancer. L'objectif est d'avoir des signaux prévisibles auxquels vous pouvez faire confiance.

Test instable ou vrai bug ?

Un test instable échoue à des endroits différents sans changement de code. Un vrai bug a tendance à échouer de la même façon jusqu'à correction.

Façons rapides de trancher :

- Relancez le même commit 3–5 fois. Des passes aléatoires pointent vers de la flakiness.

- Regardez l'erreur. Timeouts, « élément non trouvé » et problèmes réseau signifient souvent de la flakiness.

- Cherchez l'état partagé : tests dépendants de l'ordre, bases réutilisées, sessions en cache.

- Comparez local vs CI. Les échecs uniquement en CI signifient souvent des problèmes de timing ou de config manquante.

Ne négligez pas la flakiness. Mettez le test en quarantaine (non bloquant) et ouvrez une tâche pour le réparer afin que le pipeline reste utile.

Pas de tests ? Commencez par des smoke tests

Si vous n'avez aucun test, débutez par un petit ensemble de smoke qui protège les chemins les plus importants :

- L'app démarre et la page d'accueil se charge

- La connexion fonctionne (happy path)

- Une action critique de création/lecture fonctionne

- Les utilisateurs déconnectés ne peuvent pas accéder à une page privée

- Un check de santé API retourne 200

Gardez-les rapides (quelques minutes) et rendez-les bloquants.

Pour stabiliser sans ralentir tout le monde, séparez les tests en niveaux : les smoke bloquent les merges ; les tests end-to-end plus longs tournent sur un planning ou avant la release. Limitez les retries à un seul essai et traitez un "retry passé" comme un avertissement, pas comme un succès.

Pour la couverture, fixez un objectif qui grandit doucement : commencez à 10–20 % sur la logique cœur, puis augmentez au fil du temps.

Erreurs courantes qui rendent le CI/CD douloureux

La façon la plus rapide d'obtenir un pipeline dont personne ne se fie est de le vouloir « parfait » dès le premier jour. Avec du code hérité (surtout généré par l'IA), visez un progrès répétable, pas une montagne de checks rouges que tout le monde finit par ignorer.

Un piège fréquent est de rendre les garde-fous tellement stricts que chaque run échoue pour des détails de style. Le lint est utile, mais s'il bloque tout le travail, les gens commencent à contourner le CI ou à merger sans corriger. Commencez par des règles qui attrapent de vrais bugs, puis renforcez au fil du temps.

Autre erreur : déployer automatiquement en production à chaque merge sans bouton d'arrêt. Cela transforme une petite erreur en incident client. Gardez la production ennuyeuse : approbation avant release, option claire de rollback et moyen d'arrêter une release si quelque chose semble off.

Les previews peuvent aussi se retourner contre vous. Une preview qui lit votre base de production ou utilise des clés de production n'est pas « sûre » — c'est de la production avec moins d'yeux dessus. Utilisez des identifiants séparés et une base preview (ou des services mockés) pour que les revues n'exposent ni données ni argent.

Autres sources de douleur fréquentes :

- Construire d'une manière en CI et d'une autre en production (runtime, variables env, flags différents).

- Reporter les mises à jour de dépendances jusqu'à ce qu'une faille de sécurité force une mise à jour précipitée.

- Sauter les vérifications basiques parce que « ça marche sur ma machine ».

Checklist rapide : votre pipeline est-il digne de confiance ?

Un pipeline vaut la peine d'être fiable quand il répond à deux questions à chaque fois : « Avons-nous cassé quelque chose ? » et « Pouvons-nous revenir en arrière rapidement si oui ? »

Cherchez ces signaux minimums :

- Linting et formatage s'exécutent automatiquement à chaque changement et échouent vite.

- Les tests s'exécutent de façon fiable et finissent en un temps raisonnable.

- Le build est reproductible et produit un artefact déployable.

- Les deploys preview sont isolés (pas de vraies données clients, pas de secrets de production).

- Les releases en production requièrent une approbation explicite et ont un plan de rollback écrit.

Si vous ne pouvez faire qu'une chose cette semaine, sécurisez les previews. Utilisez une base de test, des clés de paiement factices et des emails stubés pour que les relecteurs puissent cliquer sans envoyer de vrais messages ni toucher de vrais enregistrements.

Puis concentrez-vous sur la première heure après la release :

- Le tracking d'erreurs est actif et vous savez où regarder.

- Des alertes existent pour les pics de 500, les échecs de connexion et les requêtes lentes.

- Un check de santé rapide confirme les flux centraux (sign in, création d'enregistrement, sauvegarde, sign out).

- Les logs sont consultables et n'incluent pas de secrets.

- Quelqu'un est assigné pour surveiller.

Exemple : transformer un prototype construit par l'IA en une app releasable

Vous héritez d'un prototype construit dans Lovable (ou Bolt/v0) qui fonctionnait en démo, puis casse dès que vous essayez de le déployer. Les connexions échouent, des variables d'environnement sont codées en dur, et le build passe sur une machine mais pas en CI. C'est là qu'un pipeline simple arrête les suppositions et rend les changements plus sûrs.

La première semaine doit être courte et ennuyeuse, volontairement. Vous ne cherchez pas à tout perfectionner. Vous cherchez à rendre chaque changement visible, testable et réversible.

Un plan pratique pour la première semaine :

- Jour 1 : Obtenir une installation propre et une commande « one command » de build en CI

- Jour 2 : Ajouter des checks de lint/format et échouer sur les erreurs évidentes

- Jour 3 : Ajouter 2–5 smoke tests pour les chemins critiques (connexion, une route API clé, une page principale)

- Jour 4 : Activer les deploy previews pour chaque pull request

- Jour 5 : Ajouter une simple porte de release (approbation manuelle) pour la production

Les deploy previews changent la conversation avec les parties prenantes. Au lieu de « je pense que c'est corrigé », vous envoyez une preview et l'approbation devient un oui/non clair.

Si les previews révèlent des problèmes profonds comme une authentification cassée, des secrets exposés, des requêtes dangereuses ou une architecture rendant les changements risqués, mettez en pause le travail pipeline et corrigez d'abord les fondamentaux.

Si vous avez hérité d'une base générée par l'IA trop désordonnée pour être stabilisée vite, une phase d'audit et de réparation ciblée aide. FixMyMess (fixmymess.ai) commence par un audit de code gratuit, puis gère des corrections ciblées comme la réparation de logique, le renforcement de la sécurité, le refactor et la préparation au déploiement pour que votre pipeline protège quelque chose de solide.