Nettoyage des dépendances et de la chaîne d'approvisionnement pour prototypes rapides

Nettoyage des dépendances et de la chaîne d'approvisionnement pour prototypes rapides : auditer les paquets, supprimer les dépendances inutilisées, patcher les CVE et réduire les pannes de type left-pad.

Pourquoi les dépendances des prototypes posent problème

Les prototypes rapides s'enrichissent en prenant le paquet le plus rapide qui semble résoudre un problème. Une librairie de dates ici, un helper d'auth là, un kit UI, un parseur CSV, un « correctif » copié depuis un snippet. Après quelques jours, plus personne ne se souvient de ce qui a été ajouté, pourquoi, ni si c'est encore utilisé.

C'est ainsi que le nettoyage des dépendances et de la chaîne d'approvisionnement devient nécessaire. Le risque de la chaîne d'approvisionnement est simple : votre application dépend de code que vous ne contrôlez pas. Si quelqu'un livre une mauvaise mise à jour, se fait pirater, supprime un paquet ou change un comportement, votre app peut casser même si vous n'avez rien touché.

Il aide de séparer trois types de défaillances différents :

- Bugs : la logique de votre app est mauvaise (ça échoue toujours de la même façon).

- Vulnérabilités : l'app peut être attaquée (elle peut « fonctionner » tant que quelqu'un n'exploite pas la faille).

- Pannes : les installations ou builds échouent parce qu'une dépendance a changé, disparu ou ne correspond plus à votre environnement.

Les prototypes sont particulièrement exposés car ils ont souvent des plages de versions lâches et des expérimentations à moitié finies. Par exemple, un prototype peut charger trois bibliothèques qui se chevauchent pour les uploads, plus une dépendance transitive qui est ensuite supprimée du registre. Tout fonctionne sur un laptop, puis une nouvelle installation échoue sur un serveur vierge.

Un objectif réaliste n'est pas la « sécurité parfaite ». C'est :

- moins de dépendances réellement utilisées

- des versions épinglées avec lockfiles

- des installations reproductibles entre machines et CI

- une manière restreinte et contrôlée d'accepter des mises à jour

Des équipes comme FixMyMess voient souvent des prototypes générés par IA où c'est la raison principale pour laquelle « ça marchait hier » devient « ça ne se déploie pas aujourd'hui ».

Ce qu'il faut recueillir avant de toucher quoi que ce soit

Avant de commencer le nettoyage des dépendances et de la chaîne d'approvisionnement, récupérez quelques éléments de base pour ne pas « résoudre » un problème en cassant le build. L'objectif est simple : pouvoir reproduire le comportement d'aujourd'hui, mesurer les changements et revenir en arrière rapidement si quelque chose surprend.

D'abord, ayez un accès complet au code et à l'endroit où il s'exécute. Ça veut dire le repo (branches et tags inclus), le lockfile (package-lock.json, pnpm-lock.yaml, yarn.lock, poetry.lock, Pipfile.lock ou similaire) et les commandes exactes utilisées pour builder et démarrer l'app. Si l'app est déployée, capturez aussi la cible de déploiement et les réglages (fournisseur d'hébergement, variables d'environnement et étapes de build que la plateforme exécute pour vous).

Décidez aussi de ce que vous nettoyez. Les dépendances runtime sont celles envoyées aux utilisateurs et serveurs. Les outils dev sont pour le travail local (linters, test runners, TypeScript). Les outils CI-only vivent uniquement dans votre pipeline. Confondre ces catégories est une cause fréquente de « ça marchait en local » qui devient « ça casse en production ».

Voici l'ensemble minimal d'éléments à collecter qui vous évitera des heures plus tard :

- le commit de travail actuel ou la version déployée exacte

- le lockfile et la version du gestionnaire de paquets

- une commande "golden" de build et une commande "golden" de démarrage

- une copie des variables d'environnement actuelles (avec les secrets gérés en sécurité)

- notes sur où l'app tourne (version de Node, version de Python, OS)

Choisissez une baseline fiable : le déploiement production actuel, ou le dernier build connu bon depuis la CI. Si vous n'en avez pas, créez-le maintenant en buildant depuis zéro sur une machine propre.

Enfin, établissez un plan de rollback avant de changer des paquets. Taggez la baseline, gardez un diff propre et notez comment revenir en arrière. Si vous avez hérité d'un prototype généré par IA avec des changements inconnus, des équipes comme FixMyMess commencent souvent par un audit rapide pour savoir ce qui peut être mis à jour en sécurité et ce qui nécessite des tests plus complets.

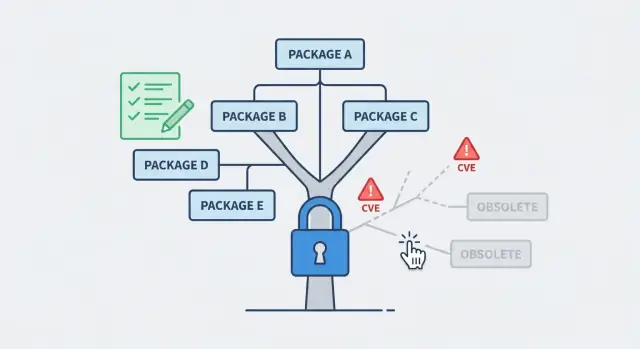

Cartographiez votre arbre de dépendances sans supposer

Avant de supprimer quoi que ce soit, obtenez une image claire de ce que votre app installe et utilise réellement. Le nettoyage des dépendances et de la chaîne d'approvisionnement tourne mal quand les gens se fient à la mémoire, copient depuis un template ou supposent qu'un paquet est inutilisé parce qu'ils ne le voient pas dans le code.

Commencez par identifier quels gestionnaires de paquets sont en jeu et si des lockfiles existent. Un repo peut cacher plusieurs écosystèmes : une app web avec npm plus une API Python avec pip, ou un monorepo avec des workspaces pnpm. Les lockfiles comptent parce qu'ils indiquent les versions exactes que votre déploiement tirera, pas les versions que vous souhaiteriez.

Ensuite, séparez les dépendances directes (celles que vous avez choisies) des dépendances transitives (tirées par d'autres paquets). Les transitives sont souvent là où vivent le risque et le poids, mais vous ne devriez généralement pas les éditer directement. Changez plutôt la dépendance directe qui les amène, ou appliquez une override supportée par votre outil.

En cartographiant, signalez les zones à haut risque où un seul paquet vulnérable ou obsolète peut devenir un incident réel : bibliothèques d'authentification, utilitaires crypto, gestion des uploads et du traitement d'images, et pilotes de base de données. Ce sont aussi les zones les plus susceptibles de casser si les versions dérivent.

Un moyen rapide de capturer l'ensemble est d'enregistrer :

- les gestionnaires de paquets et lockfiles présents (et s'ils sont commités)

- les principales dépendances directes par fonction (auth, BDD, uploads, UI)

- les plus grandes chaînes transitives (qui amène quoi)

- d'où viennent les paquets : registre public, URLs git ou chemins locaux

- tout script

postinstallou étape de build qui récupère du code additionnel

Exemple : un prototype bâclé généré par IA peut installer trois paquets d'auth, plus un fork source git pour l'un d'eux. Ce fork peut contourner les alertes CVE normales, donc vous voulez le marquer tôt avant de toucher à autre chose.

Supprimer les dépendances inutilisées en sécurité

Les paquets inutilisés ne sont pas inoffensifs. Chaque dépendance supplémentaire est plus de code que vous ne contrôlez pas, plus de mises à jour à suivre et plus de chances d'une casse surprise. Si vous nettoyez les dépendances et la chaîne d'approvisionnement, commencez par supprimer ce dont vous n'avez pas besoin avant de patcher et d'épingler.

Commencez par une vérification des dépendances inutilisées, puis confirmez chaque résultat par une recherche rapide dans la base de code. Les outils aident, mais ils ne comprennent pas vos chemins d'exécution. Un paquet peut sembler inutilisé tout en étant requis par un script, un fichier de config ou une étape de déploiement.

Attention aux faux positifs habituels

Avant de supprimer quoi que ce soit, vérifiez les cas que les scanners manquent souvent : imports dynamiques (par exemple charger un module par nom), points d'entrée CLI (paquets utilisés via une commande), outils de build référencés uniquement dans la config, et code qui s'exécute seulement en production (ou seulement dans les tests). Vérifiez aussi les scripts de paquet comme postinstall, build et migrate, car ils peuvent appeler des outils qui ne sont importés nulle part.

Quand vous retirez des paquets, faites-le par petites séries, pas tout d'un coup. Ainsi, quand quelque chose casse vous savez ce qui l'a causé.

Un rythme simple qui marche bien :

- Supprimer 1 à 3 paquets liés (par exemple d'anciennes libs UI ou des plugins de linter inutilisés)

- Régénérer les lockfiles, puis faire une installation depuis zéro

- Lancer tests, build et démarrer l'app localement

- Tester un flux utilisateur réel (connexion, paiement, upload, etc.)

- Committer avec un message clair pour pouvoir revenir en arrière rapidement

Si vous décidez de conserver une dépendance qui semble inutilisée, notez pourquoi. Une ligne dans le README ou un court commentaire près de la config suffit. « Conservé car le build de déploiement l'appelle » fera gagner des heures au prochain venu.

Exemple : un prototype généré par IA peut inclure trois librairies de dates, deux clients HTTP et un SDK d'auth inutilisé. Supprimer les extras par groupes réduit souvent la taille d'installation et le risque futur sans changer le comportement du produit.

Trouver et patcher les CVE connues avec un minimum de casse

Commencez par lancer un scan de vulnérabilité et sauvegardez la sortie brute quelque part que vous pouvez partager. Pour chaque trouvaille, vous voulez trois détails : la sévérité, le chemin de dépendance (quel paquet l'a tirée) et la première version sûre. Sans le chemin, on met souvent à jour la mauvaise chose et l'alerte revient.

Si votre objectif est le nettoyage des dépendances et de la chaîne d'approvisionnement, priorisez selon l'exposition réelle, pas la peur. Corrigez d'abord ce qui est atteignable en production (routes serveur, auth, gestion de fichiers, webhooks de paiement). Puis traitez les outils dev à haut risque qui peuvent affecter les builds ou les étapes de publish. Les problèmes de faible sévérité dans des paquets de test peuvent attendre que l'app soit stable.

Patchez avec le plus petit changement compatible. Préférez la mise à niveau d'une dépendance directe qui apporte le paquet vulnérable, plutôt que de forcer la montée d'une douzaine de librairies sans rapport. Si une correction exige un saut de majeure, marquez une pause et demandez : est-ce que cette librairie est utilisée, et y a-t-il une alternative plus sûre ? Parfois, la correction la plus propre est la suppression.

Après les upgrades, retestez les flux que les attaquants ciblent et que les utilisateurs ressentent :

- Inscription, connexion, déconnexion, réinitialisation de mot de passe

- Paiements ou checkout (webhooks inclus)

- Uploads et téléchargements de fichiers

- Pages admin et vérifications de rôles

- Tout formulaire public qui écrit dans votre base de données

Gardez des notes sur ce qui a changé, ce qui reste et pourquoi. Cette trace aide quand un scan signale la même CVE la semaine suivante sous un arbre de dépendance différent.

Un exemple pratique : un prototype IA peut inclure un ancien helper d'auth plus deux librairies de cookies différentes. Le scan signale un souci critique dans une dépendance transitive profonde. La correction la moins risquée est souvent d'upgrader le helper d'auth de haut niveau vers une minor patchée et de supprimer le paquet cookie dupliqué, puis de confirmer que la connexion et l'accès admin fonctionnent toujours.

Si vous héritez d'une base de code désordonnée générée par IA, FixMyMess commence souvent par un audit rapide, puis applique le plus petit ensemble de mises à jour sûres avec vérification humaine pour que les correctifs de sécurité ne deviennent pas de nouveaux bugs.

Épingler les versions et contrôler les mises à jour à l'avenir

Les prototypes rapides cassent quand les installations ne sont pas reproductibles. Une personne lance npm install lundi, une autre le fait vendredi et elles obtiennent des versions différentes. Les lockfiles règlent cela en enregistrant les versions exactes qui ont fonctionné, ainsi chaque installation correspond à ce que vous avez testé.

Traitez le lockfile comme un artefact de première classe : commitez-le, reviewez ses changements et évitez de le supprimer « pour réparer ». Si le lockfile change de manière inattendue, c'est un signe que vous tirez du nouveau code depuis Internet, même si votre propre code n'a pas changé.

Là où la stabilité compte, épinglez les versions volontairement. Par exemple, conservez des versions exactes pour auth, paiements, clients de base de données et outils de build. Pour des outils moins critiques (linters, formatters), autoriser des mises à jour mineures peut aller si vous avez des checks rapides.

Une politique simple qui évite les surprises :

- Commettre les lockfiles et faire échouer la CI si ils ne sont pas synchronisés

- Épingler les paquets critiques ; n'autoriser les plages que pour les outils dev à faible risque

- Regrouper les mises à jour (hebdomadaires ou bihebdomadaires), pas un flux constant de petites mises à jour

- Exiger une courte revue plus un smoke test avant de merger des mises à jour

- Garder un plan de rollback (lockfile précédent + tag) pour récupérer vite

Les bots de mise à jour automatiques aident, mais seulement si vous contrôlez le flux. Fixez des règles pour que les mises à jour arrivent en PR groupées, exécutent une suite minimale et se déploient d'abord en staging. Même un smoke test de 5 minutes (connexion, une écriture en base, un chargement de page clé) détecte la plupart des régressions.

Les dépendances privées ou forkées nécessitent une ownership. Gardez-les à un seul endroit, documentez qui les maintient et traquez les changements avec des tags de version clairs. Si vous avez hérité d'un prototype IA (que FixMyMess répare souvent), les forks apparaissent fréquemment : les nommer clairement et les épingler évite des « mises à jour mystères » plus tard.

C'est le cœur du nettoyage : des installations reproductibles aujourd'hui, des changements contrôlés demain.

Un workflow pratique étape par étape

Si vous voulez que le nettoyage des dépendances et de la chaîne d'approvisionnement se passe bien, traitez-le comme une petite migration, pas un rangement express. L'objectif est simple : savoir sur quoi vous comptez, changer une chose à la fois et toujours garder un build fonctionnel prêt à être expédié.

Commencez par écrire ce qui NE doit pas casser. Pour la plupart des prototypes, c'est la connexion, les paiements, l'upload de fichiers, les jobs d'arrière-plan et tout ce qui touche aux données de production. Lancez l'app et parcourez ces chemins pour repérer une casse rapidement.

Voici un workflow qui marche bien pour des bases de code pressées :

- Inventaire. Exportez la liste des dépendances directes et des entrées du lockfile. Indiquez quelles fonctionnalités en dépendent (par ex. "auth", "emails", "base de données").

- Supprimer des paquets inutilisés en petits lots. Supprimez 1 à 3 dépendances, rebuild, et faites un quick smoke test. Si ça casse, reverttez ce lot et essayez des suppressions plus petites.

- Patcher les vulnérabilités par sévérité. Corrigez d'abord les CVE haute sévérité, puis moyennes, puis faibles. Préférez le plus petit bump de version sûr et retestez vos chemins critiques après chaque changement.

- Rendre les lockfiles non optionnels. Assurez-vous que l'installation locale et la CI installent depuis le lockfile et échouent si le lockfile manque ou est hors-synch.

- Ajouter une mini-checklist de release + rollback. Avant déploiement : installer depuis zéro, builder, exécuter des tests basiques et confirmer que les secrets ne sont pas embarqués. Gardez un plan de rollback (dernier build connu bon ou tag) pour récupérer vite.

Si c'est un prototype généré par IA, attendez-vous à des surprises cachées comme des bibliothèques dupliquées, des SDKs inutilisés ou des paquets ajoutés pour une feature jamais livrée. Des équipes comme FixMyMess démarrent souvent par un audit rapide pour identifier quels changements sont sûrs à regrouper et lesquels nécessitent une vérification manuelle stricte.

Erreurs courantes qui créent des pannes ou de nouveaux bugs

La plupart des cassures lors du nettoyage arrivent pour des raisons prévisibles : on change plus vite que l'application ne peut être vérifiée bout en bout. L'objectif n'est pas d'éviter les mises à jour, mais de les appliquer avec des preuves.

Un piège courant est d'exécuter une commande d'auto-fix qui met à jour silencieusement des versions majeures. Ça semble être du progrès, mais les sauts de majeure changent souvent des valeurs par défaut, suppriment des options ou modifient la sortie de build. Vous vous en apercevez seulement après le déploiement, quand les redirections d'auth cessent de fonctionner ou que des routes serveur renvoient 404.

Une autre cause fréquente est de supprimer des paquets qui semblent inutilisés, sans vérifier comment l'app démarre dans chaque environnement. Beaucoup de prototypes IA changent de comportement selon des flags d'environnement (production vs preview) ou des imports dynamiques. Un paquet peut paraître inutilisé en local mais être requis dans une étape de build production.

Voici des erreurs qui provoquent souvent pannes ou régressions :

- Appliquer des mises à jour en masse incluant des sauts de majeure sans tester les flux clés.

- Supprimer des dépendances sans vérifier les points d'entrée runtime, scripts de build et chemins spécifiques à l'environnement.

- Ignorer les dépendances transitives (les deps que vos deps tirent) qui peuvent introduire des paquets risqués même si votre liste directe semble propre.

- Mettre à jour des paquets et expédier accidentellement des secrets ou des configs permissives (mode debug activé, CORS trop ouvert, ou un .env d'exemple ajouté).

- Partir du principe que les outils dev n'affectent pas la production : bundlers, linters et plugins de build peuvent changer le output, le tree-shaking ou l'injection d'env.

Un exemple simple : un prototype utilise un plugin de build seulement en "production". Vous le supprimez parce que l'app tourne en local, mais le build production échoue et le déploiement reste bloqué.

Si vous héritez d'une base générée par IA, c'est là que les petites surprises s'accumulent rapidement. FixMyMess commence souvent par un audit pour trouver les dépendances de build cachées, les risques transitifs et les fuites de secrets avant que des changements ne soient mis en ligne.

Checklist rapide avant de déployer

Juste avant d'expédier, faites une passe courte de nettoyage des dépendances et de la chaîne d'approvisionnement. Le but n'est pas la perfection. C'est rendre le build reproductible, réduire les casses surprises et savoir quels risques vous acceptez.

Contrôles pré-déploiement (15 à 30 minutes)

- Faire une installation propre depuis le lockfile (dossier neuf ou container frais). Si ça échoue, corrigez cela d'abord.

- Scanner votre manifeste pour les dépendances directes inutilisées, les supprimer puis relancer les tests. Gardez les changements petits pour repérer ce qui casse.

- Revoir les alertes de sécurité et corriger celles de haute sévérité que vous pouvez patcher sans refactor lourd. Si vous ne pouvez pas corriger aujourd'hui, notez pourquoi et quand vous reviendrez dessus.

- Effectuer un smoke test rapide sur les chemins les plus importants : inscription/connexion, un flux « happy path » principal, et tout flux de paiement ou d'export de données.

- Déployer avec un plan de rollback clair (qui le fait, combien de temps ça prend et à quoi ressemble un état « mauvais»).

Si vous travaillez avec npm et pip, faites la même chose pour chaque écosystème : installation propre, suppression des extras, patcher ce que vous pouvez et confirmer que l'app se comporte de la même manière.

Préparation au rollback

Un rollback est votre filet de sécurité quand une mise à jour de dépendance casse la production.

- Conservez l'artefact du dernier build connu bon ou le tag de release.

- Assurez-vous que config et secrets sont compatibles avec la version précédente.

- Vérifiez que vos changements de base de données sont réversibles (ou différés jusqu'après le déploiement).

- Confirmez que votre monitoring montrera les erreurs rapidement (logs basiques et un health check).

Si le code est un prototype IA, cette étape révèle souvent des risques cachés comme des bibliothèques d'auth inutilisées ou des paquets obsolètes. Les équipes comme FixMyMess commencent généralement ici avant des réparations plus profondes, car ça évite des pannes répétées pendant que vous corrigez des problèmes plus grands.

Exemple : nettoyer un prototype généré par IA en urgence

Un fondateur livre une démo construite avec un outil IA. Après quelques prompts, le repo a une énorme liste de paquets : un kit UI React, trois librairies de dates, deux SDK d'auth, des helpers serveur inutilisés et un dossier Python avec des paquets ML qui ne tournent jamais. Les installations sont lentes, les warnings défilent et personne ne sait ce qui est vraiment nécessaire.

Voici une séquence de nettoyage qui garde le risque faible pendant que vous réduisez le bazar.

D'abord, prenez l'inventaire. Capturez l'état d'installation exact (lockfiles inclus), notez les versions runtime (Node, Python) et lancez l'app une fois pour confirmer le comportement actuel. Puis cartographiez ce qui est réellement utilisé : cherchez les imports, vérifiez la sortie de build et comparez cela aux manifests.

Ensuite, retirez le poids mort par petits lots. Plutôt que de supprimer la moitié des dépendances d'un coup, prenez les duplicatas évidents (deux clients HTTP), retirez-en un, réinstallez et faites un smoke test basique. Répétez jusqu'à ce que la liste de dépendances reflète ce que l'app utilise vraiment.

Puis patchez les vulnérabilités connues avec un minimum de casse :

- Exécutez l'audit de sécurité et exportez les résultats

- Patchez d'abord les dépendances directes, puis réévaluez les transitives

- Pour les upgrades risqués, testez uniquement les zones touchées (auth, uploads, paiements)

- Si vous devez reporter un patch, notez pourquoi et fixez une date de rappel

Un échec « à la left-pad » réaliste : le build casse soudainement parce qu'un petit paquet transitive est retiré ou republié avec un breaking change. Si vous dépendez de versions flottantes, votre prochaine installation peut tirer un arbre différent même si votre code n'a pas changé. Épingler les versions avec les lockfiles réduit cet impact en maintenant des installations cohérentes entre machines et jours.

L'état final se ressent facilement : installations plus rapides, moins d'avertissements et une liste de dépendances plus courte que vous pouvez expliquer. Pour les équipes ayant hérité d'un prototype IA, FixMyMess commence souvent par ce nettoyage pour stabiliser la base avant des travaux plus profonds comme corriger l'auth ou durcir la sécurité.

Étapes suivantes pour garder votre prototype stable

Le travail sur les dépendances tient seulement si quelqu'un en est responsable. Nommez un propriétaire pour le nettoyage des dépendances et de la chaîne d'approvisionnement : le fondateur pour les petites apps, l'agence si elle continue à livrer, ou un mainteneur désigné si l'app se dirige vers la production. « Tout le monde » signifie généralement « personne », et c'est ainsi que les vieux paquets et mises à jour transitives risquées reviennent.

Mettez en place un rythme simple que vous pouvez réellement tenir. Hebdomadairement, faites un scan rapide pour attraper les alertes urgentes et les mises à jour surprises. Mensuellement, faites une revue plus approfondie où vous décidez quoi mettre à jour, quoi épingler et quoi supprimer. Si vous attendez « après le lancement », vous le ferez pendant une panne.

Un calendrier pratique qui marche :

- Hebdomadaire (15 minutes) : lancer votre audit de sécurité et vérifier les changements de version inattendus

- Mensuel (60-90 minutes) : mettre à jour un petit lot de paquets, relancer les tests et rafraîchir les lockfiles

- Trimestriel : revoir les paquets à haut risque (auth, crypto, upload, pilotes BDD) et remplacer si nécessaire

Si votre base a été générée rapidement (surtout avec des outils IA), l'instabilité vient souvent d'un mélange de dépendances fragiles, de snippets copiés et de scripts d'auth ou de déploiement à moitié configurés. Dans ce cas, ne vous contentez pas de « tout mettre à jour ». Faites d'abord un audit ciblé, puis réparez les chemins critiques (connexion, paiements, accès DB, pipeline de build) pour que les mises à jour cessent de casser l'app.

Un bon signe que vous avez besoin d'aide extérieure : vous patchez une CVE et trois autres choses cassent, ou vous ne pouvez pas expliquer pourquoi un paquet est installé.

Si vous en êtes là, FixMyMess peut exécuter un audit de code gratuit puis remédier rapidement (la plupart des projets prennent 48–72 heures), incluant nettoyage des dépendances, durcissement de la sécurité et préparation du prototype pour la production.

Avant chaque release, retenez une règle courte : si vous ne pouvez pas rebuild depuis zéro sur une machine propre en utilisant vos lockfiles, vous êtes à un mauvais update d'une panne.