Secrets exposés dans le code généré par l'IA : trouver et faire la rotation des clés

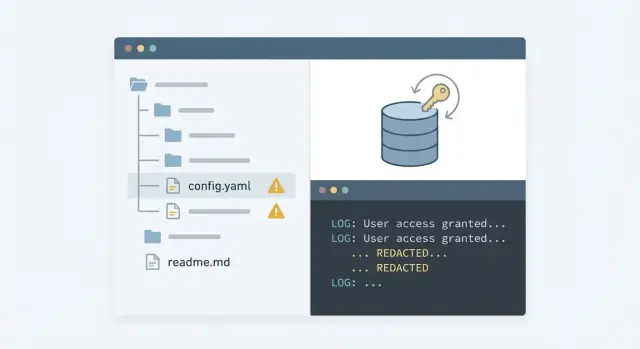

Les secrets exposés dans du code généré par l'IA peuvent fuir via les dépôts, les logs et les fichiers env. Apprenez à les détecter, faire la rotation des identifiants et durcir les accès.

Qu'est-ce qui compte comme secret (et pourquoi ça devient urgent)

Un secret est tout ce qui prouve que votre appli est autorisée à accéder à quelque chose. S'il fuit, un attaquant n'a souvent pas besoin de forcer l'accès : il peut simplement s'authentifier comme votre appli.

Les secrets incluent les clés d'API, les noms d'utilisateur et mots de passe de base de données, les secrets clients OAuth et tokens de rafraîchissement, les clés de signature JWT, les clés privées (SSH, TLS), les secrets de signature webhook, et les clés de comptes de services cloud. Une règle simple : si une valeur permettrait à quelqu'un de lire des données, d'en écrire, de déployer du code ou de dépenser de l'argent, traitez-la comme un secret.

Les prototypes générés par l'IA codent souvent des secrets en dur parce que la rapidité prime au départ. Les prompts produisent des extraits copiés-collés avec des clés “temporaires”, et les gens collent des identifiants dans des fichiers de config pour faire fonctionner une démo. L'appli marche, donc la rustine reste.

Une fois un secret exposé, supposez qu'il a déjà été compromis. Les conséquences typiques :

- Accès silencieux aux données (enregistrements clients, docs internes, backups)

- Factures surprises (APIs IA, calcul cloud, fournisseurs e-mail/SMS)

- Prise de contrôle de comptes (panneaux admin, CI/CD, consoles cloud)

- Persistance à long terme (création de nouvelles clés, permissions élargies)

La remédiation, ce n'est pas seulement “changer le mot de passe”. Ce sont trois tâches reliées :

- Découverte : trouver chaque endroit où le secret existe, y compris les copies.

- Rotation : le remplacer en sécurité sans casser la production.

- Prévention : empêcher la prochaine build de le réintroduire.

Où les clés fuient habituellement dans les projets générés par l'IA

Les prototypes générés par l'IA ont tendance à croître vite : extraits copiés, déploiements rapides, et code de debug “temporaire”. C'est pourquoi les fuites apparaissent souvent à plusieurs endroits en même temps.

Les points de fuite habituels

Vérifiez ceux-ci en priorité :

- Dépôts publics et forks : un repo peut être public brièvement, puis rendu privé, et la clé est déjà copiée. Les forks et miroirs peuvent la garder vivante.

- Historique git : supprimer un fichier

.envou un fichier de config n'est pas suffisant. S'il a été commité une fois, le secret peut encore être récupéré dans d'anciens commits. - Logs et sorties de debug : logs de build, logs serveur, et instructions de debug qui “printent le token” peuvent fuir des identifiants. Les outils de suivi d'erreurs peuvent aussi capturer des en-têtes.

- Fichiers env et exports : les fichiers

.envsont committés, inclus dans des zips, ou intégrés dans des images Docker. Les équipes les partagent aussi dans le chat quand quelque chose casse. - Bundles côté client : tout ce qui est envoyé au navigateur doit être traité comme public. Du code frontend finit parfois par contenir des clés ou des endpoints privilégiés.

Un schéma fréquent : quelqu'un teste Stripe et Postgres localement, commit une démo fonctionnelle, puis “nettoie” en ajoutant .env à .gitignore. Le repo a l'air sûr, mais le premier commit contient toujours le mot de passe. Les logs de déploiement peuvent aussi contenir la chaîne de connexion.

Si vous observez ces patterns, traitez cela comme un incident, pas comme une simple tâche de nettoyage.

Signes rapides que vous avez déjà des secrets exposés

Si votre app a été générée rapidement, supposez que vous pourriez avoir des secrets exposés jusqu'à vérification. Ces fuites sont rarement subtiles. Elles sont souvent en clair dans des fichiers committés pendant la précipitation.

Commencez par une recherche simple pour des marqueurs évidents. Vous n'essayez pas encore de prouver que tout est sûr ; vous cherchez des hits à haut risque nécessitant une action.

api_key

secret

password

DATABASE_URL

Bearer

BEGIN PRIVATE KEY

Si l'un d'eux apparaît à côté d'une valeur qui a l'air réelle (chaînes longues aléatoires, blobs base64, JWTs, ou URLs de connexion complètes), considérez-le comme compromis.

Cherchez aussi les fichiers de config qui ne devraient pas être committés : .env, config.json, serviceAccount.json, et les copies “backup” comme .env.old ou config(copy).json. Les templates et le code généré déposent souvent des identifiants dans ces fichiers par défaut.

Ne vous arrêtez pas au code “principal”. Les fuites se cachent dans des endroits qu'on oublie de relire :

- Scripts de seed et helpers de migration qui se connectent à la production “juste pour peupler les données”

- Tests et mocks qui incluent de vrais tokens pour “faire passer” les tests

- Notes dans le README ou extraits commentés

- Dumps de code généré où des dossiers de config entiers ont été collés

Vérifiez aussi les commits récents. Signes d'alerte : gros commits one-shot, messages comme “working version” ou “temp”, ou copie d'un template modifié plus tard. Ce sont des moments où les secrets sont souvent intégrés dans l'historique.

Étape par étape : trouver des secrets divulgués sans aggraver la situation

Quand vous suspectez des secrets exposés, la première tâche est d'empêcher la création de nouvelles copies pendant l'investigation.

Un flux de recherche sûr

Mettez en pause tout ce qui produit ou partage des builds : auto-déploiements, liens de preview, branches de démo. Si quelqu'un est sur le point de “tester encore une chose”, demandez-lui d'attendre. Chaque nouvelle exécution peut répandre la même clé dans d'autres endroits (artefacts, caches, logs).

Travaillez ensuite localement. Récupérez le repo sur votre machine et scannez sans téléverser le code vers des outils tiers. Cherchez des clés d'API, tokens, chaînes de connexion, clés privées, et des lignes contenant des mots comme SECRET, TOKEN, KEY, PASSWORD, ou DATABASE_URL.

Ensuite, fouillez le passé, pas seulement l'état actuel. Un secret supprimé la semaine dernière peut encore être dans l'historique git et accessible à quiconque a accès au dépôt. Planifiez d'analyser les commits et les tags, pas seulement l'arbre de travail.

Après le code et l'historique, vérifiez les endroits où les secrets peuvent avoir été imprimés par accident : sorties de jobs CI, logs de build, logs serveur, et rapports d'erreurs. Une seule ligne de debug peut fuir un token même si le code a l'air propre maintenant.

Enfin, notez tout avant de faire une rotation. Inventoriez chaque secret, où vous l'avez trouvé, ce qu'il permet, qui en est responsable, et ce qui doit être mis à jour après la rotation.

- Mettre en pause les déploiements et arrêter le partage des builds de preview.

- Scanner le repo courant localement pour des chaînes ressemblant à des clés et des valeurs de config.

- Scanner l'historique git (commits, tags) pour des fuites anciennes.

- Vérifier les logs CI et d'hébergement, ainsi que les rapports d'erreurs, pour des identifiants imprimés.

- Créer une table d'inventaire unique mappant secret -> propriétaire -> système -> gravité.

Si vous trouvez un mot de passe de base de données dans un ancien commit et la même valeur dans des logs CI, considérez-le compromis. Séparez ce qui est “trouvé” de ce qui est “confirmé utilisé” pour que la rotation suive le bon ordre.

Contention : arrêter l'hémorragie dans la première heure

Traitez la première heure comme une réponse à incident, pas comme un refactor. L'objectif est d'empêcher de nouveaux dégâts pendant que vous identifiez l'étendue de la fuite.

Désactivez d'abord les identifiants les plus risqués. Si une clé root cloud ou un utilisateur DB admin est exposé, supposez qu'on peut tout faire avec. Révoquez ou désactivez immédiatement, même si cela provoque une indisponibilité. Une courte panne coûte généralement moins cher qu'une base de données copiée.

Supposez que les secrets aient pu être copiés vers des endroits que vous ne pouvez pas totalement tracer : artefacts de build, logs d'erreurs, sorties CI, environnements de preview hébergés. Cela signifie souvent faire la rotation de plus qu'une seule clé.

Actions rapides de contention adaptées à de nombreux projets IA :

- Révoquer ou désactiver les clés root cloud, les utilisateurs DB admin, et toute clé API “god mode”.

- Mettre l'appli en mode maintenance ou bloquer temporairement l'accès public pendant le travail.

- Restreindre l'accès entrant (verrouiller le réseau DB, suspendre les webhooks, allowlist d'IP sur les panneaux admin).

- Invalider les sessions actives si des clés de signature ou secrets JWT ont été exposés (forcer la déconnexion).

- Geler les déploiements pour que le CI ne continue pas à rejeter des secrets dans les logs.

Si un outil d'IA a mis une URL Postgres avec mot de passe dans un repo, considérez le mot de passe comme « brûlé ». Faites aussi la rotation de toutes les chaînes de connexion apparentées stockées dans les settings d'hébergement, la configuration serverless, les workers en arrière-plan et partout où le même identifiant pourrait être partagé.

Un plan de rotation pratique (qui, quoi, quand et dans quel ordre)

Le but n'est pas seulement de changer les clés. C'est de les changer dans un ordre sûr, avec des propriétaires clairs, sans couper l'accès de l'app à ses services.

Commencez par cartographier “qui et quoi” pour chaque secret. Notez :

- Quel service l'utilise (base de données, fournisseur d'auth, stockage)

- Quels environnements il touche (dev, staging, prod)

- Quels systèmes et personnes peuvent le lire (collaborateurs, CI, hébergement)

Priorisez la rotation selon le rayon d'impact. Faites en priorité les secrets avec le plus large accès (clés root cloud, tokens admin, tokens CI/CD), puis passez aux clés spécifiques à l'appli (un seul utilisateur DB, un webhook unique). Les clés larges peuvent créer d'autres accès, donc elles sont les plus urgentes.

Une séquence simple de rotation pour chaque secret :

- Créer un secret de remplacement (nouvelle clé, nouvel utilisateur DB, nouveau token) avec les permissions minimales nécessaires.

- Mettre à jour la config au bon endroit (gestionnaire de secrets, variables CI, env runtime), et supprimer toutes les copies du code et des fichiers env.

- Déployer et vérifier les chemins critiques (connexion, paiements, jobs en arrière-plan) avec le nouveau secret.

- Révoquer l'ancien secret et confirmer qu'il ne peut plus s'authentifier.

- Enregistrer ce qui a changé, où c'est stocké maintenant, et qui peut le lire.

Choisissez une fenêtre de rotation selon l'impact. Pour les bases de données en production, planifiez une courte maintenance ou utilisez un chevauchement double-credential (le nouveau fonctionne avant que l'ancien ne soit révoqué). Définissez un plan de rollback qui avance en corrigeant la config, pas en restaurant la clé exposée.

Faire tourner les identifiants de base de données en toute sécurité

La rotation des identifiants DB semble simple, mais on peut facilement casser la production si l'ordre est mauvais. L'objectif est une bascule propre avec un minimum d'indisponibilité.

Créez un nouvel utilisateur DB pour chaque appli ou service. Évitez un login “admin” partagé par tout le monde. Si un service fuit, le rayon d'impact reste limité.

Donnez au nouvel utilisateur uniquement ce dont l'appli a besoin. La plupart des applis n'ont pas besoin de créer des bases, gérer des rôles, ou lire des tables système internes.

Séquence sûre :

- Créer un nouvel utilisateur DB et appliquer des grants en moindre privilège.

- Mettre à jour la chaîne de connexion dans un environnement (généralement staging d'abord), déployer et vérifier les flux critiques.

- Répéter pour la production, puis pour le dev (les fuites en dev restent des fuites).

- Rechercher les identifiants codés en dur dans les scripts, migrations, fichiers de seed, configs CI et backups avant de déclarer la tâche terminée.

- Désactiver l'ancien utilisateur et confirmer qu'il ne peut plus se reconnecter.

Lors de la bascule, vérifiez avec des actions réelles : connexion, création d'un enregistrement, exécution d'un job en arrière-plan, et confirmez que les erreurs ne sont pas masquées. Vérifiez aussi les connexions en pool : certaines applis gardent d'anciennes connexions actives pendant des minutes ou des heures, ce qui peut masquer des problèmes jusqu'à plus tard.

Enfin, supprimez les anciens identifiants partout où ils peuvent encore exister : cron jobs, scripts d'admin ponctuels, .env copiés, et sauvegardes “temporaires”.

Durcissement des accès après la rotation (pour que ça ne se reproduise pas)

Faire la rotation règle le problème du jour. Le durcissement empêche la prochaine fuite. L'objectif est simple : les secrets vivent en dehors du repo, ont des droits réduits, et sont faciles à auditer.

Sortez les secrets du code. Utilisez des variables d'environnement pour les setups simples, ou un gestionnaire de secrets si vous avez plusieurs services. Traitez les fichiers .env comme locaux : hors contrôle de version, ne pas les copier dans les images, et ne pas les afficher dans les logs de démarrage.

Réduisez le rayon d'impact. Ne réutilisez pas une clé “maître” partout. Séparez par environnement (dev, staging, prod) et par service (web app, worker, analytics). Si une clé fuit, vous faites tourner une petite pièce, pas toute votre stack.

Verrouiller l'accès dans CI et l'hébergement

CI et hosting sont des points de fuite fréquents car ils touchent à chaque build. Serrez les permissions pour que seul le job approprié, sur la bonne branche, puisse lire les secrets de production.

- Utilisez des identifiants CI séparés pour lecture vs déploiement, avec les plus faibles scopes possibles.

- Restreignez qui peut voir ou modifier les secrets dans CI et votre fournisseur d'hébergement.

- Limitez les déploiements aux branches protégées.

- Activez les logs d'audit et revoyez-les après les rotations.

- Masquez les secrets dans les logs et désactivez la sortie de debug verbeuse en production.

Si vous héritez d'un prototype construit par l'IA, cherchez explicitement les prints de debug “helpful”. Il est courant de voir des applis dumpant des objets de config complets ou des URLs de connexion en cas d'échec.

Ajouter des garde-fous dans votre repo

Le durcissement doit être automatique, pas une promesse.

- Ajoutez un scan de secrets en pre-commit et bloquez les commits qui correspondent à des motifs de clés.

- Exigez une revue de code pour les changements touchant la config, l'auth ou le déploiement.

- Protégez les branches main et release, et imposez des checks de statut.

- Règle : pas de secrets dans les exemples, tests ou scripts de seed.

Un mode d'échec courant : quelqu'un fait la rotation d'un mot de passe DB, mais laisse la même valeur dans un script de test utilisé par le CI. Une build ultérieure échoue et l'affiche. Les garde-fous empêchent cette seconde fuite.

Erreurs courantes qui maintiennent les secrets exposés

La plupart des fuites restent parce que la correction est à moitié faite. Avec le code généré par l'IA, il est courant de patcher le problème visible et de manquer des endroits où la même clé est encore utilisable.

Une erreur fréquente est de faire la rotation d'un identifiant sans désactiver l'ancien. Si l'ancienne clé fonctionne encore, quiconque l'a copiée d'un commit, d'un log de build ou d'une capture d'écran peut continuer à l'utiliser. La rotation doit inclure la révocation ou l'expiration, pas seulement la création d'une nouvelle valeur.

Un autre piège est de scanner uniquement la branche courante. S'il a été commité une fois, le supprimer de la version la plus récente n'efface pas l'ancien commit.

Surveillez les patterns qui réintroduisent des fuites :

- Mettre des clés d'API ou des URLs DB dans le code frontend parce que ça marche dans un prototype

- Réutiliser une méga-clé admin partout (prod, staging, dev local)

- Logger des objets d'erreur complets qui incluent en-têtes, tokens, ou chaînes de connexion

- Laisser des

.envdans des endroits qui sont copiés dans des images ou des dossiers partagés - Faire la rotation uniquement du mot de passe DB en oubliant des tokens au niveau applicatif qui donnent encore l'accès

Règle simple : traitez chaque secret comme compromis jusqu'à preuve du contraire (1) il est révoqué, (2) il est retiré de l'historique et des logs, et (3) l'accès est réduit au minimum nécessaire.

Checklist rapide avant de redéployer

Considérez ceci comme une porte de contrôle. Si un item échoue, mettez le déploiement en pause. Redéployer avec la même fuite transforme une erreur en incident.

La surprise vient souvent du fait que la clé a disparu du commit le plus récent mais vit encore dans l'historique git, une trace collée, ou un artefact de build oublié.

Checklist pré-déploiement rapide qui évite beaucoup d'échecs répétés :

- Confirmer que le repo est propre : scanner les fichiers courants et l'historique git, et supprimer les artefacts empaquetés (zips, dossiers build, dumps de debug) qui peuvent contenir des clés.

- Vérifier que chaque environnement est mis à jour : dev local, preview/staging, production, CI, et jobs en arrière-plan utilisent tous les valeurs nouvellement rotées.

- Prouver que les anciens identifiants sont morts : révoquez-les à la source (base, cloud, tiers), puis testez qu'ils ne peuvent plus s'authentifier.

- Re-vérifier les permissions : les nouveaux utilisateurs DB et tokens API doivent avoir uniquement l'accès nécessaire (lecture vs écriture, schéma/tables limités, pas d'admin par défaut).

- Ajouter des tripwires : activer des alertes pour tentatives de connexion inhabituelles, pics de requêtes, ou dépenses inattendues.

Faites une vérification de réalité avant le déploiement complet : déployez d'abord en non-production et exécutez les flux qui touchent aux secrets (connexion, paiements, e-mail, téléversement de fichiers). Si quelque chose casse, corrigez-le là-bas plutôt que de hot-patcher la production.

Scénario d'exemple et étapes suivantes

Un fondateur publie une Lovable prototype rapidement et pousse le repo en public pour le partager. Une semaine plus tard, quelqu'un signale que l'app “se comporte bizarrement”. Dans le repo, il y a un .env commité et un DATABASE_URL codé en dur dans un fichier de config. La démo marchait, mais les bases de sécurité faisaient défaut.

Traitez cela comme un incident actif. Supposez que le secret a été copié. Capturez les preuves pour la suite (ne pas coller les clés dans le chat), puis arrêtez les nouveaux dégâts : mettez l'app en maintenance, suspendez les jobs en arrière-plan, et bloquez l'accès sortant à la base si possible.

Ensuite, trouvez chaque point de fuite, pas seulement le fichier évident. Vérifiez l'historique du repo (les anciens commits contiennent souvent encore la clé), les logs de build, les logs d'erreurs, et les environnements de preview hébergés qui ont pu imprimer des chaînes de connexion.

Faites la rotation dans un ordre sûr. Créez un nouvel utilisateur DB avec les permissions minimales, mettez à jour les variables d'environnement de l'app, et redéployez. Confirmez que l'app se connecte avec le nouvel utilisateur. Une fois que le trafic est stable, révoquez l'ancien utilisateur DB et invalidez les tokens liés.

Consignez ce qui s'est passé pour ne pas dépendre de la mémoire plus tard :

- Inventaire des secrets : ce que c'est, où ça vit, et où ça ne doit jamais apparaître (repo, logs, tickets)

- Propriétaire : qui peut faire la rotation et qui approuve l'accès

- Date de rotation : quand cela a été changé pour la dernière fois

- Règles d'accès : quels services et IPs peuvent atteindre la base de données

- Notes de vérification : comment vous avez confirmé que l'ancien secret ne fonctionne plus

Si votre projet a été généré dans des outils comme Replit, Cursor, Bolt, ou v0, il est courant d'avoir plus d'une fuite cachée (configs dupliquées, fichiers d'exemple, prints de debug). Si vous voulez un diagnostic ciblé, FixMyMess (fixmymess.ai) commence par un audit de code gratuit qui cartographie les chemins de fuite et priorise les rotations, puis aide à réparer et durcir la base de code pour la rendre prête pour la production.