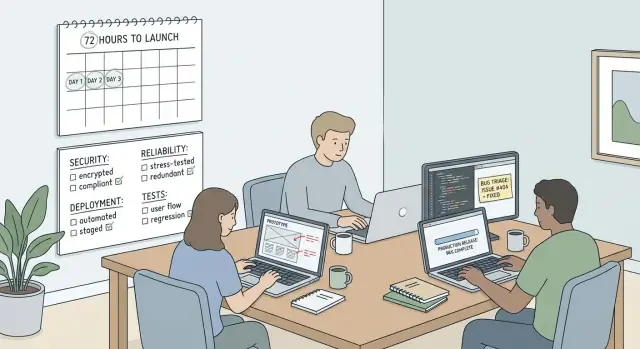

De prototipo a producción en 72 horas: un plan de estabilización

Prototipo a producción en 72 horas: una lista de verificación faseada y realista para seguridad, fiabilidad, despliegue y pruebas mínimas para que puedas lanzar con seguridad.

Qué significa realmente “listo para producción en 72 horas”

Para un primer lanzamiento, “listo para producción” no significa perfecto. Significa que la app es segura para usar, predecible en uso normal y recuperable cuando algo falla.

Publicar un prototipo tal cual es arriesgado porque los prototipos suelen ocultar bordes peligrosos: secretos hardcodeados, autenticación débil, comprobaciones de acceso faltantes y manejo de datos desordenado. Aunque la interfaz se vea terminada, una sola petición maliciosa puede filtrar datos de usuarios, corromper registros o tumbar la aplicación. El coste no son solo fallos: es pérdida de confianza, tiempo desperdiciado y a veces problemas legales o de cumplimiento.

Un empujón realista de 72 horas se centra en estabilizar un flujo principal de usuario y reducir lo desconocido. No persigues todos los casos límite. Aseguras que el viaje principal funcione, falle de forma segura y pueda desplegarse y vigilarse sin sorpresas.

Para un primer lanzamiento, “suficientemente listo para producción” suele verse así:

- No hay secretos expuestos, comprobaciones básicas de seguridad y control de acceso claro

- Un flujo principal funciona de principio a fin, con validación de entrada y errores útiles

- Los cambios en datos son seguros (no hay pérdidas silenciosas, ni acciones destructivas sin confirmación)

- Visibilidad básica (logs legibles, señales claras cuando algo se rompe)

- Un proceso de despliegue repetible y un plan simple de reversión

Qué debe esperar: grandes refactors, limpieza de estilos, trabajo amplio de funciones y una suite completa de tests. Importan, pero pueden consumir las 72 horas sin reducir los mayores riesgos.

Elige el único flujo principal que debes lanzar con seguridad

Si intentas “arreglarlo todo” en 72 horas, no lanzas nada. El camino más rápido es elegir un flujo central que deba funcionar siempre, incluso cuando las cosas van mal.

Escribe las 3 a 5 acciones que un usuario real debe completar de extremo a extremo. Manténlo claro y testeable:

- Crear una cuenta y verificar el correo

- Iniciar sesión y restablecer la contraseña

- Crear el elemento principal (proyecto, ticket, factura, publicación)

- Pagar o empezar una prueba (si cobras)

- Exportar, descargar o compartir el resultado

Marca dónde se toca datos sensibles: contraseñas, datos de pago, cargas, claves de API, herramientas de administrador y cualquier cosa que pueda exponer datos de clientes. Si los secretos viven en el navegador, tokens aparecen en logs o estás enviando una clave pública de base de datos, el flujo no es seguro para liberar.

Define “hecho” antes de que cualquiera empiece a parchear código. No necesitas una especificación larga, solo un umbral claro:

- Funciona con una cuenta nueva y entradas realistas

- Mensajes de error claros y alternativas seguras (no pantallas en blanco)

- Registro básico de fallos

- No hay agujeros evidentes en autenticación y acceso a datos

- Alguien puede desplegarlo dos veces seguidas sin sorpresas

Finalmente, decide qué queda fuera de alcance. Nuevas funciones, rediseños, ajustes “agradables de tener” y ajuste de rendimiento pueden esperar.

Hora 0-3: una auditoría rápida para sacar a la luz riesgos obvios

Las primeras tres horas sirven para entender qué tienes y qué podría hacerte daño rápido.

Empieza confirmando entornos. Muchos prototipos confunden local, staging y producción, o reutilizan la misma base de datos para los tres. Anota qué URL y base de datos usa cada entorno y quién puede acceder a ellos. Si staging es público, trátalo como producción.

Luego, inventaría cada integración de la que depende la app revisando archivos de configuración y los paneles de los servicios. Elementos típicos:

- Auth (login por correo, Google, magic links)

- Base de datos y migraciones

- Envío de email/SMS

- Pagos y webhooks

- Almacenamiento de archivos (uploads, avatares, recibos)

Después haz un escaneo rápido de secretos. Busca claves de API en el repo, configuración del cliente, logs de build, salidas de terminal pegadas o capturas de pantalla en docs y tickets. Un fallo común es poner un secreto en código frontend “solo por ahora” y olvidar que se envía a cada navegador.

Termina la auditoría con una lista corta y ordenada por riesgo: ¿qué puede causar más daño, más rápido? Ejemplos: usuarios pueden ver datos de otros usuarios, el restablecimiento de contraseña puede abusarse, acciones de administrador son accesibles sin comprobaciones, un pago se marca como “pagado” sin confirmación o un webhook puede reproducirse.

Si el prototipo usa una misma URL de base de datos en todos los entornos, asume que alguien probará en staging y borrará datos de producción. Separar entornos sube a la cima de la lista.

Fase 1 (Día 1): imprescindibles de seguridad antes de cualquier lanzamiento

El Día 1 trata de bloquear las maneras obvias en que tu app puede ser atacada. No buscas “seguridad perfecta”. Buscas “nada embarazoso o catastrófico”.

1) Asegura los secretos (asume que ya se filtraron)

Los prototipos creados con IA suelen salir con claves en el repo, en el frontend o en logs. Trata cada clave usada en prototipado como comprometida.

Haz esto primero:

- Rota claves (base de datos, correo, pagos, OAuth) y revoca las antiguas

- Mueve secretos a configuración del servidor (nunca en el bundle del cliente)

- Restringe scopes y dominios permitidos cuando sea posible

- Revisa logs, herramientas de errores y docs/capturas compartidas por claves expuestas

También confirma que el usuario de la base de datos no sea un admin todopoderoso. Dale solo los permisos que la app necesita.

2) Arregla lo básico de autenticación antes que nada

La mayoría de incidentes vienen de un manejo débil de la auth, no de exploits avanzados. Asegúrate de que las páginas protegidas y las rutas de API requieran una sesión válida.

Comprobaciones rápidas:

- Rutas protegidas: aplica el acceso en el servidor, no solo en la UI

- Manejo de sesión: cookies seguras o tokens de corta vida, y comportamiento claro en logout

- Restablecimiento de contraseñas: de un solo uso, expiración corta y no revelar si existe un correo

Si guardas tokens de terceros (almacenamiento, CRM, etc.), guárdalos en el servidor y con scope limitado.

3) Valida entradas en el servidor (especialmente dinero e identidad)

No confíes en el navegador. Añade validación del lado servidor para endpoints que crean cuentas, restablecen contraseñas, aceptan pagos, suben archivos o escriben en la base de datos. Prefiere listas de permitidos sobre listas de denegados.

4) Bloquea vulnerabilidades comunes de prototipos

Busca consultas SQL construidas por concatenación de strings, uploads de archivos inseguros, redirecciones abiertas después del login y endpoints que acepten URLs o rutas de archivo crudas. Por ejemplo, un returnUrl no confiable puede redirigir a los usuarios a un sitio de phishing.

Fase 2 (Día 2): fiabilidad y manejo de fallos

El Día 2 se trata de hacer que la app se comporte bien cuando los usuarios reales hacen cosas impredecibles. El objetivo es evitar fallos silenciosos, prevenir datos malos y simplificar la recuperación.

Empieza por el manejo de errores. Cada fallo debe hacer dos cosas:

- mostrar al usuario el siguiente paso claro, y

- escribir un log seguro en el servidor que puedas usar para depurar.

Evita filtrar secretos o trazas de pila al navegador. Un buen mensaje es sencillo: qué pasó, qué intentar a continuación y si hace falta que soporte intervenga.

Después, evita la corrupción de datos. Las envíos duplicados son comunes (doble clic, refresco, redes inestables). Para cualquier cosa que cree registros o cobre dinero, hazla idempotente. Usa un id o una restricción única para que la misma acción no pueda ejecutarse dos veces.

Mantén las llamadas externas bajo control. Añade timeouts para pagos, correo y APIs de terceros. Los reintentos deben estar limitados y con backoff; si no, una breve caída se convierte en una avalancha de peticiones repetidas.

Una lista corta de fiabilidad suele ser suficiente:

- No fallar por registros faltantes (devolver 404, usar valores por defecto seguros)

- Desduplicar acciones de “crear” y pagos (claves de idempotencia, restricciones únicas)

- Añadir timeouts y alternativas claras para llamadas externas

- Limitar reintentos y mostrar fallos en logs/alertas

- Fijar versiones de runtime y paquetes para reducir sorpresas al desplegar

Antes de que lo necesites, escribe un plan de reversión que puedas ejecutar bajo estrés: redeploy de la build anterior, revertir el último commit o desactivar un feature flag.

Fase 3 (Día 3): preparación de despliegue sin sorpresas

El Día 3 se trata de repetibilidad. Si no puedes escribir los pasos exactos para desplegar, no tienes un plan de despliegue.

Elige un objetivo de despliegue para el primer lanzamiento y mantenlo simple. La meta es un proceso que puedas ejecutar de la misma manera cada vez.

Escribe una “receta de despliegue” corta que responda:

- ¿Qué construimos?

- ¿Qué ejecutamos?

- ¿Qué debe existir antes (base de datos, almacenamiento, colas)?

Confirma requisitos temprano: variables de entorno, el puerto en que escucha la app y pasos puntuales como migraciones de base de datos.

Trata las migraciones como un lanzamiento propio. Haz backup antes. Prefiere cambios no destructivos (añadir columnas, evitar eliminar tablas) para poder revertir sin perder datos.

Configura visibilidad básica antes de publicar. No necesitas un sistema de monitorización complejo, pero sí respuestas cuando algo falla:

- Logs centralizados para errores de la app y trabajos en segundo plano

- Al menos una alerta por picos de errores o tiempo de inactividad

- Secretos en el host (no hardcodeados en el repo)

- Health checks (la app arranca correctamente y puede conectarse a la BD)

- Un paso de reversión escrito y quién puede ejecutarlo

Ensayo y luego repetir

Haz un ensayo en staging usando exactamente los mismos pasos que usarás en producción. Luego repite esos mismos pasos en producción, sin “pequeñas diferencias”. Las variables de entorno faltantes (como DATABASE_URL) son fáciles de detectar en staging y dolorosas en producción.

Pruebas mínimas que importan (no una suite completa)

En un empujón de 72 horas, las pruebas tienen un trabajo: prevenir fallos aterradores. No necesitas docenas de tests de casos límite. Necesitas un pequeño conjunto que detecte regresiones peligrosas rápido.

Elige tu flujo principal, luego añade algunas comprobaciones alrededor que prueben que la app es segura y no miente.

Un buen conjunto inicial (5 a 8 comprobaciones en total):

- Smoke test del flujo principal: signup/login y la acción principal (crear un registro, enviar un mensaje, generar un informe o pagar)

- Comprobación de permisos: usuarios desconectados no pueden acceder a la acción principal; usuarios normales no pueden acceder a páginas solo de admin

- Aislamiento de datos: un usuario no puede ver los datos de otro cambiando un ID o URL

- Seguridad de entrada: payloads inválidos fallan de forma limpia sin trazas de pila

- Endpoint de health check: confirma que la app puede servir peticiones y alcanzar dependencias clave

Estas pruebas deben ser aburridas: rápidas, repetibles y fáciles de leer.

Ejecuta estas pruebas en momentos clave: antes de fusionar cambios arriesgados, antes de desplegar (en staging con ajustes similares a producción) e inmediatamente después de desplegar en producción.

Un calendario paso a paso de 72 horas para estabilizar

Un empujón de 72 horas funciona mejor cuando lo tratas como un sprint de operaciones, no de features. Tu objetivo es una versión segura, una forma clara de verificarla y una forma clara de deshacerla.

- Hora 0-3 (kickoff): Congelar nuevas features, elegir un responsable de lanzamiento, definir “hecho” y escribir una lista de verificación corta.

- Día 1 (seguridad): Rotar y asegurar secretos, eliminar claves hardcodeadas, arreglar auth y permisos en el flujo principal y añadir validación del lado servidor.

- Día 2 (fiabilidad): Hacer los fallos predecibles. Añadir timeouts, reintentos seguros, errores amigables para el usuario y logging para eventos clave.

- Día 3 (despliegue): Ensayo de despliegue, validar migraciones, ejecutar smoke tests y planear una ventana de lanzamiento controlada con responsabilidad de soporte clara.

Antes de desplegar, mantén una lista de verificación que realmente usarás:

- Migraciones aplicadas y reversibles

- Variables de entorno requeridas presentes (y no vacías)

- Secretos guardados de forma segura (no en código ni logs)

- Smoke tests pasados en el entorno en vivo

- Método de reversión confirmado y asignado

Establece una regla de “detener la línea”. Si el login falla, los 500s aumentan o los pagos no se completan, revierte primero e investiga después.

Usa una nota de incidente de un párrafo para comunicar rápido:

What happened:

Impact (who/what is affected):

When it started:

What we did (rollback/mitigation):

Next update time:

Trampas comunes que descarrilan un empujón de 72 horas

La forma más rápida de fallar el plazo es tratar la estabilización como trabajo de features. Una “pequeña mejora” a menudo toca las partes frágiles que intentas asegurar.

Trampas comunes:

- Confiar en comprobaciones del lado cliente para seguridad (el servidor debe aplicar permisos y validación)

- Suponer que los secretos están bien porque la app aún funciona (si las claves tocaron un repo, logs o docs compartidos, rótalas)

- Desplegar sin un lugar seguro para probar y sin forma de volver atrás (staging y reversión mantienen los errores pequeños)

- Confundir “sin errores en la consola” con “seguro” (muchos fallos reales ocurren en el servidor)

Un prototipo puede verse bien en una demo y aun así tener una llamada API que permite a cualquiera cambiar datos de otro usuario. No aparecerá en la consola. Arreglarlo suele ser rápido, pero solo si dejas de añadir features y te concentras en lo básico.

Comprobaciones rápidas antes de pulsar deploy

Justo antes del lanzamiento, frena por 15 minutos. Aquí es donde los “funcionó ayer” suelen fallar.

Seguridad:

- No hay claves de prueba, usuarios demo ni rutas de depuración

- Secretos rotados si alguna vez aparecieron en un repo, chat, logs o capturas

- Cerrar sesión y confirmar que páginas y APIs protegidas realmente bloquean el acceso

Fiabilidad:

- Fuerza un error (contraseña incorrecta, input inválido, red lenta) y confirma que la app falla de forma educada

- Confirma que los dobles clics no crean duplicados ni cargos dobles

- Asegura que los reintentos se detienen rápido y los fallos aparecen en logs

Despliegue:

- Ensaya los pasos de despliegue en staging igual que lo harás en producción

- Ejecuta migraciones en staging y confirma que la app sigue arrancando y puede leer/escribir datos

- Confirma que los logs son visibles y que al menos existe una alerta

Asigna un responsable humano para las primeras horas tras el lanzamiento. “On call” puede ser un fundador con notificaciones activas.

Ejemplo: convertir un prototipo de IA inestable en un primer lanzamiento seguro

Un/a fundador/a no técnico/a tiene una web app generada con una herramienta de IA. Se ve bien localmente, los signups de demo funcionan y los pagos “parecen estar bien”. Tras desplegar, las cosas fallan: usuarios son devueltos al login, un webhook se dispara dos veces y una clave aparece en el bundle del cliente.

El Día 1 se centra en los mayores problemas de seguridad. La auditoría encuentra una clave de API expuesta en el frontend, un chequeo CSRF faltante en un endpoint de sesión y un redirect roto porque la URL callback de producción no coincide con la configuración del proveedor de identidad. Las correcciones son directas: mover secretos a variables de entorno del servidor, limitar redirecciones a una allow-list y verificar sesiones en cada request.

El Día 2 se centra en la fiabilidad. El webhook de suscripción hace timeout y reintenta, creando duplicados. La app también falla cuando falta una variable de entorno. El equipo desduplicó webhooks por event ID, añadió timeouts y reglas claras de reintento, devuelve errores amigables en vez de pantallas en blanco, registra flujos clave y valida variables de entorno requeridas al arranque.

El Día 3 hace el despliegue predecible. El equipo añade un script corto de smoke-test (registrarse, iniciar sesión, completar una acción principal, confirmar procesamiento de webhook), fija versiones de runtime y anota las variables de entorno de producción necesarias.

Tras el lanzamiento, documentan lo que sigue siendo riesgoso (rate limiting, reglas de autorización más profundas) y programan un sprint de endurecimiento posterior.

Si heredaste una base de código generada por IA con herramientas como Lovable, Bolt, v0, Cursor o Replit y necesitas arreglarla rápido, FixMyMess en fixmymess.ai ofrece una auditoría de código gratuita para sacar a la luz los bloqueadores reales de lanzamiento. Se centran en diagnosticar y reparar lógica rota, brechas de seguridad y problemas de despliegue para que un prototipo inestable pueda convertirse en un primer lanzamiento seguro.